Ustaw bezpieczne przesyłanie plików FTP za pomocą SSL/TLS w RHEL 8

- 2960

- 186

- Juliusz Sienkiewicz

W naszym ostatnim artykule szczegółowo opisaliśmy, jak zainstalować i skonfigurować Ftp serwer w RHEL 8 Linux. W tym artykule wyjaśnimy, jak zabezpieczyć Ftp serwer za pomocą SSL/TLS Aby włączyć usługi szyfrowania danych w celu bezpiecznego przesyłania plików między systemami.

Mamy nadzieję, że już masz Ftp Serwer zainstalowany i uruchomiony poprawnie. Jeśli nie, użyj następującego przewodnika, aby zainstalować go w swoim systemie.

- Jak instalować, skonfigurować i zabezpieczyć serwer FTP w RHEL 8

Krok 1. Generowanie certyfikatu SSL/TLS i klucza prywatnego

1. Utwórz następujący katalog, aby przechowywać SSL/TLS Pliki certyfikatu i kluczowe.

# mkdir -p/etc/ssl/vsftpd

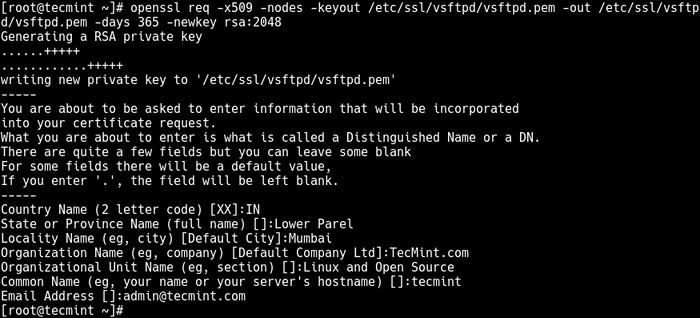

2. Następnie wygeneruj samowystarczalny SSL/TLS certyfikat i klucz prywatny za pomocą następującego polecenia.

# OpenSsl req -x509 -nodes -keyout/etc/ssl/vsftpd/vsftpd.PEM -out/etc/ssl/vsftpd/vsftpd.PEM -DAYS 365 -NEWKEY RSA: 2048

Poniżej znajduje się wyjaśnienie każdej flagi używanej w powyższym poleceniu.

- req - jest poleceniem dla x.509 Zarządzanie podpisaniem certyfikatów (CSR).

- x509 - oznacza x.509 Zarządzanie danymi certyfikatów.

- dni - definiuje, że certyfikat wielu dni jest ważny dla.

- Newkey - Określa kluczowy procesor certyfikatu.

- RSA: 2048 - Procesor Klucz RSA, wygeneruje klucz prywatny 2048 -bitowy.

- Keyout - Ustawia plik pamięci klucza.

- na zewnątrz - Ustawia plik pamięci certyfikatu, pamiętaj, że zarówno certyfikat, jak i klucz są przechowywane w tym samym pliku: /etc/ssl/vsftpd/vsftpd.pem.

Powyższe polecenie poprosi o odpowiedź na poniższe pytania, pamiętaj o użyciu wartości, które mają zastosowanie do twojego scenariusza.

Nazwa kraju (2 -literowy kod) [xx]:W Nazwa stanu lub prowincji (pełna nazwa) []:Niższy Parel Nazwa lokalizacji (np. Miasto) [Domyślne miasto]:Bombaj Nazwa organizacji (np. Firma) [Domyślna firma Ltd]:Tecmint.com Nazwa jednostki organizacyjnej (np. Sekcja) []:Linux i open source Nazwa zwyczajowa (np. Nazwa lub nazwa hosta twojego serwera) []:Tecmint Adres e -mail []:[chroniony e -mail]

Utwórz certyfikat SSL dla serwera FTP

Utwórz certyfikat SSL dla serwera FTP Krok 2. Konfigurowanie VSFTPD do używania SSL/TLS

3. Otwórz plik konfiguracyjny VSFTPD do edycji za pomocą ulubionego edytora wiersza poleceń.

# vi/etc/vsftpd/vsftpd.conf

Dodaj następujące parametry konfiguracyjne, aby włączyć SSL, a następnie wybierz wersję SSL i TLS do użycia, na końcu pliku.

ssl_enable = tak ssl_tlsv1_2 = tak ssl_sslv2 = nie ssl_sslv3 = nie

4. Następnie dodaj RSA_CERT_FILE I rsa_private_key_file opcje określania lokalizacji odpowiednio certyfikatu SSL i pliku klucza.

rsa_cert_file =/etc/ssl/vsftpd/vsftpd.PEM rsa_private_key_file =/etc/ssl/vsftpd/vsftpd.pem

5. Teraz dodaj te parametry, aby wyłączyć anonimowe połączenia z używania SSL i wymuszaj wszystkie nieanonimowe połączenia nad SSL.

Zezwalaj_anon_ssl = no # Wyłącz anonimowych użytkowników używania SSL Force_Local_Data_Ssl = Tak # Wymuś wszystkie nieanonimiczne loginy do użycia bezpiecznego połączenia SSL dla przesyłania danych Force_Local_Logins_SSL = Tak # Wymuś wszystkie nieanonimiczne login

6. Następnie dodaj tę opcję, aby wyłączyć wszystkie ponowne wykorzystanie połączeń danych SSL i ustaw szyfry SSL WYSOKI Aby umożliwić zaszyfrowane połączenia SSL.

wymaga_ssl_reuse = bez SSL_CIPHERS = HIGH

7. Musisz także określić zakres portów (min i maksymalny port) portów pasywnych, które mają być używane przez VSFTPD do bezpiecznych połączeń, używając PASV_MIN_PORT I Pasv_max_port odpowiednio parametry. Ponadto możesz opcjonalnie włączyć debugowanie SSL w celu rozwiązywania problemów, korzystając z debug_ssl opcja.

PASV_MIN_PORT = 40000 PASV_MAX_PORT = 50000 DEBUG_SSL = Tak

8. Wreszcie zapisz plik i uruchom ponownie usługę VSFTPD, aby powyższe zmiany weszły.

# Systemctl restart vsftpd

9. Jeszcze jednym krytycznym zadaniem do wykonania, zanim możesz bezpiecznie uzyskać dostęp do serwera FTP, jest otwarcie portów 990 I 40000-50000 w systemie zapory. Umożliwi to połączenia TLS z usługą VSFTPD i otworzyć zakres portów pasywnych zdefiniowanych odpowiednio w pliku konfiguracyjnym VSFTPD, w następujący sposób.

# Firewall-CMD --Zone = public --PerManent -Add-Port = 990/TCP # Firewall-CMD --zone = public --Permanent -Add-Port = 40000-50000/TCP # Firewall-CMD--RELOOD

Krok 3: Zainstaluj FileZilla, aby bezpiecznie połączyć się z serwerem FTP

10. Aby bezpiecznie połączyć się z serwerem FTP, potrzebujesz obsługiwanego klienta FTP SSL/TLS Połączenia takie jak FileZilla - jest open source, szeroko stosowanym, różowym klientem FTP, SFTP i FTPS, który domyślnie obsługuje połączenia SSL/TLS.

zainstalować FileZilla w Linux za pomocą domyślnego menedżera pakietów w następujący sposób:

$ sudo apt-get instaluj filezilla #debian/ubuntu #yum instaluj epel-release filezilla #on centos/rhel #dnf instaluj filezilla #fedora 22+ $ sudo zyper instaluj filezilla #OpensuseSee #OpensuseSe

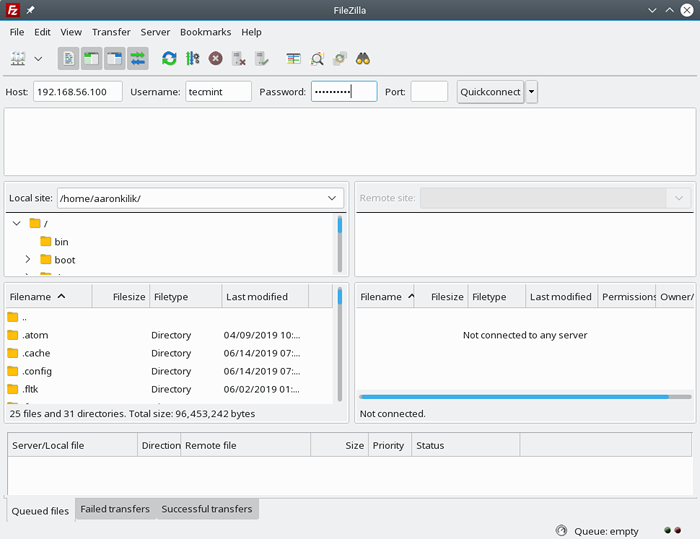

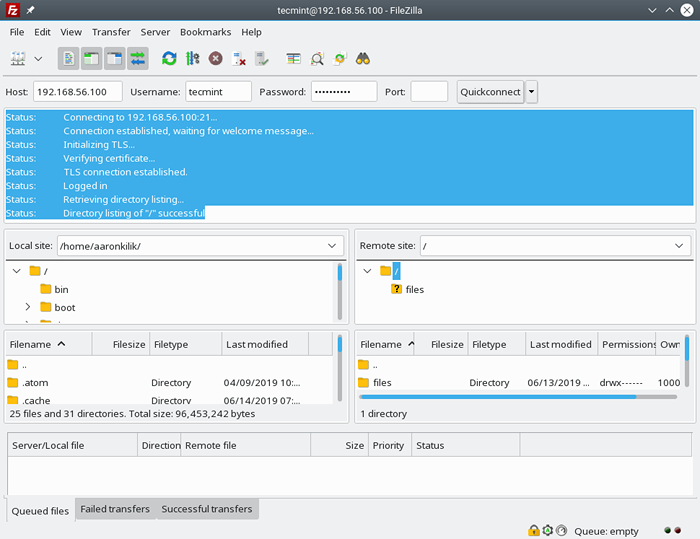

11. Po FileZilla Pakiet jest zainstalowany, wyszukaj go w menu systemowym i otwórz. Aby szybko podłączyć zdalny serwer FTP, z głównego interfejsu, podaj adres IP hosta, nazwę użytkownika i hasło użytkownika. Następnie kliknij Szybkie połączenie.

Połącz się z serwerem FTP za pomocą FileZilla

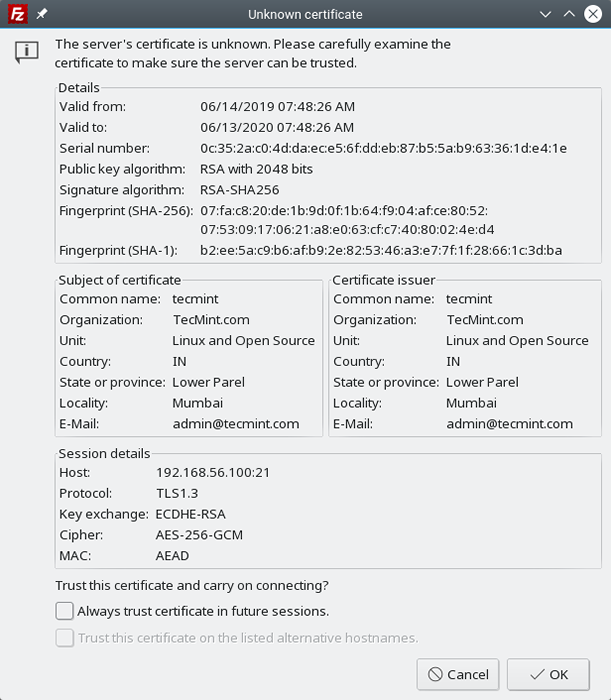

Połącz się z serwerem FTP za pomocą FileZilla 12. Następnie aplikacja poprosi Cię o zezwolenie na bezpieczne połączenie za pomocą nieznanego, podpisanego certyfikatu. Kliknij OK kontynuować.

Zaakceptuj certyfikat SSL, aby połączyć FTP

Zaakceptuj certyfikat SSL, aby połączyć FTP Jeśli konfiguracja na serwerze jest w porządku, połączenie powinno się powodzeniem, jak pokazano na poniższym zrzucie ekranu.

Podłączony serwer FTP

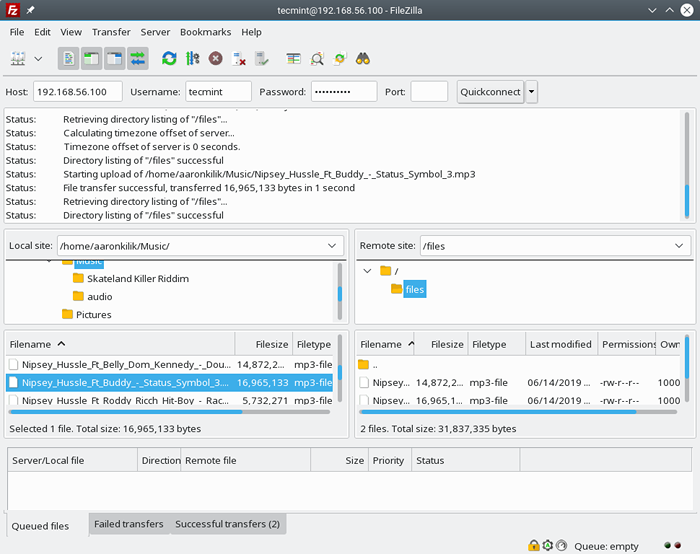

Podłączony serwer FTP 13. Na koniec przetestuj status bezpiecznego połączenia FTP, próbując przesyłać pliki z komputera na serwer, jak pokazano na następnym zrzucie ekranu.

Bezpiecznie przesyłać pliki za pośrednictwem FileZilla

Bezpiecznie przesyłać pliki za pośrednictwem FileZilla To wszystko! W tym artykule pokazaliśmy, jak zabezpieczyć serwer FTP za pomocą SSL/TLS W celu bezpiecznego przesyłania plików w RHEL 8. To druga część naszego kompleksowego przewodnika do instalacji, konfiguracji i zabezpieczenia serwera FTP w RHEL 8. Aby podzielić się wszelkimi zapytaniami lub przemyśleniami, użyj poniższego formularza opinii.