SSH_SCAN - weryfikuje konfigurację i zasady serwera SSH w Linux

- 3078

- 385

- Tomasz Szatkowski

ssh_scan jest łatwym w użyciu prototypowym skanerem konfiguracji i zasad SSH dla serwerów Linux i UNIX, inspirowany Przewodnikiem bezpieczeństwa Mozilla OpenSsh, który zapewnia rozsądną podstawową zalecenie zasady dla parametrów konfiguracyjnych SSH, takich jak Ciphery, Mac i Kexalgos i znacznie więcej.

Ma niektóre z następujących korzyści:

- Ma minimalne zależności, SSH_SCAN wykorzystuje tylko rodzimą Ruby i Bindata do wykonywania swojej pracy, bez ciężkich zależności.

- Jest przenośny, możesz użyć ssh_scan w innym projekcie lub do automatyzacji zadań.

- Jest to łatwe w użyciu, po prostu skieruj go na usługę SSH i uzyskaj raport JSON o tym, co obsługuje i jest jego statusem polityki.

- Można również konfigurować, możesz tworzyć własne niestandardowe zasady, które pasują do konkretnych wymagań zasad.

Sugerowane przeczytanie: Jak zainstalować i skonfigurować serwer OpenSsh w Linux

Jak zainstalować SSH_SCAN w Linux

Istnieją trzy sposoby instalacji ssh_scan i oni są:

Aby zainstalować i działać jako klejnot, wpisz:

----------- Na Debian/Ubuntu ----------- $ sudo apt-get instaluj rubinowy klejnot $ sudo gem instaluj ssh_scan ----------- Na Centos/Rhel ----------- # Yum Zainstaluj Ruby Rubygem # GEM Instaluj ssh_scan

Aby uruchomić z kontenera Docker, wpisz:

# Docker Pull Mozilla/SSH_SCAN # Docker Run -it Mozilla/Ssh_SCan/App/bin/ssh_scan -t github.com

Aby zainstalować i uruchomić ze źródła, wpisz:

# git klon https: // github.com/mozilla/ssh_scan.git # cd ssh_scan # gpg2 -KeyServer hkp: // klawisze.Gnupg.Net - -Recv -Keys 409B6B1796C275462A1703113804BB82D39DC0E3 # curl -ssl https: // get.RVM.io | bash -s stabilny # rvm instalacja 2.3.1 # RVM Użyj 2.3.1 # klejnot instaluj pakiet # instalacja # # ./bin/ssh_scan

Jak używać ssh_scan w Linux

Składnia do używania ssh_scan jest następująca:

$ ssh_scan -t ip -address $ ssh_scan -t serwer -hostname

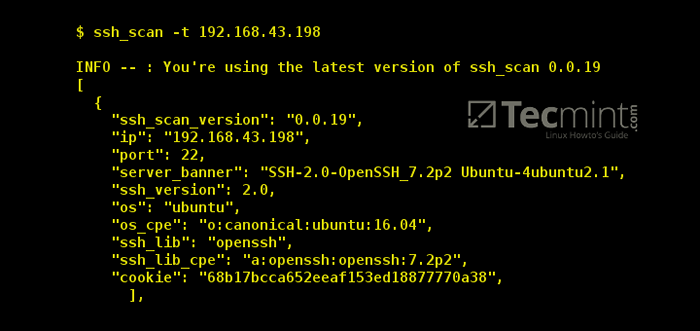

Na przykład skanowanie konfiguracji SSH i zasad serwera 92.168.43.198, Wchodzić:

$ ssh_scan -t 192.168.43.198

Uwaga możesz również przekazać [IP/Zakres/nazwa hosta] do -T opcja, jak pokazano w poniższych opcjach:

$ ssh_scan -t 192.168.43.198 200,205 $ ssh_scan -t test.Tecmint.Lan

Przykładowy wyjście

I, [2017-05-09T10: 36: 17.913644 #7145] Informacje -: Używasz najnowszej wersji ssh_scan 0.0.19 ["ssh_scan_version": "0.0.19 ",„ IP ”:„ 192.168.43.198 ",„ Port ”: 22,„ Server_banner ”:„ SSH-2.0-Openssh_7.2p2 Ubuntu-4ubuntu2.1 ",„ ssh_version ”: 2.0, „OS”: „Ubuntu”, „OS_CPE”: „O: Canonical: Ubuntu: 16.04 ",„ SSH_LIB ”:„ OpenSSH ”,„ SSH_LIB_CPE ”:„ A: OpenSsh: OpensSh: 7.2p2 ”,„ Cookie ”:„ 68B17BCCA652eaf153Ed18877770a38 ”,„ Key_algorythms ”: [„ [E-mail chroniony] ”,„ ECDH-SHA2-NISTP256 ”,„ ECDH-SHA2-NISTP384 ”,„ ECDH-SHA2-NISTP521 ”,„ Diffie----------1 Hellman-Group-Exchange-SHA256 ”,„ Diffie-Hellman-Group14-SHA1 ”],„ Server_host_key_algorithms ”: [„ SSH-RSA ”,„ RSA-SHA2-512 ”,„ RSA-SHA2-256 ”,„ Ecdsa- SHA2-NISTP256 ”,„ SSH-ED25519 ”],„ Encryption_algorytms_client_to_server ”: [„ [e-mail chroniony] ”,„ AES128-CTR ”,„ AES192-CTR ”,„ AES256-CTR ”,„ [[e-mail chroniony] ”,", ",", ",", ",", ",", ",", ",", ",", ",", ",", ",", ",", ",", ",", ",", ",", ",", ",", ",", ",", ",", ",", ",", [e-mail chroniony] "],„ encryption_algorithms_server_to_client ”: [[[e-mail chroniony]”, „AES128-CTR”, „AES192-CTR”, „AES256-CTR”, „[E-mail Protectected]”, „[E-mail chroniony]” ], „mac_algorithms_client_to_server”: [„[e -mail chroniony]”, „[e -mail chroniony]”, „[e -mail chroniony]”, „[e -mail chroniony]”, „[e -mail chroniony]”, „[chroniony e -mail]”, ",", ",", ",", ",", ",", ",", ",", ",", "," [e-mail chroniony] ”,„ HMAC-SHA2-256 ”,„ HMAC-SHA2-512 ”,„ HMAC-SHA1 ”],„MAC_ALGORITHMS_SERVER_TO_CLIENT”: [„[e -mail chroniony]”, „[e -mail chroniony]”, „[e -mail chroniony]”, „[e -mail chroniony]”, „[chroniony e -mail]”, „[chroniony e -mail]”, „[ Protected] ",„ HMAC-SHA2-256 ”,„ HMAC-SHA2-512 ”,„ HMAC-SHA1 ”],„ Compression_algorithms_client_to_server ”: [„ Brak ”,„ [chroni e-mail] ”],„ Compression_algorithms_server_to_client ”: [” Brak "," [e -mail chroniony] "]," Languages_client_to_server ": [],„ Languages_server_to_client ”: [],„ nazwa hosta ”:„ tecMint ”,„ Auth_methods ”: [„ publickey ”,„ hasło ”],„ PilentPrints ”. : „rsa”: „znany_bad”: „false”, „MD5”: „0e: D0: D7: 11: F0: 9B: F8: 33: 9c: AB: 26: 77: E5: 66: 9e: f4 ",„ sha1 ”:„ fc: 8d: D5: A1: BF: 52: 48: A6: 7e: F9: A6: 2f: AF: CA: E2: F0: 3A: B7: FA ”," SHA256 ":" ff: 00: B4: A4: 40: 05: 19: 27: 7c: 33: AA: DB: A6: 96: 32: 88: 8e: BF: 05: A1: 81: C0: A4: A8: 16: 01: 01: 0b: 20: 37: 81: 11 „,„ start_time ”:„ 2017-05-09 10:36:17 +0300 ”,„ end_time ”:„ 2017-05-09 10:36:18 +0300 ",„Scan_duration_seconds”: 0.221573169, „Duplicate_host_key_ips”: [], „Zgodność”: „Polityka”: „Mozilla Modern”, „zgodność”: false, „rekomendacje”: [„Usuń te kluczowe algoty: Diffie-Hellman-Group14-sha1”, „Usuń te Algos Mac: [chroniony e-mail], [e-mail chroniony], [e-mail chroniony], hmac-sha1”, „Usuń te metody uwierzytelniania: hasło”], „Referencje”: [„https: // wiki wiki.Mozilla.org/bezpieczeństwo/wytyczne/openSsh "]]

Możesz użyć -P Aby określić inny port, -L Aby włączyć rejestrator i -V Aby zdefiniować poziom gadatości, jak pokazano poniżej:

$ ssh_scan -t 192.168.43.198 -p 22222 -L ssh -scan.Log -v Info

Dodatkowo użyj niestandardowego pliku zasad (domyślnie Mozilla Modern) z -P Lub --Polityka [plik] Tak jak:

$ ssh_scan -t 192.168.43.198 -L SSH -SCAN.Log -v Info -p/ścieżka/do/custom/polityka/plik

Wpisz to, aby wyświetlić wszystkie opcje użytkowania ssh_scan i więcej przykładów:

$ ssh_scan -h

Przykładowy wyjście

ssh_scan v0.0.17 (https: // github.com/mozilla/ssh_scan) Użycie: ssh_scan [opcje] -t, - -cey [ip/range/hostName] ip/zasięgi/nazwa hosta do skanowania -f, - -file [firepath] ścieżka pliku zawierająca IP/Range /Nazwy hosta do skanowania -t, -Timeout [sekundy] Limit czasu na połączenie, po którym ssh_scan rezygnuje z hosta -l, - -Logger [ścieżka pliku log] Włącz logger -o, - -From_Json [firepath] plik do przeczytania JSON Wyjście z -o, --output [FilePath] do zapisania wyjścia JSON do -p, --port [port] port (domyślnie: 22) -P, - -Policy [plik] Plik zasad niestandardowych (domyślnie: Mozilla Modern) --Threads [Numer] Liczba wątków pracowniczych (domyślnie: 5)-FingerPrint-DB [Plik] Lokalizacja pliku bazy danych odcisków palców (domyślnie: ./odciski palców.db) -Suppress -update -status nie sprawdzaj aktualizacji -u, -unit -test [plik] Rzucaj odpowiednie kody wyjściowe na podstawie statusu zgodności -v [std_logging_level], --verbisty -v, --version wyświetlacz tylko Informacje o wersji -h, -Help Pokaż ten komunikat Przykłady: SSH_SCAN -T 192.168.1.1 serwer ssh_scan -t.przykład.com ssh_scan -t :: 1 ssh_scan -t :: 1 -t 5 ssh_scan -f hosts.txt ssh_scan -o wyjście.JSON SSH_SCAN -O Wyjście.JSON -O RESSAN_OUTPUT.JSON SSH_SCAN -T 192.168.1.1 -p 22222 ssh_scan -t 192.168.1.1 -p 22222 -L wyjściowe.Log -v Info SSH_SCAN -t 192.168.1.1 -p Custom_policy.yml ssh_scan -t 192.168.1.1 -Unit -Test -p Custom_policy.yml

Sprawdź kilka przydatnych Artilces na serwerze SSH:

- Logowanie bez hasła SSH za pomocą ssh keygen w 5 prostych krokach

- 5 najlepszych praktyk w celu zabezpieczenia serwera SSH

- Ogranicz dostęp użytkownika SSH do określonego katalogu za pomocą więzienia chrooted

- Jak skonfigurować niestandardowe połączenia SSH w celu uproszczenia dostępu zdalnego

Aby uzyskać więcej informacji, odwiedź repozytorium ssh_scan github: https: // github.com/mozilla/ssh_scan

W tym artykule pokazaliśmy, jak skonfigurować i używać SSH_SCAN w Linux. Czy znasz jakiekolwiek podobne narzędzia? Daj nam znać za pośrednictwem poniższego formularza opinii, w tym wszelkich innych przemyśleń dotyczących tego przewodnika.

- « TTYLOAD - pokazuje kodowane kolorystycznie wykres średniej ładunków Linux w terminalu

- Jak hasło chronić plik vim w systemie Linux »