Browser Tor Ultimate Web Browser do anonimowego przeglądania internetowego w Linux

- 909

- 148

- Maurycy Napierała

Podstawową aplikacją, której potrzebujemy do wykonania naszej aktywności internetowej, jest przeglądarka, przeglądarka internetowa, która jest doskonalsza. Przez Internet większość naszej aktywności jest rejestrowana do serwer/Klient maszyna, która obejmuje Ip Adres, lokalizacja geograficzna, trendy wyszukiwania/aktywności i wiele informacji, które mogą być bardzo szkodliwe, jeśli celowo używane w drugą stronę.

Ponadto National Security Agency (NSA) znany jako Międzynarodowa agencja szpiegowska Śledzi nasze cyfrowe ślady. Nie wspominając o ograniczonym serwerze proxy, który ponownie może być używany jako serwer z rozrywaniem danych, nie jest odpowiedzią. A większość korporacji i firm nie pozwoli Ci uzyskać dostępu do serwera proxy.

Zalecane odczyt: 15 najlepszych dystrybucji Linux zorientowanych na bezpieczeństwo 2019

Potrzebujemy więc aplikacji, najlepiej małej wielkości i pozwól jej być samodzielnie, przenośne i które serwery. Oto aplikacja - Browser Tor, który ma wszystkie wyżej dyskutowane funkcje, a nawet poza tym.

W tym artykule będziemy omawiać Browser Tor, jego funkcje, zastosowanie i obszar aplikacji, instalacja i inne ważne aspekty Zastosowanie przeglądarki Tor.

Co to jest przeglądarka Tor?

Słup to oprogramowanie do aplikacji swobodnie rozproszonych, wydane w ramach BSD Licencjonowanie stylu, które pozwala anonimowo surfować w Internecie poprzez bezpieczną i niezawodną strukturę przypominającą cebulę.

Słup Wcześniej nazywano ''Router cebulowy„Ze względu na jego strukturę i funkcjonujący mechanizm. Ta aplikacja została napisana C język programowania.

Cechy przeglądarki Tor

- Dostępność międzyplatformowa. I.mi., Ta aplikacja jest dostępna dla Linux, Windows i Mac.

- Złożone szyfrowanie danych przed wysłaniem przez Internet.

- Automatyczne deszyfrowanie danych po stronie klienta.

- Jest to połączenie projektu przeglądarki Firefox + Tor.

- Zapewnia anonimowość serwerom i stronom internetowym.

- Umożliwia odwiedzenie zablokowanych stron internetowych.

- Wykonuje zadanie bez ujawnienia adresu IP źródła.

- Zdolne do routowania danych do/z ukrytych usług i aplikacji za zaporą.

- Portable - Uruchom wstępnie skonfigurowaną przeglądarkę internetową bezpośrednio z urządzenia pamięci masowej USB. Nie trzeba go instalować lokalnie.

- Dostępne dla architektury x86 i x86_64.

- Łatwy do ustawienia FTP z TOR przy użyciu konfiguracji jako proxy „Socks4a” na porcie „LocalHost” „9050”

- Tor jest w stanie obsłużyć tysiące przekaźników i miliony użytkowników.

Jak działa przeglądarka Tor?

Słup działa na koncepcji Routing cebuli. Cebula przypomina cebulę w strukturze. W routingu cebuli warstwy są zagnieżdżone przez drugą podobne do warstw cebuli.

Ta zagnieżdżona warstwa jest odpowiedzialna za szyfrowanie danych kilka razy i wysyła je przez obwody wirtualne. Po stronie klienta każda warstwa odszyfiera dane przed przekazaniem ich na wyższy poziom. Ostatnia warstwa odszyfrowuje najgłębszą warstwę zaszyfrowanych danych przed przekazaniem oryginalnych danych do miejsca docelowego.

W tym procesie odszyfrowania wszystkie warstwy działają tak inteligentnie, że nie ma potrzeby ujawnienia IP i geograficznej lokalizacji użytkownika, ograniczając wszelkie szanse na obejrzenie twojego połączenia internetowego lub witryn, które odwiedzasz.

Wszystkie te działające wydają się nieco złożone, ale wykonanie użytkownika końcowego i działanie przeglądarki Tor nie ma się czym martwić. W przypadku funkcjonowania przeglądarka Tor przypomina każdą inną przeglądarkę (zwłaszcza Mozilla Firefox).

Jak zainstalować przeglądarkę Tor w Linux

Jak omówiono powyżej, Słup Przeglądarka jest dostępna dla Linux, Windows i Mac. Użytkownik musi pobrać najnowszą wersję (i.mi. Tor Browser 9.0.4) Zastosowanie z poniższego linku zgodnie z ich systemem i architekturą.

- https: // www.Torproject.org/pobierz/pobieranie.html.en

Po pobraniu Słup przeglądarka, musimy ją zainstalować. Ale dobra rzecz 'Słup' jest to, że nie musimy go instalować. Może działać bezpośrednio z Napęd pióra a przeglądarkę można wstępnie skonfigurować. To oznacza funkcję plug and run w doskonałym sensie przenośności.

Po pobraniu Tar-Ball (*.smoła.xz) Musimy to wyodrębnić.

W systemie 32-bitowym

$ wget https: // www.Torproject.org/dist/torBrowser/9.0.4/Tor-Browser-Linux32-9.0.4_en-us.smoła.xz $ tar xpvf tor-Browser-Linux32-9.0.4_en-us.smoła.xz

W systemie 64-bitowym

$ wget https: // www.Torproject.org/dist/torBrowser/9.0.4/Tor-Browser-Linux64-9.0.4_en-us.smoła.xz $ tar -xpvf tor-przegląder-linux64-9.0.4_en-us.smoła.xz

Notatka: W powyższym poleceniu użyliśmy '$„Co oznacza, że pakiet jest wyodrębniony jako użytkownik, a nie root. Strusznie sugeruje się wyodrębnienie i uruchomienie słup przeglądarka, a nie jako root.

Po udanej ekstrakcji możemy przesunąć wyodrębnioną przeglądarkę w dowolnym miejscu w systemie lub na dowolne urządzenie pamięci masowej SB i uruchomić aplikację z wyodrębnionego folderu jako normalny użytkownik, jak pokazano.

$ cd tor-browser_en-US $ ./START-TOR-BROWSER.pulpit

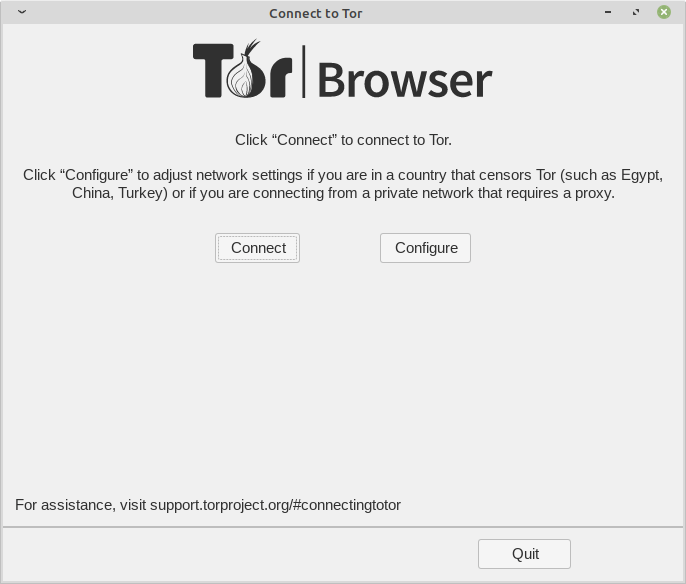

Próbuję połączyć się z siecią Tor. Kliknij "Łączyć”I Tor zrobi dla ciebie resztę ustawień.

Połącz się z Tor Network

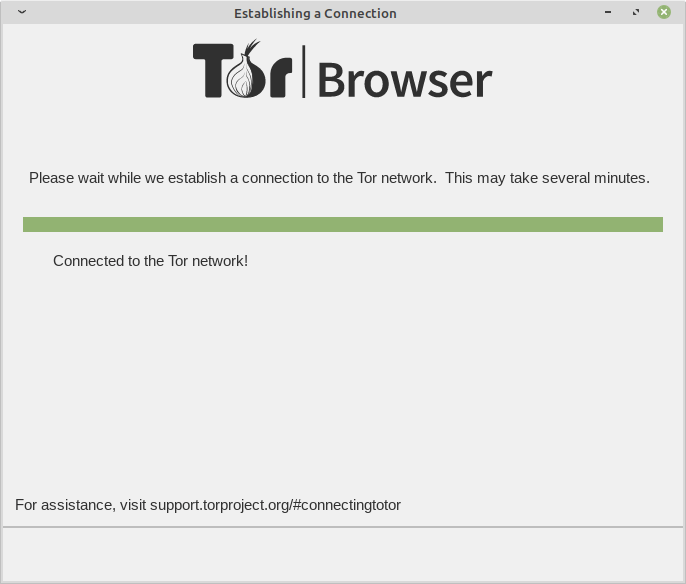

Połącz się z Tor Network  Łączenie z TOR Network

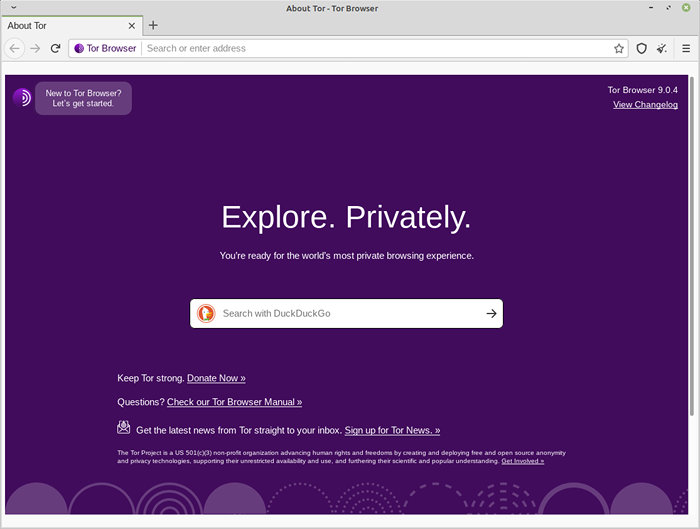

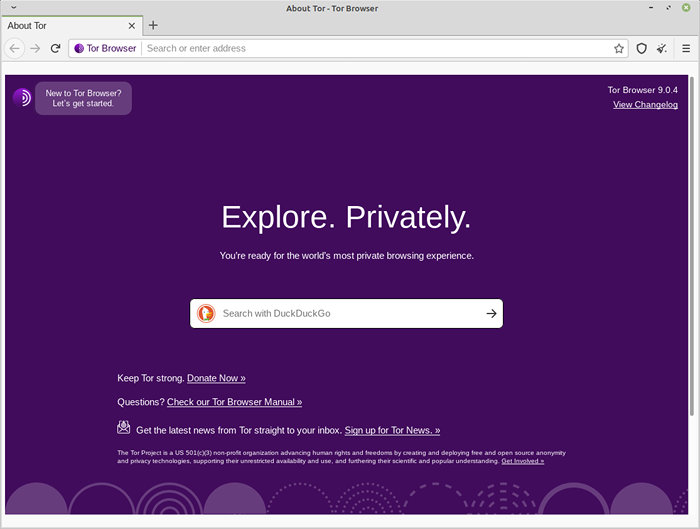

Łączenie z TOR Network Widoczne okno/zakładka.

Tor Browser Strona powitalna

Tor Browser Strona powitalna  Tor Browser działający w Ubuntu

Tor Browser działający w Ubuntu Tworzenie skrótu na komputery stacjonarne w Linux

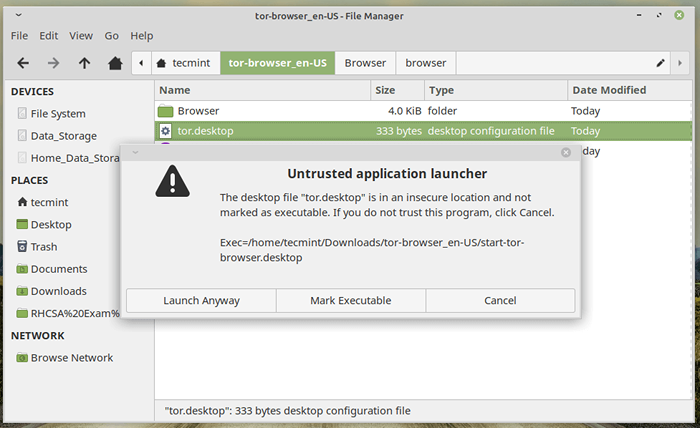

Pamiętaj, że musisz wskazać Słup skrypt uruchamiania za pomocą sesji tekstowej, za każdym razem, gdy chcesz uruchomić Słup. Ponadto terminal będzie pracowity przez cały czas, dopóki nie będziesz biegać. Jak to pokonać i utworzyć ikonę komputerów stacjonarnych/doków?

Musimy stworzyć słup.pulpit plik wewnątrz katalogu, w którym przebywają wyodrębnione pliki.

$ Touch Tor.pulpit

Teraz edytuj plik za pomocą swojego ulubionego edytora z poniższym tekstem. Zapisz i wyjdź. Użyłem Nano.

$ nano tor.pulpit

#!/usr/bin/env xdg-open [pulpit] kodowanie = UTF-8 nazwa = Tor komentarz = anonimowy przeglądanie typu = terminal aplikacji = false exec =/home/tecMint/Downloads/Tor Browser_en-us/start-tor- przeglądarka.Icon Desktop =/home/tecMint/Tor-Browser_en-us/Browser/Browser/Chrome/icons/default/default128.png startupnotify = true kategorie = sieć; WebBrowser;

Notatka: Pamiętaj, aby wymienić ścieżkę lokalizacją przeglądarki Tor w powyższym.

Raz zrobione! Kliknij dwukrotnie plik słup.pulpit Aby zwolnić przeglądarkę Tor.

Uczyń Tor wykonywalny

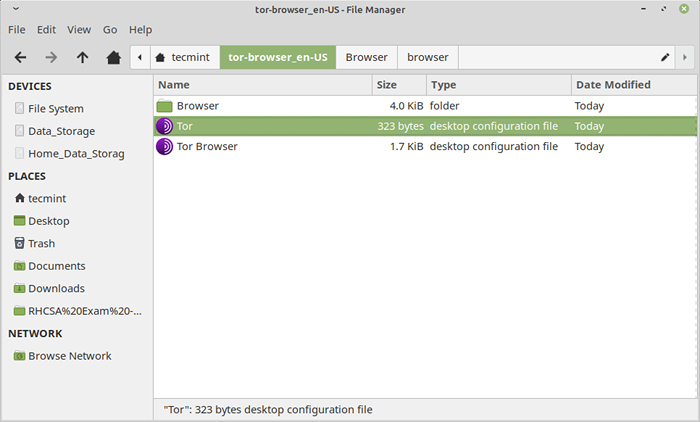

Uczyń Tor wykonywalny Po zaufaniu możesz zauważyć, że ikona słup.pulpit zmienione.

Tor Browser Desktop skrót

Tor Browser Desktop skrót Możesz teraz skopiować słup.pulpit ikona do utworzenia skrótu na komputerze i uruchomienie.

Tor Browser Strona powitalna

Tor Browser Strona powitalna Jeśli używasz starszej wersji Słup, możesz go zaktualizować z O okno.

Użyteczność/obszar zastosowania

- Anonimowa komunikacja w Internecie.

- Surfowanie do zablokowanych stron internetowych.

- Link inna aplikacja Viz (FTP) do tej bezpiecznej aplikacji do przeglądania Internetu.

Kontrowersje Tor-Browser

- Brak bezpieczeństwa na granicy aplikacji TOR i.mi., Punkty wprowadzania danych i wyjścia.

- Badanie z 2011 r. Ujawnia, że konkretny sposób atakowania TOR ujawni adres IP użytkowników BitTorrent.

- Niektóre protokoły pokazują tendencję wycieku adresu IP, ujawniona w badaniu.

- Stwierdzono, że wcześniejsza wersja Tor pakowana ze starszymi wersjami przeglądarki Firefox jest wrażliwą na atak JavaScript.

- Browser Tor wydaje się powoli.

Future of Tor Browser

Tor Przeglądarka jest obiecująca. Być może pierwsze tego rodzaju zastosowanie jest wdrażane bardzo genialnie. Tor Browser musi zainwestować w celu wsparcia, skalowalności i badań w celu zabezpieczenia danych z najnowszych ataków. Ta aplikacja jest potrzebą przyszłości.

Wniosek

Browser Tor jest narzędziem obowiązkowym w chwili obecnej, w której organizacja, dla której pracujesz, nie pozwala uzyskać dostępu do niektórych stron internetowych lub jeśli nie chcesz, aby inni szukali swojej prywatnej firmy lub nie chcesz zapewnić swoich cyfrowych śladów NSA.

Notatka: Browser Tor nie zapewnia żadnego bezpieczeństwa przed wirusami, trojanami ani innymi zagrożeniami tego rodzaju. Ponadto, pisząc artykuł na ten temat, nigdy nie chcemy oddawać się nielegalnej działalności, ukrywając naszą tożsamość przez Internet.

Ten post jest całkowicie do celów edukacyjnych i do jakiegokolwiek nielegalnego korzystania z niego, ani autora Tecmint będzie odpowiedzialny. Jest to wyłączna odpowiedzialność użytkownika.

Tor-przeglądarka jest wspaniałą aplikacją i musisz spróbować. To wszystko na teraz. Będę tu ponownie z kolejnym interesującym artykułem, które ludzie pokochasz. Do tego czasu bądź na bieżąco i związany z Tecmint. Nie zapomnij przekazać nam swojej wartościowej informacji zwrotnej w naszej sekcji komentarzy poniżej.

- « Jak zainstalować Google Chrome na RHEL 8

- Jak utworzyć nowy system plików ext4 (partycja) w systemie Linux »