Użyj WPSCAN, aby skanować WordPress w poszukiwaniu luk w kali

- 3020

- 774

- Igor Madej

Słabości w WordPress mogą zostać odkryte przez narzędzie WPSCAN, które jest domyślnie zainstalowane w Kali Linux. Jest to również świetne narzędzie do gromadzenia ogólnych informacji zwiadowczych o stronie internetowej, która prowadzi WordPress.

Właściciele witryn WordPress byłyby rozsądnie, aby spróbować uruchomić WPSCAN na swojej stronie, ponieważ może to ujawnić problemy bezpieczeństwa, które wymagają załatania. Może również ujawnić bardziej ogólne problemy serwera internetowego, takie jak listy katalogów, które nie zostały wyłączone w Apache lub Nginx.

Sam WPSCAN nie jest narzędziem, którego można używać złośliwie podczas wykonywania prostych skanów przeciwko witrynie, chyba że uznajesz, że sam dodatkowy ruch za złośliwy. Ale informacje, które ujawnia na temat witryny, mogą zostać wykorzystane przez atakujących do rozpoczęcia ataku. WPSCAN może również wypróbować kombinacje nazwy użytkownika i haseł, aby uzyskać dostęp do witryny WordPress. Z tego powodu zaleca się, aby uruchomić WPSCan tylko przeciwko witrynie, którą posiadasz lub masz pozwolenie na skanowanie.

W tym przewodniku zobaczymy, jak korzystać z WPSCAN i jego różnych opcji wiersza poleceń na Kali Linux. Wypróbuj niektóre z poniższych przykładów, aby przetestować własną instalację WordPress pod kątem luk w zabezpieczeniach.

W tym samouczku nauczysz się:

- Jak używać WPSCAN

- Jak skanować w poszukiwaniu luk za pomocą tokena API

Za pomocą WPSCAN na Kali Linux

Za pomocą WPSCAN na Kali Linux | Kategoria | Wymagania, konwencje lub wersja oprogramowania |

|---|---|

| System | Kali Linux |

| Oprogramowanie | WPSCAN |

| Inny | Uprzywilejowany dostęp do systemu Linux jako root lub za pośrednictwem sudo Komenda. |

| Konwencje | # - Wymaga, aby podane polecenia Linux są wykonywane z uprawnieniami root bezpośrednio jako użytkownik root lub za pomocą sudo Komenda$ - Wymaga, aby podane polecenia Linux zostały wykonane jako zwykły użytkownik niepewny |

Jak używać WPSCAN

Chociaż WPSCAN powinien być już zainstalowany w systemie, możesz upewnić się, że jest on zainstalowany i aktualny, wpisując następujące polecenia w terminalu.

$ sudo apt aktualizacja $ sudo apt instint WPSCAN

Skonfigurowaliśmy serwer testowy z zainstalowanym Apache i WordPress. Śledź wraz z naszymi przykładowymi poleceniami poniżej, gdy sprawdzamy bezpieczeństwo naszej witryny testowej.

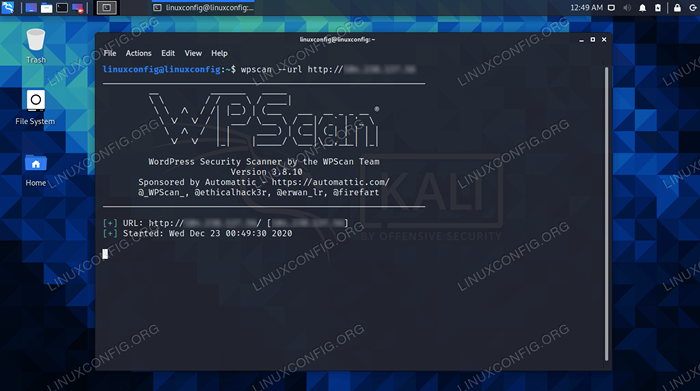

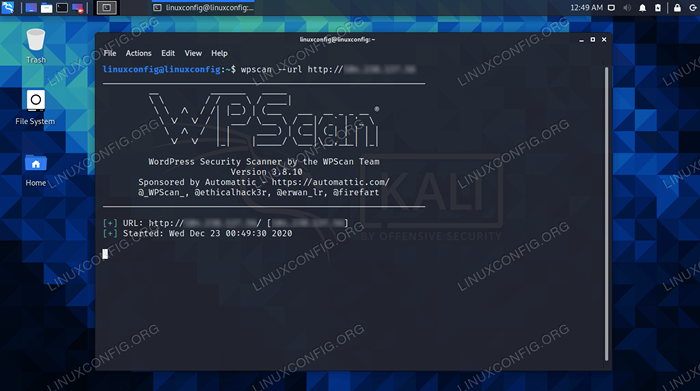

Użyj --URL Opcja i określ adres URL witryny WordPress, aby skanować ją za pomocą WPSCAN.

$ WPSCAN --url http: // Przykład.com

WPSCan wykonuje następnie skanowanie przeciwko Witrynie, która zwykle kończy się w ciągu kilku sekund. Ponieważ nie określiliśmy żadnych dodatkowych opcji, WPSCan przeprowadza skanowanie pasywne i gromadzi różne informacje, czołgając witrynę i badając kod HTML.

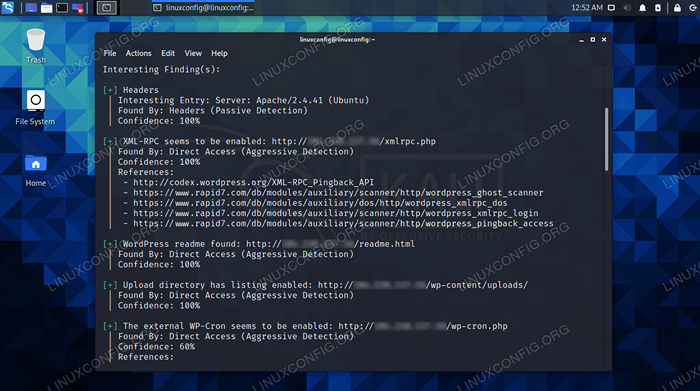

Niektóre rzeczy ujawnione przez skan jest następujące:

- Serwer działa Apache 2.4.41 na Ubuntu Linux

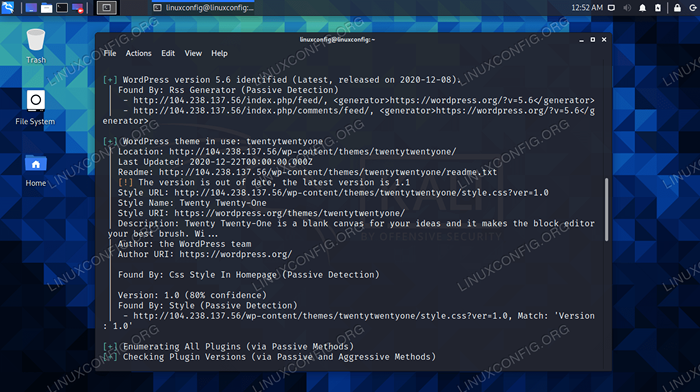

- Wersja WordPress to 5.6 (niektóre starsze wersje znane są luki, każdy WPSCan powiadomi Cię o tym)

- Używany motyw WordPress nazywa się dwadzieścia dwadzieścia jeden i jest nieaktualny

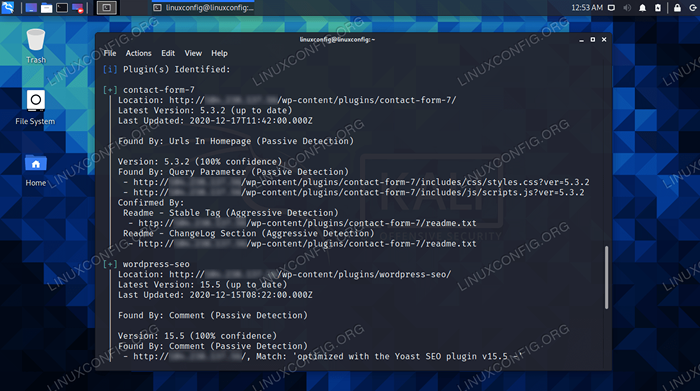

- Witryna używa wtyczek o nazwie „Contact Form 7” i „Yoast SEO”

- Katalog przesyłania ma włączoną listę

- XML-RPC i WP-cron są włączone

- Plik WordPress Readme został znaleziony na serwerze

Ustalenia z WPSCAN

Ustalenia z WPSCAN Niektóre z tych informacji mogą być pomocne dla atakujących, ale nic nie ujawniło, że jest to powód do poważnego obaw. Jednak lista katalogów powinna być zdecydowanie wyłączona w Apache, a XML-RPC powinien być również wyłączony, jeśli nie jest używany. Im mniej dostępne powierzchnie ataku, tym lepiej.

Wersja i motyw WordPress

Wersja i motyw WordPress Administratorzy witryn mogą również podjąć środki w celu ukrycia motywu, wtyczek i wersji używanego oprogramowania. To byłoby poza zakresem tego przewodnika, ale dostępne są wtyczki WordPress, które mogą wprowadzić te zmiany w Twojej witrynie.

Wtyczki WordPress, które zostały znalezione na stronie

Wtyczki WordPress, które zostały znalezione na stronie Jeśli strona internetowa wykonała wystarczająco dobrą robotę, aby zaciemniać swoje informacje WordPress, WPSCan może powrócić, mówiąc, że strona w ogóle nie uruchamia WordPress. Jeśli wiesz, że jest to nieprawdziwe, możesz użyć --siła opcja zmuszenia WPSCAN do zeskanowania witryny.

$ WPSCAN --url http: // Przykład.com -force

Niektóre strony mogą również zmienić domyślne wtyczki lub katalogi WP. Aby pomóc WPSCan w znalezieniu tych katalogów, możesz je ręcznie określić za pomocą --WP-Content-Dir I --WP-PLUGINS-DIR opcje. Poniżej wypełniliśmy kilka przykładowych katalogów, więc należy je wymienić.

$ WPSCAN --url http: // Przykład.com-Force--Wp-Content-Dir newContentdir--Wp-Plugins-Dir newContentdir/Apps

Skanowanie w poszukiwaniu luk

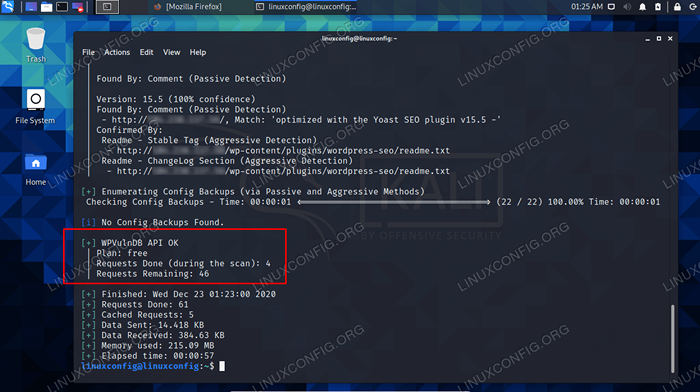

Aby skanować w poszukiwaniu luk, będziesz musiał uzyskać token API na stronie internetowej WPSCAN. Trochę denerwujące, ale proces jest dość bezbolesny i jest wolny. Z tokenem możesz wykonywać 50 skanów podatności dziennie. Aby uzyskać więcej skanów, będziesz musiał zapłacić cenę.

Po uzyskaniu tokenu możesz użyć --API-token Opcja włączenia go do swojego polecenia. Dane podatności są następnie wyświetlane automatycznie po skanowaniu.

$ WPSCAN --url http: // Przykład.com-api-token token

Korzystanie z tokena API umożliwia wyświetlenie danych podatności

Korzystanie z tokena API umożliwia wyświetlenie danych podatności Aby wykonać bardziej inwazyjny skan, który potencjalnie ujawni więcej luk lub informacji, możesz określić inny typ wykrywania za pomocą --tryb wykrywania opcja. Opcje obejmują pasywne, mieszane lub agresywne.

$ WPSCAN --url http: // Przykład.com-api-toke-tokeen-w trybie wykrycia agresywny

Korzystanie z powyższych poleceń powinno pomóc w odkryciu wszystkich słabych punktów swojej witryny WordPress, a teraz możesz podjąć środki w celu zwiększenia bezpieczeństwa. WPSCAN może zrobić jeszcze więcej; Sprawdź jego stronę pomocy, aby uzyskać pełną listę opcji.

$ WPSCAN -H

WPSCAN zawiera również odniesienia pod każdą sekcją jego wyjścia. Są to linki do artykułów, które pomagają wyjaśnić informacje, które zgłosił WPSCAN. Na przykład istnieją dwa odniesienia, które pomagają wyjaśnić, w jaki sposób WP-cron może być używany do ataków DDOS. Sprawdź te linki, aby dowiedzieć się więcej.

Zamykanie myśli

W tym przewodniku nauczyliśmy się skanować witrynę WordPress z WPSCan na Kali Linux. Widzieliśmy różne opcje określania polecenia, które mogą pomóc nam zeskanować strony internetowe, które zaciemniły ich konfigurację. Widzieliśmy również, jak odkryć informacje o podatności, uzyskując token API i stosując agresywne tryb wykrywania.

WordPress to CMS z dużą ilością kodu, motywów i wtyczek, wszyscy od różnych autorów. Przy tak wielu ruchomych częściach, w pewnym momencie pojawią się luki w zakresie bezpieczeństwa. Dlatego ważne jest, aby używać WPSCAN do sprawdzenia witryny pod kątem problemów bezpieczeństwa, i zawsze aktualizowanie oprogramowania witryny poprzez zastosowanie najnowszych łatek bezpieczeństwa.

Powiązane samouczki Linux:

- Ubuntu 20.04: WordPress z instalacją Nginx

- Użyj Joomscan, aby skanować Joomla w poszukiwaniu luk w kali

- Lista najlepszych narzędzi Kali Linux do testowania penetracji i…

- Ubuntu 20.04 WordPress z instalacją Apache

- Konfiguracja serwera Kali HTTP

- Jak migrować Apache do Nginx, przekształcając wirtualne hosty na…

- Jak sprawdzić status Nginx na Ubuntu

- Jak podwójnie rozruch Kali Linux i Windows 10

- VIM Editor Basics w Linux

- Jak zainstalować Nginx w Linux