Wireguard - szybki, nowoczesny i bezpieczny tunel VPN dla Linux

- 3737

- 262

- Juliusz Janicki

Wiregruard jest nowoczesnym, bezpiecznym, międzyplatformowym i ogólnym przeznaczeniem VPN Wdrożenie, które wykorzystują najnowocześniejszą kryptografię. Ma być szybszy, prostszy, szczuplejszy i bardziej funkcjonalny niż IPSec i ma być bardziej wydajny niż OpenVpn.

Jest przeznaczony do użytku w różnych okolicznościach i może być wdrażany na wbudowanych interfejsach, w pełni załadowanych routerach szkieletu i superkomputerach; i działa w systemach Linux, Windows, MacOS, BSD, iOS i Android.

Zalecane odczyt: 13 najlepszych usług VPN z subskrypcją dożywotnią

Przedstawia niezwykle podstawowy, ale potężny interfejs, który ma być prosty, tak łatwy do skonfigurowania i wdrażania jako SSH. Jego kluczowe funkcje obejmują prosty interfejs sieciowy, routing klucza kryptograficznego, wbudowane roaming i obsługę kontenerów.

Zauważ, że w momencie pisania jest pod dużym rozwojem: niektóre z jego części działają na stabilne 1.0 Wydanie, podczas gdy inne już tam są (działają dobrze).

W tym artykule dowiesz się, jak instalować i konfigurować Wiregruard w Linux, aby utworzyć tunel VPN między dwoma hostami Linux.

Środowisko testowe

W tym przewodniku nasza konfiguracja (nazwa hosta i publiczna IP) jest następująca:

Węzeł 1: Tecmint-Appserver1: 10.20.20.4 Węzeł 2: Tecmint-Dbserver1: 10.20.20.3

Jak zainstalować WireGuard w rozkładach Linux

Zaloguj się do obu węzłów i zainstaluj Wiregruard Korzystanie z następującego odpowiedniego polecenia dla dystrybucji Linux w następujący sposób.

Zainstaluj przewód w RHEL 8

$ sudo yum instaluj https: // dl.Fedoraproject.ORG/PUB/EPEL/EPEL-Relase-Latest-8.Noarch.RPM $ SUDO Subskrypcja-Manager Repos-Ustawa Codereade-Builder-for-Rhel-8-$ (Arch) -Rpms $ sudo yum copr włącz jdoss/wiregruard $ sudo yum instaluj serideguard-dkms-toke

Zainstaluj przewód w Centos 8

$ sudo yum instaluj epel-release $ sudo yum config-manager-e-obsługuje PoweroTools $ sudo yum copr enable jdoss/wireGuard $ sudo yum instaluj serdegUard-DKMS-TKMS TOOLS

Zainstaluj przewód w RHEL/CENTOS 7

$ sudo yum instaluj https: // dl.Fedoraproject.org/pub/epel/epel-release-latest-7.Noarch.rpm $ sudo curl -o /etc /yum.repozytorium.D/Jdoss-Wireguard-Epel-7.repo https: // copr.Fedorainfracloud.org/coprs/jdoss/wireguard/repo/epel-7/jdoss-wireguard-epel-7.Repo $ sudo yum instaluj narzędzia przewodu wirusguard-dkms

Zainstaluj przewód w Fedora

$ sudo dnf instal instaluj narzędzia przewodu

Zainstaluj przewód w Debian

# echo "deb http: // deb.Debian.org/debian/niestabilny main ">/etc/apt/źródła.lista.d/niestabilne.Lista # Pakiet printf ': *\ npin: release a = niestabilny \ npin-priorytet: 90 \ n'>/etc/apt/preferencje.D/Limit-Unstable # APT Aktualizacja # Apt Instal instaluj wirusguard

Zainstaluj przewód w Ubuntu

$ sudo add-apt-repozytory PPA: Wireguard/Wireguard $ sudo apt-get aktualizacja

Zainstaluj przewód w OpenSuse

$ sudo zyper addrepo -f obs: // Sieć: VPN: Wireguard Wireguard $ sudo zyper instaluj wirusguard-kmp-default-na-na-oko

Konfigurowanie tunelu VPN Wireguard między dwoma hostami Linux

Kiedy instalacja Wiregruard jest kompletny na obu węzłach, możesz ponownie uruchomić węzły lub dodać moduł WireGuard z jądra Linux za pomocą następującego polecenia na obu węzłach.

$ Sudo Modprobe WireGuard lub # modprobe wiregruard

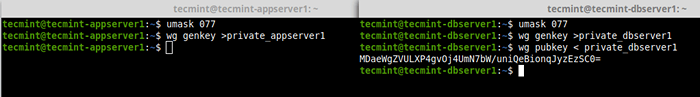

Następnie wygeneruj klucze publiczne i prywatne kodowane Base64 za pomocą WG narzędzie na obu węzłach, jak pokazano.

---------- Na węźle 1 ---------- $ UMSK 077 $ WG Genkey> private_appserver1 ---------- Na węźle 2 ---------- $ UMSK 077 $ WG Genkey> private_dbserver1 $ WG Pubkey < private_dbserver1

Generuj klucze na obu węzłach

Generuj klucze na obu węzłach Następnie musisz utworzyć interfejs sieciowy (e.G WG0) dla Wiregaurd na rówieśnikach, jak pokazano poniżej. Następnie przypisz adresy IP do nowego interfejsu sieciowego utworzonego (do tego przewodnika użyjemy sieci 192.168.10.0/24).

---------- Na węźle 1 ---------- $ sudo ip link Dodaj dev WG0 typu Sideguard $ sudo ip addr Dodaj 192.168.10.1/24 Dev WG0 ---------- Na węźle 2 ---------- $ sudo ip link Dodaj dev WG0 typu Sideguard $ sudo ip addr Dodaj 192.168.10.2/24 Dev WG0

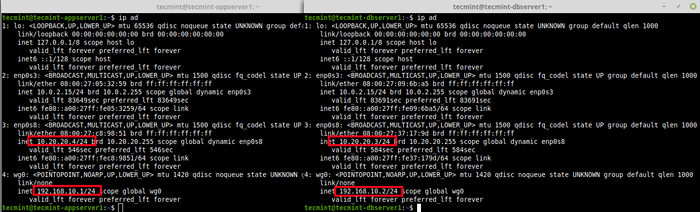

Aby wyświetlić załączone interfejsy sieciowe na rówieśnikach i ich adresach IP, użyj następującego polecenia IP.

$ ip ad

Wyświetl interfejsy sieciowe z adresami IP

Wyświetl interfejsy sieciowe z adresami IP Następnie przypisz klucz prywatny dla każdego rówieśnika do WG0 interfejs sieciowy i wyświetl interfejs, jak pokazano.

---------- Na węźle 1 ---------- $ sudo wg set WG0 Private-klub ./private_appserver1 $ sudo ip link Ustaw WG0 UP ---------- Na węźle 2 ---------- $ sudo wg set WG0 Private-klub ./private_dbserver1 $ sudo ip link Ustaw WG0 UP

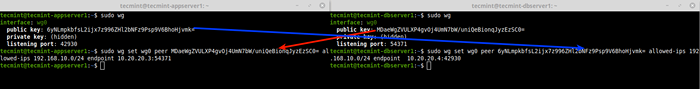

Teraz, gdy oba linki są z każdym z nich powiązane z nimi, uruchom WG użyteczność bez żadnych argumentów do pobrania konfiguracji interfejsów przewodu na rzecz rówieśników. Następnie utwórz tunel VPN Wireguard w następujący sposób.

Rówieśnik (klucz publiczny), Dozwolone IPS (maska sieci/podsieci) i punkt końcowy (publiczne IP: port) są przeciwne.

---------- Na węźle1 (użyj IPS i klucza publicznego węzła 2) ---------- $ sudo wg $ sudo wg set wg0 peer mdaewgzvulxp4gvoJ4UNM7BW/uniqebionqjyzezsc0 = dozwolony-ips 192.168.10.0/24 Punkt końcowy 10.20.20.3: 54371 ---------- Na węźle2 (użyj IPS i klucza publicznego węzła 1) ---------- $ sudo $ sudo wg set WG0 Peer 6ynlmpkbfSl2iJx7z996zhl2bnfz9psp9v6bhohjvmk = dozwolony-IPS 192.168.10.0/24 Punkt końcowy 10.20.20.4: 42930

Utwórz tunel wirusguard VPN między maszynami Linux

Utwórz tunel wirusguard VPN między maszynami Linux Testowanie tunelu VPN Wireguard między systemami Linux

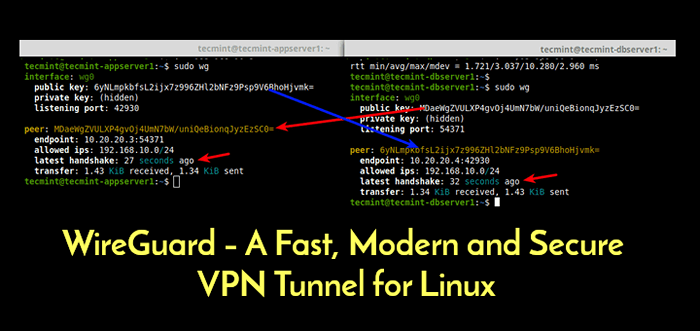

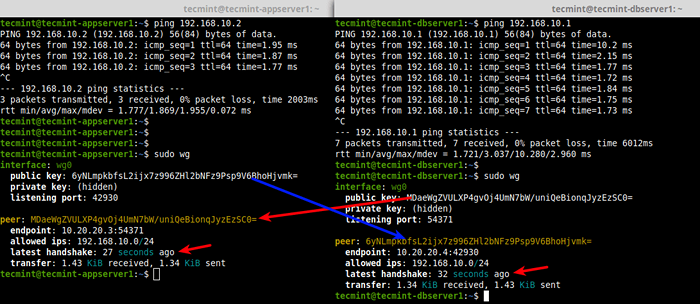

Po utworzeniu tunelu VPN WireGuard, ping przeciwny rówieśnik za pomocą adresu interfejsu sieciowego WireGuard. Następnie uruchom WG narzędzie jeszcze raz, aby potwierdzić uścisk dłoni między rówieśnikami, jak pokazano.

---------- Na węźle 1 ---------- $ ping 192.168.10.2 $ sudo wg ---------- Na węźle 2 ---------- $ ping 192.168.10.1 $ sudo wg

Testowy tunel VPN wiregurnika między maszynami Linux

Testowy tunel VPN wiregurnika między maszynami Linux To wszystko na razie! Wiregruard to nowoczesne, bezpieczne, proste, ale potężne i łatwe do zmonfigurowania rozwiązania VPN na przyszłość. Przechodzi ciężki rozwój, zatem w toku. Można uzyskać więcej informacji, zwłaszcza na temat jego wewnętrznych działań i innych opcji konfiguracji na stronie głównej Wireguard.

- « Pyidm - alternatywa open source dla IDM (Internet Download Manager)

- Naucz się SET SET/FROZENSET Struktura danych - Część 4 »