WSEKU - skaner podatności na zagrożenia w zakresie bezpieczeństwa w WordPress

- 2149

- 291

- Maria Piwowarczyk

WordPress to bezpłatny i open source, wysoce konfigurowalny system zarządzania treścią (CMS), który jest używany przez miliony na całym świecie do uruchamiania blogów i w pełni funkcjonalnych stron internetowych. Ponieważ jest to najczęściej używane CMS, istnieje tak wiele potencjalnych problemów/luk w zabezpieczeniach WordPress.

Jednak te kwestie bezpieczeństwa można rozwiązać, jeśli przestrzegamy wspólnych najlepszych praktyk bezpieczeństwa WordPress. W tym artykule pokażemy, jak korzystać WSEKU, WordPress Scaner w Linux, którego można użyć do znalezienia otworów bezpieczeństwa w instalacji WordPress i blokowania potencjalnych zagrożeń.

WSEKU to prosty skaner wrażliwości WordPress napisany za pomocą Pythona, można go użyć do skanowania lokalnych i zdalnych instalacji WordPress w celu znalezienia problemów z bezpieczeństwem.

Jak zainstalować skaner WPSEKU - WordPress Vociation Scanner w Linux

Żeby zainstalować WSEKU W Linux musisz sklonować najnowszą wersję WSEKU z jego repozytorium GitHub, jak pokazano.

$ cd ~ $ git Clone https: // github.com/m4ll0k/wpsku

Po uzyskaniu go przejdź do WSEKU katalog i uruchom go w następujący sposób.

$ CD WSEKU

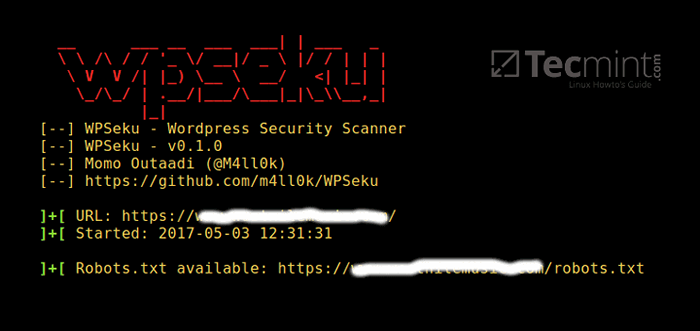

Teraz uruchom WSEKU używając -u Opcja, aby określić swój adres URL instalacji WordPress.

$ ./WSEKU.py -u http: // yourdomaina.com

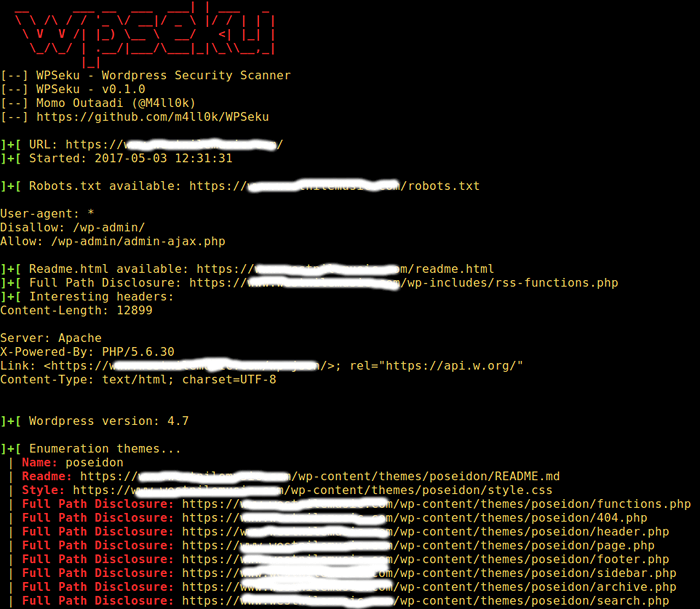

WordPress Scanner

WordPress Scanner Poniższe polecenie poszukiwania skryptów witryn krzyżowych, lokalnego włączenia plików i luk wtrysku SQL we wtyczkach WordPress za pomocą za pomocą -P Opcja, musisz określić lokalizację wtyczek w adresie URL:

$ ./WSEKU.py -u http: // yourdomaina.com/WP-Content/Plugins/WP/WP.php?id = -p [x, l, s]

Poniższe polecenie wykona login i login hasła brutalnego Force za pośrednictwem XML-RPC za pomocą opcji -B. Możesz także ustawić nazwę użytkownika i listę słów za pomocą --użytkownik I --Lista słów Opcje odpowiednio, jak pokazano poniżej.

$ ./WSEKU.py -u http: // yourdomian.Com -User Nazwa użytkownika -Wordlist Lista słów.txt -b [l, x]

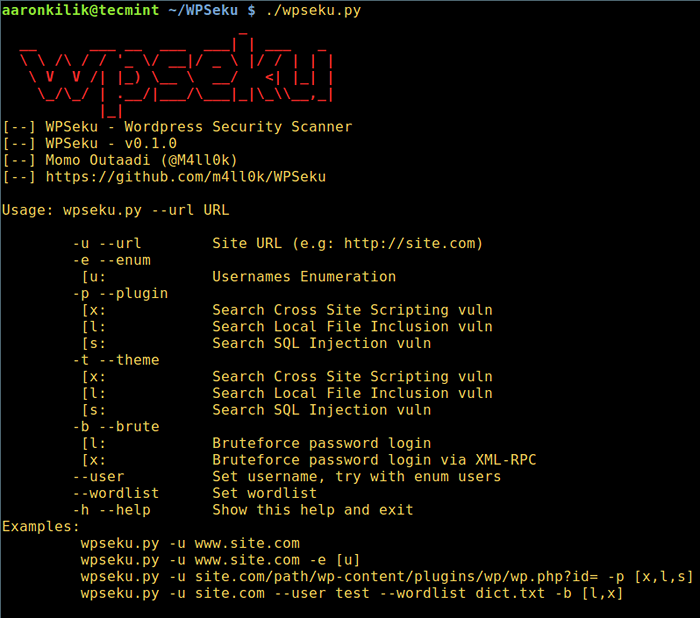

Aby wyświetlić wszystkie opcje użytkowania WPSEKU, wpisz.

$ ./WSEKU.Py - -Help

WPSEKU WordPress Skaner w podatności

WPSEKU WordPress Skaner w podatności WPSEKU Github Repozytorium: https: // github.com/m4ll0k/wpsku

Otóż to! W tym artykule pokazaliśmy, jak zdobyć i używać WSEKU do skanowania wrażliwości na słowopress w Linux. WordPress jest bezpieczny, ale tylko jeśli postępujemy zgodnie z najlepszymi praktykami bezpieczeństwa WordPress. Czy masz jakieś przemyślenia do podzielenia się? Jeśli tak, użyj poniżej sekcji komentarza.

- « Jak hasło chronić plik vim w systemie Linux

- Jak zainstalować i uruchomić odtwarzacz multimedialny VLC jako root w Linux »