7 Przydatne funkcje bezpieczeństwa Linux i narzędzia dla początkujących

- 1030

- 22

- Laura Zygmunt

Podstawowe wykorzystanie komputerów w dowolnej formie, niezależnie od tego, czy jest to telefon komórkowy, komputer osobisty, czy stacja robocza, czy serwer oferujący usługi w Internecie, dotyczy przechowywania i manipulacji danymi i generowaniem informacji, aby wspierać nasze codzienne życie. Paramount w korzystaniu z lub interakcji z komputerami to prywatność i dane lub bezpieczeństwo informacji, niezależnie od tego, czy podmioty te są w spoczynku (w pamięci), czy w transporcie.

Nawet jako początkujący lub pośredni użytkownik Linux, będzie służył do zawsze korzystania z laptopa, stacji roboczej lub VPS w chmurze, mając na uwadze bezpieczeństwo. Przygotowaliśmy listę funkcji funkcji bezpieczeństwa i narzędzi, które możesz zacząć od zrozumienia i praktykowania bezpieczeństwa w dowolnym systemie operacyjnym Linux.

Zaczynamy od uprawnień do plików.

1. Uprawnienia do plików Linux

W systemach operacyjnych podobnych do UNIX, takich jak systemy Linux, wszystko jest plik. Zatem uprawnienia do plików są podstawą bezpieczeństwa w systemie plików Linux.

Dla każdego pliku w systemie Linux, uprawnienia są przypisywane do tych trzech klas uprawnień: właściciela pliku, właściciela grupy i innych. I istnieją trzy podstawowe uprawnienia: Czytać, pisać, I wykonać. Każda klasa uprawnień może mieć wszystkie lub żadne z uprawnień w pliku.

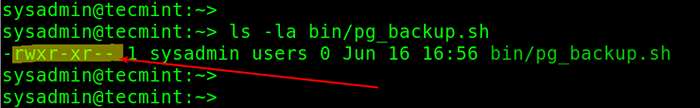

Aby wymienić uprawnienia pliku, możesz użyć polecenia LS za pomocą -la flagi w następujący sposób.

$ ls -la bin/pg_backup.cii

Wypisz zgodę pliku w Linux

Wypisz zgodę pliku w Linux Aby dowiedzieć się więcej o uprawnieniach plików, sprawdź te przewodniki:

- Jak zarządzać użytkownikami i grupami, uprawnienia do plików i atrybutów w Linux

- Jak skopiować uprawnienia do plików i własność do innego pliku w Linux

- Naucz się podstawowych poleceń zarządzania plikami w Linux

2. Polecenie sudo

polecenie sudo jest kluczowym poleceniem systemów Linux. Umożliwia uruchamianie innych poleceń z uprawnieniami innego użytkownika, zwykle jako użytkownik, który ma wyższy poziom autoryzacji w systemie. Na przykład użytkownik Super System lub użytkownik root. Użytkownik wywołuje sudo jest zwykle proszony o wprowadzenie hasła do ukończenia procesu.

Większość dystrybucji Linux jest wyposażona w sudo Polecenie zainstalowane i zwykle domyślnie użytkownik administracyjny utworzony podczas instalacji systemu jest skonfigurowany do wywoływania sudo. W niektórych dystrybcach możesz ręcznie skonfigurować konto użytkownika, aby wywołać sudo Komenda.

Pozwala użytkownikowi wykonywać zadania, takie jak instalowanie lub usuwanie pakietów, tworzenie innych kont użytkowników, dostęp do plików i katalogów należących do użytkownika Root i wiele więcej. Ale wszystko zależy od tego, co administrator systemu skonfigurował konto użytkownika Sudo do wykonywania w systemie Linux.

Aby uzyskać więcej informacji o sudo Polecenie, sprawdź te przewodniki:

- Jak uruchomić polecenie sudo bez wprowadzania hasła w Linux

- 10 Przydatne konfiguracje sudoers do ustawiania Sudo w Linux

- Różnica między SU i Sudo w Linux

- Jak utworzyć nowego użytkownika Sudo na Ubuntu

Ostatecznie możesz przeczytać stronę Man, uruchamiając następujące polecenie:

$ man sudo

3. SU polecenie

Główny cel Su Polecenie ma umożliwić uprzywilejowanemu użytkownikowi przejście na konto innego użytkownika. Idealnie, umożliwi jedno konto użytkownika uruchamianie poleceń z zastępcą użytkownika i identyfikatora grupy, podając hasło zastępcy użytkownika. W większości przypadków można go wywołać za pomocą polecenia Sudo, aby przejść na konto użytkownika root, aby wykonać niektóre zadania administracyjne.

Aby lepiej zrozumieć to polecenie, przeczytaj stronę Man:

$ man su

4. Narzędzia do tworzenia kopii zapasowych i odzyskiwania danych w Linux

Wykonanie tworzenia kopii zapasowych danych to tradycyjny sposób zapewnienia bezpieczeństwa danych. Dlatego korzystanie z narzędzi do tworzenia kopii zapasowych jest oczywiste. Aby zapobiec utratę danych podczas utraty komputera lub katastrofy, musisz zawsze przechowywać kopię zapasową danych krytycznych albo lokalnie lub najlepiej w chmurze. Narzędzia do tworzenia kopii zapasowych idą w parze z narzędziami do odzyskiwania danych.

Istnieje tak wiele narzędzi do tworzenia kopii zapasowych danych, które możesz wykorzystać w Linux Distros. Większość, jeśli nie wszystkie dystrybucje, są domyślnie przychodzą narzędzia do tworzenia kopii zapasowych i odzyskiwania. Po prostu wyszukaj narzędzie kopii zapasowej za pośrednictwem menu systemowego i naucz się z niego korzystać.

Oto kilka przydatnych narzędzi do tworzenia kopii zapasowych Linux, z którymi możesz zacząć:

- 5 najlepszych graficznych narzędzi do tworzenia kopii zapasowych dla Ubuntu i Linux Mint

- FWBACKUPS - bogaty w funkcje program tworzenia kopii zapasowych dla Linux

- Mintbackup - proste narzędzie do tworzenia kopii zapasowych i przywracania dla Linux Mint

- RDIFF -BACKUP - zdalne przyrostowe narzędzie do tworzenia kopii zapasowych dla Linux

- Tomb - szyfrowanie plików i narzędzie do tworzenia kopii zapasowych dla Linux

- System Tar and Restore - wszechstronny skrypt kopii zapasowej dla Linux

- Jak utworzyć kopie zapasowe w zakresie oszczędności przepustowości przy użyciu dupliczowości w Linux

- RSNAPSHOT - Lokalne/zdalne narzędzie kopii zapasowej dla Linux

- Jak zsynchronizować dwa serwery/strony internetowe Apache za pomocą RSYNC

- Jak automatycznie tworzyć pliki tworzenia kopii zapasowych do nośnika USB po podłączeniu

5. CLAMAV

Kolejnym kluczowym narzędziem bezpieczeństwa dla systemów Linux jest CLAMAV, który jest silnikiem antywirusowym z wieloma splatformami do wykrywania trojanów, wirusów, złośliwego oprogramowania i innych złośliwych zagrożeń w plikach. Działa w systemach Linux, Windows i Mac OS X, a także innych systemach podobnych do UNIX.

Istnieje wiele innych oprogramowania antywirusowego, którego można użyć w systemach Linux, przeczytaj więcej w tym artykule - 8 najlepszych bezpłatnych programów antywirusowych dla Linux.

6. OpenSsh

Podczas podróży Linux osiągniesz punkt, gdy będziesz musiał rozpocząć interakcję ze zdalnymi systemami Linux, na przykład VPS w chmurze. Najbezpieczniejsze i wysoce zalecane środki do osiągnięcia tego jest za pośrednictwem Ssh (Krótkie dla Bezpieczna skorupa).

OpenSsh to powszechnie używany program klient-serwer do zdalnego dostępu. Klient (znany jako ssh) działa na lokalnych maszynach i ustanawia bezpieczny tunel komunikacyjny z serwerem (znanym jako Sshd lub demon ssh), który działa jako usługa (lub stale) na komputerze zdalnym, słuchając żądań dostępu.

Obsługuje różne metody uwierzytelnienia, w tym hasła (niezalecane) i uwierzytelnianie klucza publicznego (wysoce zalecane).

Oto kilka przydatnych przewodników o SSH:

- Jak zabezpieczyć i harden openSsh Server

- Jak skonfigurować logowanie SSH bez hasła w Linux

- Jak skonfigurować logowanie SSH bez hasła w Debian

- Jak skonfigurować login bez hasła SSH w RHEL 9

- Jak skonfigurować login bez hasła SSH w OpenSuse

- Konfiguruj login SSH bez hasła dla wielu serwerów zdalnych za pomocą skryptu

Istnieje kilka innych narzędzi do dostępu zdalnego, o których się dowiesz, możesz zacząć tutaj: 11 najlepszych narzędzi do dostępu do zdalnego komputera Linux.

7. Narzędzia szyfrowania/deszyfrowania danych

Szyfrowanie jest nowoczesną zasadą bezpieczeństwa danych. Pozwala ukryć dane lub informacje w taki sposób, że pojawia się losowo (i bez znaczenia) i można je uzyskać tylko przez autoryzowane strony. Obejmuje użycie algorytmów kryptografii do szyfrowania danych i tajnych kluczy do odszyfrowania.

Możesz szyfrować dane w spoczynku (kiedy jest przechowywane na dysku) lub w tranzycie (na przykład między przeglądarką użytkownika a serwerem trzymającym pliki witryny w Internecie).

Istnieje kilka narzędzi szyfrowania w systemach operacyjnych Linux, które można użyć, szczególnie do szyfrowania dysku. Zdecydowana większość nowoczesnych narzędzi tworzenia kopii zapasowych oferuje również możliwości szyfrowania danych dla dodatkowego bezpieczeństwa.

Wymeldować się:

- 5 najlepszych narzędzi programowych dla Linux z szyfrowaniem danych

- Dubliczność - Utwórz szyfrowane przyrostowe kopie zapasowe w Linux

- Jak szyfrować pełny dysk podczas instalowania Ubuntu

8. Utrzymanie systemu Linux na bieżąco

Dodatkowo nie jest to funkcja ani narzędzie, ale najlepsza praktyka. Zawsze instaluj jakiekolwiek oprogramowanie na komputerze, bezpośrednio z systemu operacyjnego. Najnowsze aktualizacje oprogramowania zwykle wysyłają z pewnymi poprawkami dla błędów, które potencjalnie mogą narazić maszynę Linux na zagrożenie ze strony cyberprzestępców. Możesz złagodzić ryzyko bezpieczeństwa związane z oprogramowaniem, zawsze instalując najnowsze dostępne aktualizacje.

Otóż to! Nie spiesz się i szczegółowo odkryj te funkcje i narzędzia, możesz wrócić do nas na ten temat za pośrednictwem poniższego formularza komentarza. Jeśli jesteś ekspertem w systemie Linuksa, dodaj swój głos i daj nam znać, co myślisz o tym poście, wszystko w komentarzach.

- « Jak skonfigurować VPN oparty na IPSec z StrongSwan na Debian i Ubuntu

- Jak zainstalować Edition Fedora 36 XFCE »