HDG wyjaśnia, co to jest Keylogger i jak go usunąć z komputera?

- 1571

- 411

- Juliusz Sienkiewicz

Keylogger lub rejestrator klawisza to podstępny program używany przez cyberprzestępcy do potajemnego nagrywania każdego klawisza wykonanego na komputerze. Głównym celem jest zebranie poufnych informacji, takich jak hasła lub logowanie, i odesłanie ich do hakera.

Początkowo Keyloggers były wykorzystywane do śledzenia aktywności pracowników na komputerach, ale szybko stało się to przydatne nie tylko dla hakerów, ale także marketerów internetowych, którzy używają Keyloggers do monitorowania działań swoich odwiedzających internet.

Spis treści

Keyloggers są również znane z tego, jak działają. Na przykład są takie, które infekują strony internetowe i kradną twoje dane, jeśli odwiedzasz takie strony, podczas gdy inni dołączają do przeglądarki jako ukryte rozszerzenia, często unikanie wykrywania przez antymalware i zgłaszają każdy klawisze wykonane za pośrednictwem aplikacji.

Powyższe są oparte na oprogramowaniu Keyloggers, ale są też keyloggery sprzętowe, takie jak dodatkowe gniazdo na komputerze, nakładka klawiatury lub inne elementy sprzętu, które mniej prawdopodobne jest, że będziesz narażony w domu.

Szanse na uderzenie przez jedno z nich są bardzo szczupłe w porównaniu z typem wirusa, które hakerzy koronkowe platformy internetowe, z którymi powinniśmy się bardziej martwić.

Jak instalowany jest keylogger na komputerze

Keyloggery są często instalowane na komputerze w ramach trojana, który maskarysa jako przydatna narzędzie. Po pobraniu i zainstalowaniu aplikacji działa albo, ale wsuwa złośliwe oprogramowanie na komputer, albo nie działa zgodnie z obietnicą.

Po zainstalowaniu keylogger będzie działał za każdym razem, gdy uruchamiasz komputer, a rejestruje klawisze na określone pola na stronach internetowych lub na każdym klawiszecie na komputerze.

Dzieje się tak, ponieważ trojany zwykle działają jako pakiet z różnymi elementami zajmującymi się wyspecjalizowanymi zadaniami. Pierwszy trojan może być w formie downloadera, który pozwala hakerowi ładować złośliwe oprogramowanie do komputera, podczas gdy Keylogger rejestruje twoje klawisze, a inny program wysyła Twoje informacje w Internecie.

Jeśli chcesz zapobiec instalacji Keyloggers na komputerze lub działaniu, najlepszą szansą jest zablokowanie go przed instalacją poprzez silne oprogramowanie anty-malware.

Jednak keylogging jest normalną rutyną dla niektórych firm lub rodziców, którzy używają go do monitorowania aktywności swoich dzieci, dlatego często jest pomijane przez oprogramowanie bezpieczeństwa. Co gorsza, są keyloggery, które pojawiają się w ramach aktualizacji, która zwykle udaje się wykryć przez oprogramowanie antimalware.

Wszystko to utrudnia zapobieganie wpisaniu keyloggerów do komputera, więc powinieneś być bardziej czujny i sceptyczny w kwestii wszelkich bezpłatnych aplikacji lub programów, które pobierasz przez Internet na komputer.

Jak wykryć i usunąć keylogger

W przeciwieństwie do oprogramowania szpiegowskim i innych rodzajów złośliwego oprogramowania, które zwykle spowalniałyby komputer, Keylogger. W rzeczywistości nawet nie wiesz, że działa, więc nie jest to łatwe do wykrycia.

Menedżer zadań komputera może pokazać dowolne niepożądane oprogramowanie, które może być uruchomione na komputerze, ale aby wykryć keylogger, potrzebujesz silniejszego programu dostosowanego do zadania.

Najlepszą metodą wykrywania i usuwania keyloggera jest użycie kombinacji silnego oprogramowania anty-keylogger i antykootkitowego, które może znaleźć i eliminować keyloggery niż narzędzie antywirusowe lub antymalware.

Anty-keyloggery zwykle kontrolują wszystkie procesy działające na komputerze, w tym aplikacje i usługi w tle, system operacyjny i wszystkie inne ustawienia.

Jednak wyspecjalizowany program anty-keylogger sam w sobie nie wystarcza, aby usunąć Keylogger, więc potrzebujesz programu antykootkitowego i prawdopodobnie wykonać świeżą instalację systemu operacyjnego.

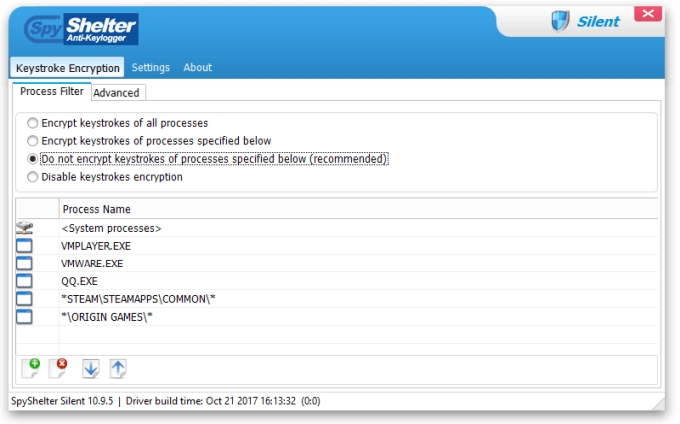

Niektóre z najlepszych anty-keyloggerów, których możesz użyć, to Spyshelter i Zemana. Spyshelter jest dostępny tylko na komputerach z systemem Windows i działa najlepiej, gdy działa cały czas, aby wykryć i blokować Keyloggers przed instalacją na komputerze.

Oprócz zapobiegania oferuje kilka mechanizmów obronnych przed Keyloggerami, takie jak skanowanie operacji komputera w poszukiwaniu podejrzanych czynności i próbuje je usunąć lub szyfruje na klawisze, dzięki czemu będą bezużyteczne dla Keyloggers.

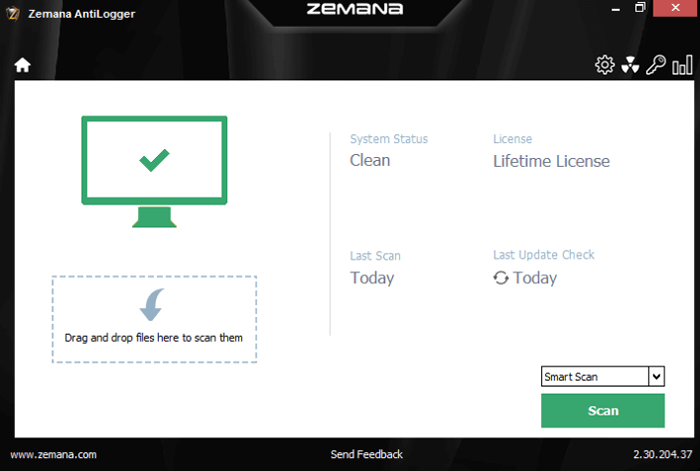

Zemana to kolejny system oprogramowania przeciw loggerowi, który zapewnia pakiet antymalware z skanerem złośliwego oprogramowania, bloker reklam, egzekwera szyfrowania i ochroną oprogramowania ransomware.

Nie jest tak silny jak Spyshelter, ale jest także programem tylko dla systemu Windows i działa w tle, monitorowanie wszelkich podejrzanych aktywności, wykonywanie okresowych skanowania systemu oraz skanowanie plików do pobrania i instalatorów w poszukiwaniu złośliwego oprogramowania.

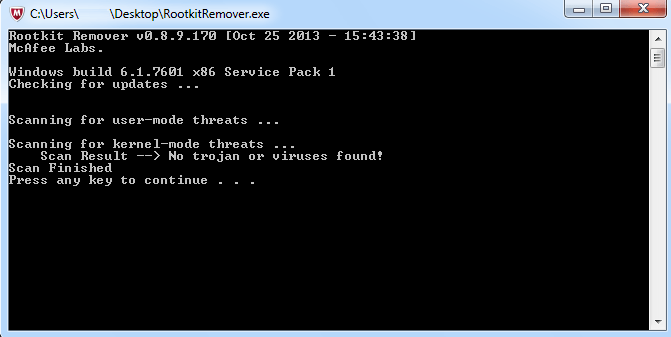

Możesz także użyć programów anty-kootkit do usuwania korzeni z komputera. Kilka dobrych opcji obejmuje MalwareBytes, McAfee Rootkit Remover lub Bitdefender Rootkit Remover.

Programy antykootkitowe to druga linia obrony, w której wyspecjalizowane systemy przeciwbiernika nie działają.

MalwareBytes to bezpłatny w systemie Windows Antiotkit program, który działa za pośrednictwem systemu operacyjnego komputera, skanowanie różnych wirusów Rootkit i Keyloggers. Wykonuje również skanowanie systemu na żądanie, a jeśli wolisz, możesz wykonać pełny skanowanie i ponownie uruchomić komputer, aby zastosować zmiany.

Możesz także wypróbować bezpłatny, wyłącznie z systemem Windows, McAfee Rootkit Remover, który zapewnia skanowanie na żądanie i usuwa wszelkie wykryte korzenie, w tym Keyloggers.

Wniosek

Jeśli podejrzewasz, że Twój komputer może zainstalować keyloggera, możesz najpierw sprawdzić swojego menedżera zadań pod kątem podejrzanych procesów lub użyć oprogramowania anty-Keylogger i anty-pielęgnacji, aby pomóc Ci skanować i pozbyć się go.

Jak zawsze zapobieganie jest lepsze niż lekarstwo, więc zachowaj wyjątkowo ostrożność w stosunku do aplikacji lub programów, które pobierasz, odwiedzane strony internetowe, a co ważne, informuj system operacyjny i przeglądarki wśród innych oprogramowania, aby zablokować wszelkie exploits.

- « Jak automatycznie przełączać tryby ciemnych i światła w systemie Windows 10

- Jak przenieść do przodu bez otwierania drzwi do hakerów »