Jak wykryć rootkits w systemie Windows 10 (dogłębny przewodnik)

- 3423

- 175

- Juliusz Janicki

Rootkits są używane przez hakerów do ukrywania trwałego, pozornie niewykrywalnego złośliwego oprogramowania w twoim urządzeniu, które po cichu kradnie dane lub zasoby, czasem przez wiele lat. Mogą być również używane w sposób Keylogger, w którym naciśnięcia klawiszy i komunikacji są badane, zapewniając obserwatorowi informacje o prywatności.

Ta konkretna metoda hakowania przyniosła większe znaczenie przed 2006 r. Ochrona kernelowej (KPP) spowodowała, że pisarze złośliwego oprogramowania zmienili metody ataku i dopiero niedawno od 2018 r.

Spis treści

Zacinlo faktycznie grał przez prawie sześć lat, zanim został odkryty na platformę Windows 10. Komponent RootKit był bardzo skonfigurowany i chroniony przed procesami, które uznał za niebezpieczny dla jego funkcjonalności i był w stanie przechwycić i odszyfrować komunikację SSL.

Szyfrowałby i przechowywał wszystkie dane konfiguracyjne w rejestrze systemu Windows, a podczas gdy Windows wyłączał się, przepisał się z pamięci na dysk za pomocą innej nazwy i zaktualizował klucz rejestru. Pomogło to uniknąć wykrycia przez standardowe oprogramowanie antywirusowe.

To pokazuje, że standardowe oprogramowanie przeciwwirusowe lub antymalware nie wystarcza do wykrywania rootkitów. Chociaż istnieje kilka programów przeciwmalowań na najwyższym poziomie, które ostrzegają o podejrzeniach o ataku rootkit.

5 kluczowych atrybutów dobrego oprogramowania antywirusowego

Większość najważniejszych programów antywirusowych będzie wykonywać wszystkie pięć z tych znaczących metod wykrywania rootkitów.

- Analiza oparta na podpisie - Oprogramowanie antywirusowe porównuje zalogowane pliki ze znanymi podpisami rootkits. Analiza będzie również szukała wzorców behawioralnych, które naśladują niektóre działania operacyjne znanych korzeniowych, takich jak agresywne użycie portów.

- Wykrywanie przechwycenia - System operacyjny systemu Windows wykorzystuje tabele wskaźników do uruchamiania poleceń, o których wiadomo, że montują rootkit do działania. Ponieważ rootkits próbuje wymienić lub zmodyfikować wszystko, co uważa się za zagrożenie, to wyrzuci system do ich obecności.

- Porównanie danych wielu źródeł - Rootkits, próbując pozostać ukryte, mogą zmienić niektóre dane przedstawione w standardowym badaniu. Zwrócone wyniki połączeń systemowych o wysokim i niskim poziomie mogą oddać obecność rootkitu. Oprogramowanie może również porównać pamięć procesu załadowaną do pamięci RAM z zawartością pliku na dysku twardym.

- Sprawdzanie integralności - Każda biblioteka systemowa ma podpis cyfrowy, który jest tworzony w momencie, gdy system był uważany za „czysty”. Dobre oprogramowanie bezpieczeństwa może sprawdzić biblioteki pod kątem dowolnej zmiany kodu używanego do utworzenia podpisu cyfrowego.

- Porównania rejestru - Większość programów antywirusowych ma je w ustalonym harmonogramie. Czysty plik zostanie porównywany z plikami klienta, w czasie rzeczywistym, w celu ustalenia, czy klient jest lub zawiera nieodłączną liczbę wykonywalnych (.exe).

Wykonanie skanów rootkit

Wykonanie skanu rootkit to najlepsza próba wykrycia zakażenia rootkit. Najczęściej nie można ufać systemowi operacyjnym, aby samodzielnie zidentyfikować rootkit i stanowi wyzwanie, aby określić jego obecność. Rootkits to mistrzowie szpiegów, pokrywając swoje ślady prawie na każdym kroku i mogą pozostać ukryte na widoku.

Jeśli podejrzewasz, że na twoim komputerze miał miejsce atak wirusa Rootkit, dobrą strategią wykrywania byłoby zasilanie komputera i wykonanie skanowania ze znanego systemu czystego. Niepewnym sposobem zlokalizowania rootkitu w komputerze jest analiza zrzutu pamięci. Rootkit nie może ukryć instrukcji, które daje system, ponieważ wykonuje je w pamięci urządzenia.

Korzystanie z WINDBG do analizy złośliwego oprogramowania

Microsoft Windows dostarczyło własne wielofunkcyjne narzędzie do debugowania, które można użyć do wykonywania skanów debugowania w aplikacjach, sterownikach lub samym systemie operacyjnym. Będzie debugować kod w trybie jądra i w trybie użytkownika, pomoże w analizie zrzutów awarii i zbadają rejestry procesora.

Niektóre systemy systemu Windows będą wyposażone w Windbg już w pakiecie. Osoby, które nie będą musiały pobrać go ze sklepu Microsoft. Windbg Preview to bardziej nowoczesna wersja Windbg, zapewniająca łatwiejsze wizualizacje oczu, szybsze okna, pełne skrypty i te same polecenia, rozszerzenia i przepływy pracy, co oryginał.

Bniegne minimum możesz użyć Windbg do analizy zrzutu pamięci lub awarii, w tym niebieskiego ekranu śmierci (BSOD). Z wyników możesz szukać wskaźników ataku złośliwego oprogramowania.Jeśli uważasz, że jeden z twoich programów może być utrudniony przez obecność złośliwego oprogramowania lub używa większej pamięci, niż jest to wymagane, możesz utworzyć plik zrzutu i użyć Windbg, aby go przeanalizować.

Pełny zrzut pamięci może zajmować znaczną przestrzeń na dysku, więc lepiej jest wykonać Tryb jądra Zamiast tego zrzut lub mały zrzut pamięci. Zrzut w trybie jądra będzie zawierać wszystkie informacje o użyciu pamięci przez jądro w momencie awarii. Mały zrzut pamięci będzie zawierać podstawowe informacje na temat różnych systemów, takich jak sterowniki, jądro i więcej, ale jest niewielkie w porównaniu.

Małe zrzuty pamięci są bardziej przydatne w analizie, dlaczego wystąpił BSOD. W celu wykrywania rootkits kompletna lub jądra będzie bardziej pomocna.

Tworzenie pliku zrzutu w trybie jądra

Plik zrzutowy w trybie jądra można utworzyć na trzy sposoby:

- Włącz plik zrzutu z panelu sterowania, aby umożliwić system samodzielnie awaria

- Włącz plik zrzutu z panelu sterowania, aby zmusić system do awarii

- Użyj narzędzia debuggera, aby je utworzyć

Będziemy wybierać numer trzy.

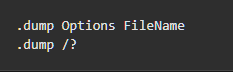

Aby wykonać niezbędny plik zrzutu, wystarczy wprowadzić następujące polecenie do okna polecenia Windbg.

Zastępować Nazwa pliku z odpowiednią nazwą pliku zrzutu i „?”Z F. Upewnij się, że „F” jest małymi literami, bo inaczej utworzysz inny rodzaj plik zrzutu.

Gdy debugger uruchomi swój kurs (pierwszy skan zajmie znaczne minuty), zostanie utworzony plik zrzutowy i będziesz mógł przeanalizować swoje ustalenia.

Zrozumienie, czego szukasz, na przykład użytkowanie pamięci lotnej (pamięci RAM), aby określić obecność rootkitu, wymaga doświadczenia i testowania. Możliwe, choć nie zalecane dla nowicjusza, testowanie technik odkrywania złośliwego oprogramowania w systemie na żywo. W tym celu ponownie przyjmie wiedzę specjalistyczną i dogłębną wiedzę na temat działania Windbg, aby nie przypadkowo wdrożyć wirusa na żywo w systemie.

Istnieją bezpieczniejsze, bardziej przyjazne dla początkujących sposobów odkrycia naszego dobrze ukrytego wroga.

Dodatkowe metody skanowania

Ręczne wykrywanie i analiza behawioralna są również wiarygodnymi metodami wykrywania korzeniowych. Próba odkrycia lokalizacji rootkita może być poważnym bólem, więc zamiast celować w sam rootkit, możesz zamiast tego szukać zachowań przypominających rootkit.

Możesz szukać rootkits w pobranych pakietach oprogramowania za pomocą opcji zaawansowanych lub niestandardowych instalacji podczas instalacji. Musisz szukać wszelkich nieznanych plików wymienionych w szczegółach. Te pliki powinny zostać odrzucone lub możesz szybko wyszukać w Internecie wszelkie odniesienia do złośliwego oprogramowania.

Zapory ogniowe i ich raporty rejestrowania to niezwykle skuteczny sposób na odkrycie rootkitu. Oprogramowanie powiadomi Cię, jeśli Twoja sieć jest badana i powinna poddać kwarantannie wszelkie nierozpoznane lub podejrzane pobieranie przed instalacją.

Jeśli podejrzewasz, że rootkit może już znajdować się na twoim komputerze, możesz zanurzyć się w raportach rejestrowania zapory i szukać żadnego niezwykłego zachowania.

Recenzowanie raportów rejestrowania zapory

Będziesz chciał przejrzeć aktualne raporty rejestrowania zapory, tworząc aplikację typu open source taka Szpieg IP Z możliwościami filtrowania dziennika zapory, bardzo przydatnym narzędziem. Raporty pokażą, co jest niezbędne, aby zobaczyć, jak wystąpił atak.

Jeśli masz dużą sieć z samodzielną zaporą filtrowania wyjścia, szpieg IP nie będzie konieczny. Zamiast tego powinieneś być w stanie zobaczyć pakiety przychodzące i wychodzące dla wszystkich urządzeń i stacji roboczych w sieci za pośrednictwem dzienników zapory.

Niezależnie od tego, czy jesteś w domu, czy w małej firmy, możesz użyć modemu dostarczonego przez swojego dostawcę usług internetowych, czy też, jeśli jesteś właścicielem, osobistą zaporę lub router, aby podciągnąć dzienniki zapory. Będziesz mógł zidentyfikować ruch dla każdego urządzenia podłączonego do tej samej sieci.

Może być również korzystne, aby włączyć pliki dziennika Firewall Windows. Domyślnie plik dziennika jest wyłączony, co oznacza, że żadne informacje lub dane nie są zapisywane.

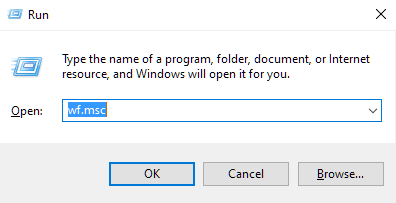

- Aby utworzyć plik dziennika, otwórz funkcję Uruchom, naciskając Klucz Windows + R.

- Typ Wf.MSC do pudełka i naciśnij Wchodzić.

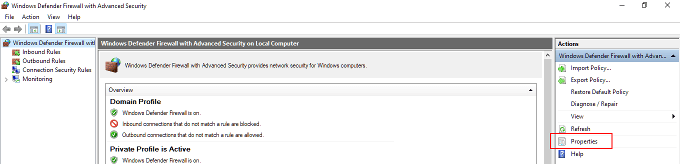

- W zaporze w systemie Windows i zaawansowanym oknie bezpieczeństwa Podświetl się „Firewall Windows Defender z zaawansowanym bezpieczeństwem na komputerze lokalnym” w menu po lewej stronie. W skrajnie po prawej stronie menu przy kliknięciu „Działania” Nieruchomości.

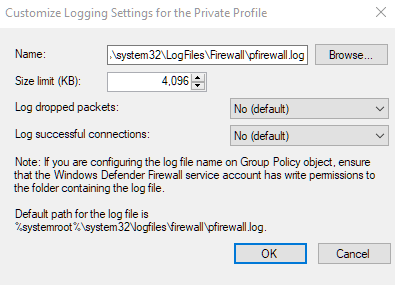

- W nowym oknie dialogowym przejdź do karty „PROFILA PRYWATOŚCI” i wybierz Dostosuj, które można znaleźć w sekcji „rejestrowanie”.

- Nowe okno pozwoli ci wybrać, jak duży plik dziennika do zapisu, gdzie chcesz wysłać plik, i czy zalogować się tylko upuszczane pakiety, udane połączenie, czy jedno i drugie.

- Zrzucone pakiety to te, które zapora Windows zablokowała w Twoim imieniu.

- Domyślnie Windows Firewall Log Wpisy będą przechowywać tylko ostatnie 4 MB danych i można je znaleźć w %SystemRoot%\ System32 \ logfiles \ Firewall \ pfirewall.dziennik

- Należy pamiętać, że zwiększenie limitu wielkości w użyciu danych dla dzienników może wpłynąć na wydajność komputera.

- Naciskać OK gdy zakończono.

- Następnie powtórz te same kroki, przez które właśnie przeszedłeś na karcie „Profil prywatny”, tylko tym razem w karcie „Profil publiczny”.

- Dzienniki będą teraz generowane zarówno dla połączeń publicznych, jak i prywatnych. Możesz wyświetlić pliki w edytorze tekstu, takim jak Notepad lub zaimportować je do arkusza kalkulacyjnego.

- Możesz teraz wyeksportować pliki dzienników do programu parserowego bazy danych, takiej jak IP Traffic Spiey do filtrowania i sortowania ruchu w celu łatwej identyfikacji.

Miej oko na wszystko niezwykłe w plikach dziennika. Nawet najmniejsza awaria systemu może wskazywać na zakażenie rootkita. Coś w stylu nadmiernego wykorzystania procesora lub przepustowości, gdy nie prowadzisz niczego zbyt wymagającego, lub w ogóle może być główną wskazówką.

- « 5 najlepszych emulatorów Androida na komputery Windows 10

- Jak otworzyć zablokowany plik, gdy używa go inny program »