Jak naprawić podatność na sambacry (CVE-2017-7494) w systemach Linux

- 2805

- 498

- Pan Jeremiasz Więcek

Samba od dawna jest standardem dostarczania udostępnianych usług i drukowanych dla klientów systemów Windows w *Nix Systems. Używane przez użytkowników domów, zarówno firmy średniej wielkości, jak i duże firmy, wyróżnia się jako rozwiązanie w środowiskach, w których różne systemy operacyjne współistnieją.

Jak niestety zdarza się to z szeroko stosowanymi narzędziami, większość instalacji samby jest zagrożona atakiem, który może wykorzystać znaną podatność, która nie była uważana za poważną, dopóki Wannacry Atak ransomware trafiło do wiadomości niedawno.

W tym artykule wyjaśnimy, czym jest ta podatność na samba i jak chronić systemy, za które jesteś odpowiedzialny. W zależności od typu instalacji (z repozytoriów lub ze źródła), musisz zastosować inne podejście, aby to zrobić.

Jeśli obecnie używasz samby w jakimkolwiek środowisku lub znasz kogoś, kto to robi, czytaj dalej!

Podatność

Przestarzałe i nieopatrzone systemy są podatne na podatność od zdalnej realizacji kodu. Mówiąc najprościej, oznacza to, że osoba z dostępem do pisania udostępniania może przesłać kawałek dowolnego kodu i wykonać go z uprawnieniami root na serwerze.

Problem został opisany na stronie internetowej Samba jako CVE-2017-7494 i wiadomo, że wpływa na wersje Samba 3.5 (wydane na początku marca 2010 r.) I dalej. Nieoficjalnie, został nazwany Sambacry ze względu na podobieństwa z Wannacry: oba kierują na protokół SMB i są potencjalnie haczykowe - co może powodować rozprzestrzenianie się z systemu na system.

Debian, Ubuntu, Centos i Red Hat podjęły szybkie działania w celu ochrony swoich użytkowników i wydali łatki dla swoich obsługiwanych wersji. Dodatkowo zapewniono również obejścia bezpieczeństwa dla nieobsługiwanych.

Aktualizacja samby

Jak wspomniano wcześniej, istnieją dwa podejścia, w zależności od poprzedniej metody instalacji:

Jeśli zainstalowałeś samba z repozytoriów dystrybucji.

Rzućmy okiem na to, co musisz zrobić w tym przypadku:

Napraw Sambacry w Debian

Upewnij się, że APT jest ustawiony na najnowsze aktualizacje bezpieczeństwa, dodając następujące wiersze do listy źródeł (/etc/apt/źródła.lista):

deb http: // bezpieczeństwo.Debian.Org Stable/Aktualizacje Main Deb-src http: // bezpieczeństwo.Debian.org/ stabilne/ aktualizacje główne

Następnie zaktualizuj listę dostępnych pakietów:

# aktualizacja umiejętności

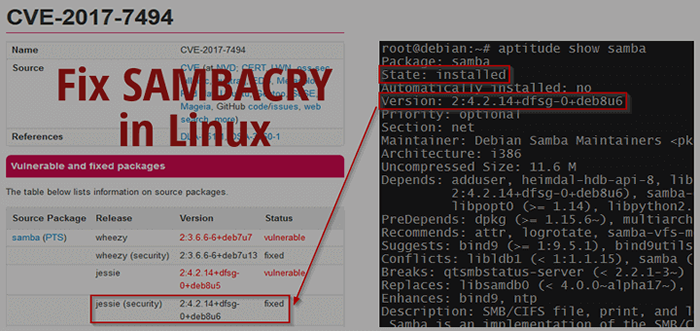

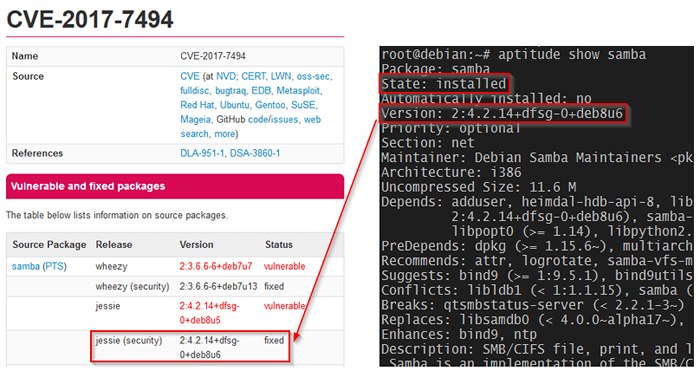

Na koniec upewnij się, że wersja pakietu Samba pasuje do wersji, w której ustalono podatność (patrz CVE-2017-7494):

# Aptitude show samba

Napraw Sambacry w Debian

Napraw Sambacry w Debian Napraw Sambacry w Ubuntu

Aby rozpocząć, sprawdź nowe dostępne pakiety i zaktualizuj pakiet Samba w następujący sposób:

$ sudo apt-get aktualizacja $ sudo apt-get instaluj samba

Wersje samba, w których naprawi CVE-2017-7494 Zastosowano już następujące:

- 17.04: Samba 2: 4.5.8+DFSG-0UBUNTU0.17.04.2

- 16.10: Samba 2: 4.4.5+DFSG-2UBUNTU5.6

- 16.04 LTS: Samba 2: 4.3.11+DFSG-0UBUNTU0.16.04.7

- 14.04 LTS: Samba 2: 4.3.11+DFSG-0UBUNTU0.14.04.8

Na koniec uruchom następujące polecenie, aby sprawdzić, czy twoje pudełko Ubuntu ma teraz zainstalowaną odpowiednią wersję samba.

$ sudo apt-cache show samba

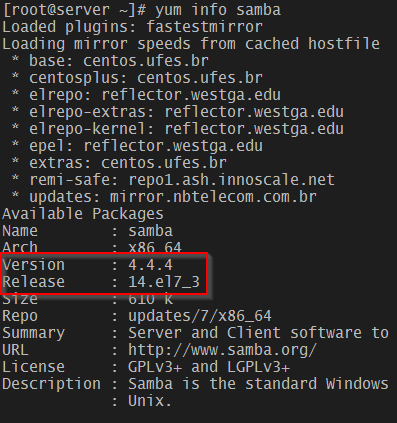

Napraw Sambacry na Centos/Rhel 7

Łatwa wersja samba w El 7 Jest Samba-4.4.4-14.EL7_3. Aby to zainstalować, zrób

# Yum MakeCache Fast # Yum Aktualizacja samba

Tak jak poprzednio, upewnij się, że masz teraz załataną wersję Samby:

# Yum Info samba

Napraw Sambacry w Centos

Napraw Sambacry w Centos Starsze, wciąż obsługiwane wersje CentOS i RHEL mają również dostępne poprawki. Sprawdź RHSA-2017-1270, aby dowiedzieć się więcej.

Jeśli zainstalowałeś samba ze źródła

Notatka: Poniższa procedura zakłada, że wcześniej zbudowałeś sambę ze źródła. Zachęcamy do szerokiego wypróbowania w środowisku testowym przed wdrożeniem go na serwerze produkcyjnym.

Dodatkowo upewnij się, że wykonałeś kopię zapasową SMB.conf Plik przed rozpoczęciem.

W takim przypadku skompilujemy i zaktualizujemy również Samba ze źródła. Zanim jednak zaczniemy, musimy upewnić się, że wszystkie zależności są wcześniej instalowane. Zauważ, że może to potrwać kilka minut.

W Debian i Ubuntu:

# aptitude instalacja ACL attr Autoconf Bison Build-Issential \ Debhelper dnsutils docbook-xml docbook-xsl flex gdb Krb5-User \ libacl1-dev libaio-dev libattr1-dev libblKid-dev libbbbbbbbbbbbsd-dev \ libcaps2 libjson-perl \ libldap2-dev libncurses5-dev libpam0g-dev libparse-yapp-perl \ libpopt-dev libreadline-dev perl-modules pkg-config \ python-all-dev python-dev python-dnspython python-crypto xsltproc \ -Dev libsystemd-dev libgpgme11-dev python-gpgme python-m2crypto

W Centos 7 lub podobnym:

# Yum Instalt attr bind-UTILS docbook-styl-xsl gcc gdb Krb5-WorkStation \ libsemanage-python libxslt perl-extils-makemaker \ perl-parse-yapp perl-test-base pkgconfig PolentcoreUtils-Python \ Python-Crypto Gnutls-deevel libattr-devel keyUtils-libs-devel \ libacl-devel libaio-devel libbblKid-devel libxml2-devel openlDap-devel \ pam-devel popt-devel Python-devel readline-devel zlib-devel zlib-devel zlib-devel zlib-devel

Zatrzymaj usługę:

# Systemctl Stop SMBD

Pobierz i Untar the Source (z 4.6.4 jako najnowsza wersja w momencie pisania):

# wget https: // www.Samba.org/samba/ftp/samba-letest.smoła.GZ # tar xzf samba-letest.smoła.GZ # CD Samba-4.6.4

Tylko w celu pouczania sprawdź dostępne opcje konfiguruj aktualną wersję za pomocą.

# ./konfiguruj - -Help

Możesz dołączyć niektóre z opcji zwróconych przez powyższe polecenie, jeśli zostały one użyte w poprzedniej wersji, lub możesz wybrać się z domyślną:

# ./skonfiguruj # Zrób # Zrób instalację

Wreszcie ponownie uruchom usługę.

# Systemctl restartuj SMBD

i sprawdź, czy uruchamiasz zaktualizowaną wersję:

# smbstatus --version

które powinny powrócić 4.6.4.

Rozważania ogólne

Jeśli uruchamiasz nieobsługiwaną wersję danej dystrybucji i z jakiegoś powodu nie jesteś w stanie uaktualnić do nowszej, możesz wziąć pod uwagę następujące sugestie:

- Jeśli Selinux jest włączony, jesteś chroniony!

- Upewnij się, że akcje Samby są zamontowane z opcją NOEXEC. Zapobiegnie to wykonaniu plików binarnych przebywających na zamontowanym systemie plików.

Dodać,

NT Obsługa rur = Nie

do [globalnej] sekcji twojego SMB.conf złożyć i ponownie uruchom usługę. Możesz pamiętać, że „może to wyłączyć niektóre funkcje w klientach Windows”, zgodnie z projektem Samba.

Ważny: Pamiętaj, że opcja „NT Obsługa rur = Nie„Wyłączyłby udostępnianie list od klientów Windows. Np.: Kiedy wpisujesz \\ 10.100.10.2 \ Od Windows Explorer na serwerze Samba otrzymasz pozwolenie na odmowę. Klienci systemu Windows musieliby ręcznie określić udział jako \\ 10.100.10.2 \ share_name Aby uzyskać dostęp do udziału.

Streszczenie

W tym artykule opisaliśmy podatność znaną jako Sambacry i jak ją złagodzić. Mamy nadzieję, że będziesz mógł wykorzystać te informacje, aby chronić systemy odpowiedzialne.

Jeśli masz jakieś pytania lub komentarze na temat tego artykułu, możesz użyć poniższego formularza, aby poinformować nas.

- « MYCLI-klient MySQL/MariaDB z automatycznym uzupełnieniem i oświetleniem składni

- Zainstaluj i skonfiguruj PFBLOCKERNG dla DNS Black Listing w zaporze PFSense »