Zainstaluj i skonfiguruj PFBLOCKERNG dla DNS Black Listing w zaporze PFSense

- 3143

- 169

- Tomasz Szatkowski

We wcześniejszym artykule omówiono instalację potężnego rozwiązania zapory FreeBSD zwanego PFSense. PFSense, jak wspomniano we wcześniejszym artykule, jest bardzo potężnym i elastycznym rozwiązaniem zapory, które może skorzystać z starego komputera, który może leżeć wokół, nie robiąc dużo.

Ten artykuł będzie rozmawiał o cudownym pakiecie dodatkowym dla PFSense Calling Pfblockerng.

Pfblockerng to pakiet, który można zainstalować w PFSense, aby zapewnić administratorowi zapory ogniowej możliwości rozszerzenia możliwości zapory poza tradycyjną zaporę ogniową L2/L3/L4.

Ponieważ możliwości napastników i cyberprzestępców nadal rozwijają. Podobnie jak w przypadku wszystkiego w świecie obliczeniowym, nie ma jednego rozwiązania, aby naprawia cały produkt.

PFBLOCKERNG zapewnia PFSense możliwość podjęcia zapory do zezwolenia/odmowy decyzji, takich jak geolokalizację adresu IP, nazwa domeny zasobu lub oceny Alexa poszczególnych stron internetowych.

Zdolność ograniczania elementów takich jak nazwy domen jest bardzo korzystna, ponieważ pozwala administratorom na udaremnienie próby maszyn wewnętrznych próbujących połączyć się ze znanymi złymi domenami (innymi słowy, domeny, o których wiadomo, że mają złośliwe oprogramowanie, nielegalne treści lub inne treści lub inne podstępne dane).

Ten przewodnik przejdzie przez konfigurację urządzenia zapory PFSense, aby używać pakietu PFBLLOCKERNG, a także kilka podstawowych przykładów list bloków domenowych, które można dodać/skonfigurować w narzędziu PFBLOCKERNG.

Wymagania

W tym artykule wystąpi kilka założeń i zbuduje się z wcześniejszego artykułu instalacyjnego o PFSense. Założenia będą następujące:

- PFSense jest już zainstalowany i ma obecnie nie skonfigurowane reguły (Clean Slate).

- Zapora ma tylko WAN i port LAN (2 porty).

- Schemat IP stosowany po stronie LAN to 192.168.0.0/24.

Należy zauważyć, że PFBLOCKERNG można skonfigurować w już działającej/skonfigurowanej zaporze PFSense. Przyczyną tych założeń jest po prostu ze względu na zdrowie psychiczne i wiele zadań, które zostaną wykonane, nadal można wykonać na nieczyszczącym skrzynie PFSense PFSense.

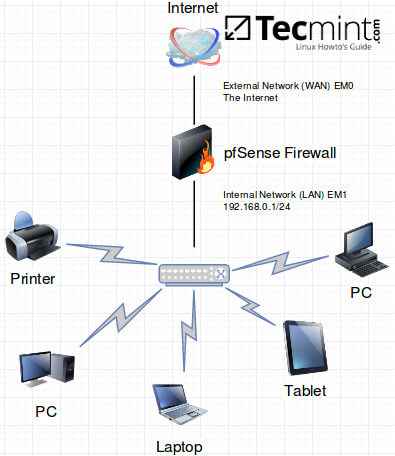

Schemat laboratoryjny

Poniższy obraz to schemat laboratoryjny dla środowiska PFSense, które zostanie użyte w tym artykule.

Schemat sieci PFSense

Schemat sieci PFSense Zainstaluj PFBLOCKERNG dla PFSense

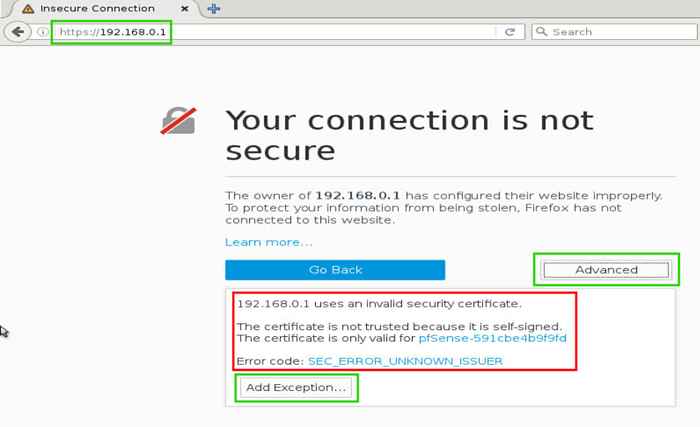

Z laboratorium gotowym do pracy, nadszedł czas, aby zacząć! Pierwszym krokiem jest połączenie się z interfejsem internetowym dla zapory ogniowej PFSense. Znowu to środowisko laboratoryjne używa 192.168.0.0/24 Sieć z zaporą działającą jako brama z adresem 192.168.0.1. Korzystanie z przeglądarki internetowej i nawigacja do 'https: // 192.168.0.1„Wyświetli stronę logowania PFSense.

Niektóre przeglądarki mogą narzekać na certyfikat SSL, jest to normalne, ponieważ certyfikat jest podpisany przez zaporę PFSense. Możesz bezpiecznie zaakceptować komunikat ostrzegawczy, a w razie potrzeby można zainstalować prawidłowy certyfikat podpisany przez legalny CA, ale wykracza poza zakres tego artykułu.

OSTRZEŻENIE PFSENSE SSL

OSTRZEŻENIE PFSENSE SSL Po pomyślnym kliknięciu 'Zaawansowany' i wtedy 'Dodaj wyjątek… ', kliknij, aby potwierdzić wyjątek bezpieczeństwa. Strona logowania PFSense wyświetli się i pozwoli administratorowi zalogować się do urządzenia zapory.

okno logowania PFSense

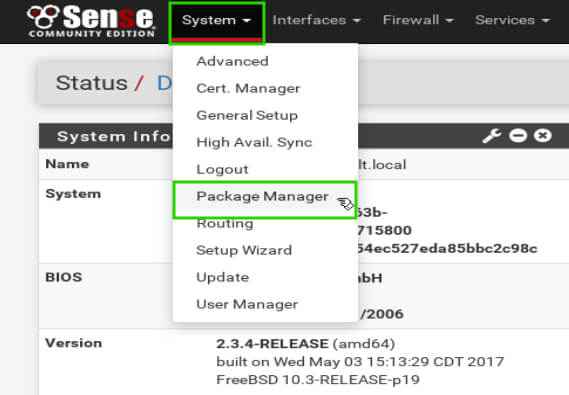

okno logowania PFSense Po zalogowaniu się na głównej stronie PFSense kliknijSystem`` Zrzuć, a następnie wybierz ''Menedżer pakietów'.

Menedżer pakietów PFSense

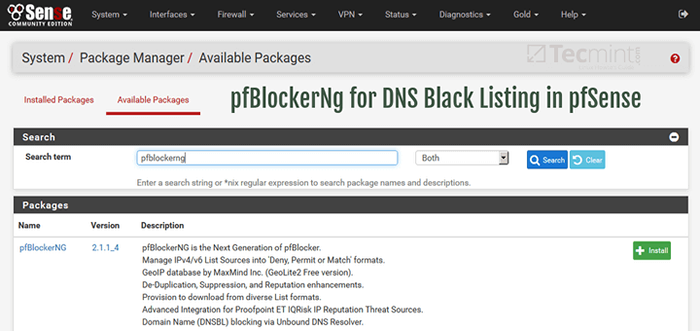

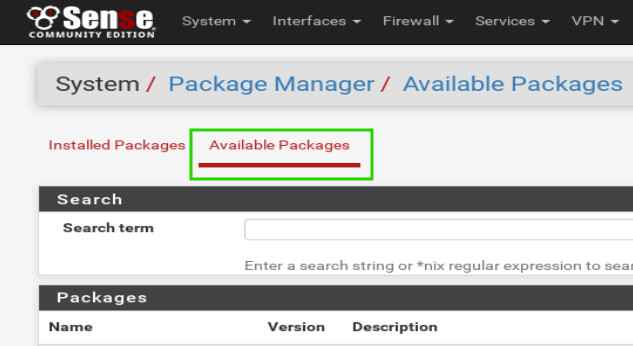

Menedżer pakietów PFSense Kliknięcie tego linku zmieni się w oknie menedżera pakietu. Pierwsza strona, która załaduje się, będą wszystkie aktualnie zainstalowane pakiety i będą puste (ponownie ten przewodnik zakłada czystą instalację PFSense). Kliknij tekst 'Dostępne pakiety„Aby uzyskać listę pakietów instalacyjnych dla PFSense.

Dostępne pakiety PFSense

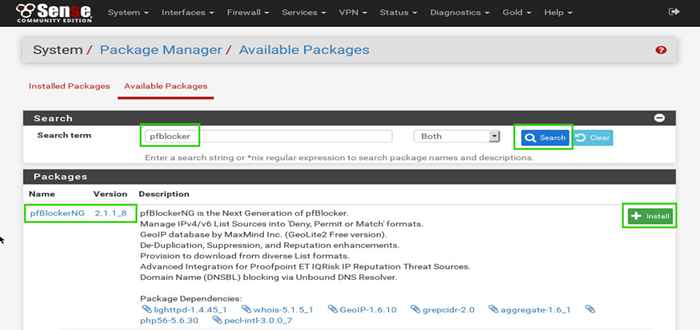

Dostępne pakiety PFSense Kiedyś 'Dostępne pakiety„Obciążenia stron, wpisz”Pfblocker„Do”Szukany termin„pole i kliknij”Szukaj'. Pierwszym zwracanym elementem powinien być Pfblockerng. Zlokalizuj 'zainstalowaćPrzycisk po prawej stronie opisu pfblockerng i kliknij „+” Aby zainstalować pakiet.

Strona przeładuje i poprosi administratora potwierdzić instalację, klikając 'Potwierdzać'.

Zainstaluj PFBLOCKERNG dla PFSense

Zainstaluj PFBLOCKERNG dla PFSense Po potwierdzeniu PFSense zacznie instalować PFBLockerng. Nie przejmuj się od strony instalatora! Poczekaj, aż strona wyświetli udaną instalację.

Instalacja PFBLOCKERNG

Instalacja PFBLOCKERNG Po zakończeniu instalacji może rozpocząć się konfiguracja PFBLOCKERNG. Pierwszym zadaniem, które należy wykonać, są niektóre wyjaśnienia dotyczące tego, co się wydarzy po prawidłowym skonfigurowaniu PfBlockerng.

Po skonfigurowaniu PFBLOCKERNG żądania DNS dotyczące stron internetowych powinny zostać przechwycone przez zaporę PFSense Urządzenie oprogramowania PFBLOCKERNG. PFBLOCKERNG będzie następnie zaktualizować listy znanych złych domen, które są mapowane na zły adres IP.

Zapora PFSense musi przechwycić żądania DNS, aby móc odfiltrować złe domeny i użyje lokalnego rozdzielonego DNS zwanego niezwiązanym. Oznacza to, że klienci na interfejsie LAN muszą używać zapory ogniowej PFSense jako DNS Resolver.

Jeśli klient poprosi o domenę na listach bloków PFBLOCKERNG, PFBLOCKERNG zwróci fałszywy adres IP dla domeny. Rozpocznijmy proces!

Konfiguracja PFBLOCKERNG dla PFSense

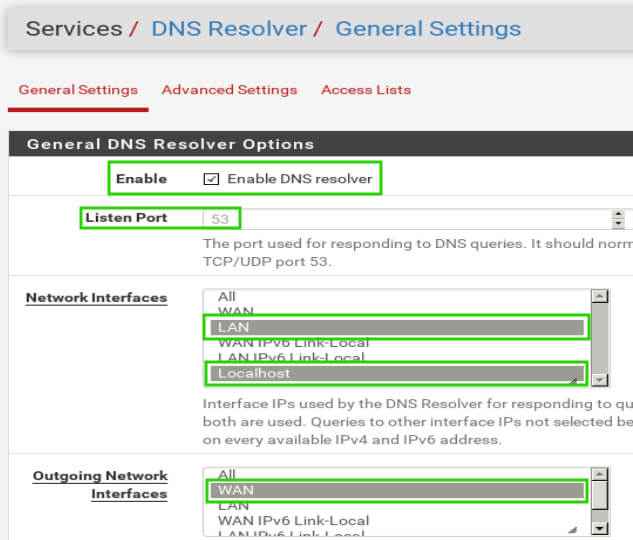

Pierwszym krokiem jest włączenie Niezwiązane DNS Resolver na zaporze PFSense. Aby to zrobić, kliknijUsługi„Menu rozwijane, a następnie wybierz”DNS Resolver'.

PFSENSE DNS Resolver

PFSENSE DNS Resolver Gdy strona się przeładuje, ogólne ustawienia DNS Resolver będą konfigurowalne. Ta pierwsza opcja, która należy skonfigurować, to pole wyboruWłącz DNS Resolver'.

Następne ustawienia to ustawienie portu odsłuchowego DNS (normalnie port 53), ustawianie interfejsów sieciowych, na których rozdzielczy DNS powinien słuchać (w tej konfiguracji powinien to być port LAN i Localhost), a następnie ustawienie portu wyjścia (powinien powinien być port (powinien (powinien (powinien (powinien (powinien powinien (powinien (powinien powinien ( Bądź wan w tej konfiguracji).

PFSENSE Włącz DNS Resolver

PFSENSE Włącz DNS Resolver Po dokonaniu wyborów należy kliknąćRatować„Na dole strony, a następnie kliknij”Zatwierdź zmianyPrzycisk, który pojawi się u góry strony.

Następnym krokiem jest pierwszy krok w konfiguracji PFBLOCKERNG konkretnie. Przejdź do strony konfiguracji PFBLOCKERNG w ramach 'Zapora„Menu, a następnie kliknij”Pfblockerng'.

Konfiguracja PFBLOCKERNG

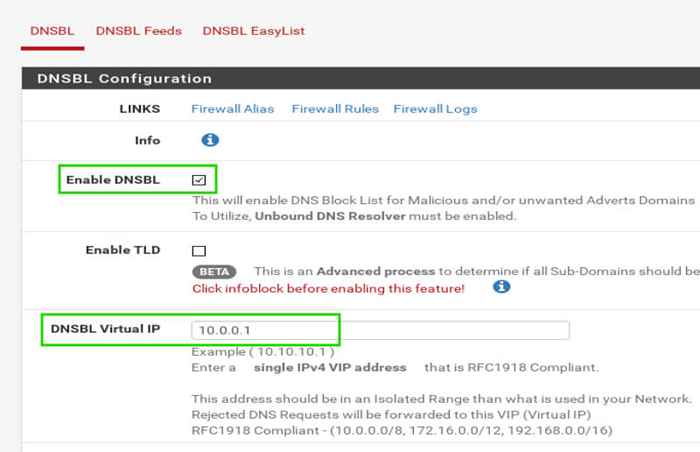

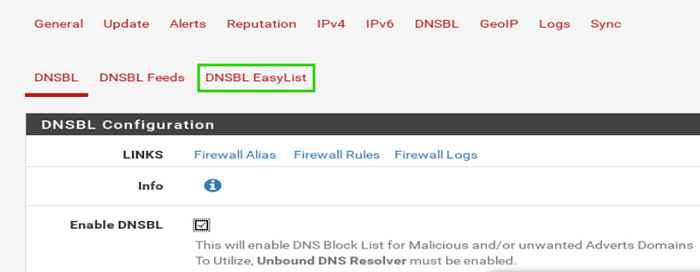

Konfiguracja PFBLOCKERNG Po załadowaniu pfblockerng kliknijDNSBL„Zakładka najpierw, aby rozpocząć konfigurowanie list DNS przed aktywacją pfblockerng.

Listy konfiguracji DNS

Listy konfiguracji DNS Kiedy 'DNSBL„Obciążenia stron, pod menu PFBLOCKERNG pojawi się nowy zestaw menu (podświetlony na zielono poniżej). Pierwszym elementem, którego należy rozwiązaćWłącz DNSBL„pole wyboru (podświetlone na zielono poniżej).

To pole wyboru będzie wymagało Niezwiązane DNS Resolver należy użyć w polu PFSense w celu sprawdzenia żądań DNS od klientów LAN. Nie martw się Niezbędność zostało skonfigurowane wcześniej, ale to pole będzie wymagało sprawdzenia! Drugim elementem, który należy wypełnić na tym ekranie, jest 'DNSBL Virtual IP'.

Ten adres IP musi znajdować się w zakresie sieci prywatnej, a nie w prawidłowym adresie IP w sieci, w której używany jest PFSense. Na przykład sieć LAN 192.168.0.0/24 mógł użyć adresu IP 10.0.0.1 ponieważ jest to prywatny adres IP i nie jest częścią sieci LAN.

Ten adres IP zostanie wykorzystany do gromadzenia statystyk, a także monitorowania domen, które są odrzucane przez PfBlockerng.

Włącz DNSBL dla PFSense

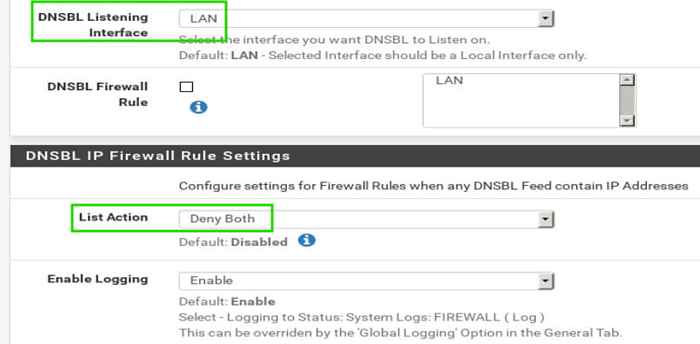

Włącz DNSBL dla PFSense Przewijając stronę, jest jeszcze kilka ustawień, o których warto wspomnieć. Pierwszy to 'Interfejs słuchania DNSBL'. W przypadku tej konfiguracji i większości konfiguracji to ustawienie powinno być ustawione na 'Lan'.

Drugie ustawienie jest 'Akcja listy' pod 'DNSBL IP Ustawienia zapory ogniowej'. To ustawienie określa, co powinno się stać, gdy kanał DNSBL podaje adresy IP.

Reguły PFBLOCKERNG można skonfigurować, aby wykonać dowolną liczbę działań, ale najprawdopodobniej ”Zaprzecz obu„Będzie pożądaną opcją. Zapobiegnie to połączeniom przychodzącym i wychodzącym z IP/domeny na kanale DNSBL.

Skonfiguruj DNSBL dla PFSense

Skonfiguruj DNSBL dla PFSense Po wybraniu elementów przewiń do dołu strony i kliknijRatować' przycisk. Po przeładowaniu strony nadszedł czas, aby skonfigurować listy bloków DNS, które należy użyć.

PFBLOCKERNG zapewnia administratorowi dwie opcje, które można skonfigurować niezależnie lub razem w zależności od preferencji administratora. Dwie opcje to kanały ręczne z innych stron internetowych lub Easylists.

Aby przeczytać więcej o różnych Easylistach, odwiedź stronę główną projektu: https: // easylist.Do/

Skonfiguruj PfBlockerng EASYLIST

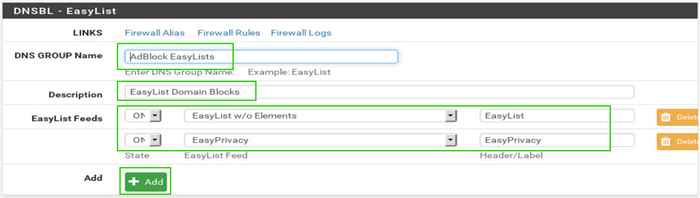

Omówmy i skonfigurujmy najpierw EASYLists. Większość użytkowników domowych znajdzie te listy za wystarczające, a także najmniej administracyjnie uciążliwe.

Dwóch easylistów dostępnych w Pfblockerng są ”Easylist z ukryciem elementu' I 'Easyprivacy'. Aby użyć jednej z tych list, najpierw kliknijDNSBL EASYLIST' na górze strony.

Skonfiguruj DNSBL EASYLIST

Skonfiguruj DNSBL EASYLIST Gdy strona się przeładuje, Easylist Sekcja konfiguracji zostanie udostępniona. Należy skonfigurować następujące ustawienia:

- Nazwa grupy DNS - Wybór użytkownika, ale żadnych znaków specjalnych

- Opis - Wybór użytkownika, postacie specjalne dozwolone

- Easylist Feeds State - Czy używana jest skonfigurowana lista

- Easylist Feed - Której listy do użycia (Easylist lub Easyprivacy) można dodać oba

- Nagłówek/etykieta - Wybór użytkownika, ale bez znaków specjalnych

Konfiguracja Easylist dla PFSense

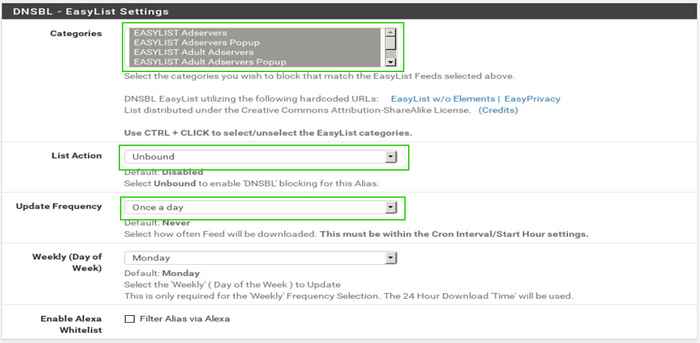

Konfiguracja Easylist dla PFSense Następna sekcja służy do ustalenia, które części list zostaną zablokowane. Ponownie to wszystkie są preferencjami użytkownika i w razie potrzeby można wybrać wiele. Ważne ustawienia w 'DNSBL - Ustawienia Easylist'są następujące:

- Kategorie - Preferencje użytkownika i wielokrotność można wybrać

- Akcja listy - Należy ustawić na „niezwiązany”, aby sprawdzić żądania DNS

- Częstotliwość aktualizacji - Jak często PFSense aktualizuje listę złych stron

Ustawienia Easylist DNSBL

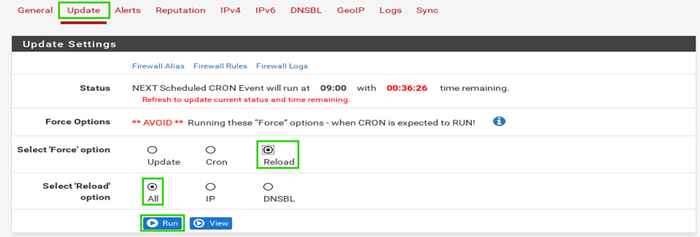

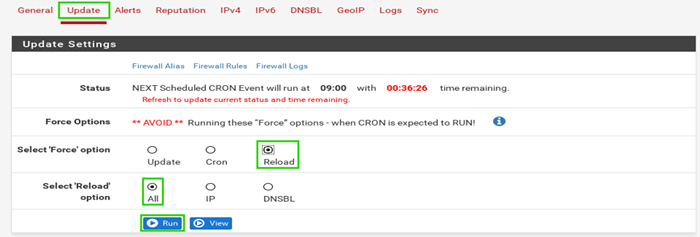

Ustawienia Easylist DNSBL Po skonfigurowaniu ustawień Easylist z preferencjami użytkownika, pamiętaj, aby przewijać do dołu strony i kliknij ''Ratować' przycisk. Po przeładowaniu strony przewiń do góry strony i kliknijAktualizacja„Tab.

Raz na karcie aktualizacji sprawdź przycisk opcji dla 'Przeładować„A następnie sprawdź przycisk opcji”Wszystko'. Będzie to działać przez serię pobrań internetowych, aby uzyskać listy bloków wybrane na stronie konfiguracji Easylist wcześniej.

Należy to zrobić ręcznie, inaczej listy nie zostaną pobrane, dopóki zaplanowane zadanie CRON. W dowolnym momencie wprowadzane są zmiany (listy dodane lub usunięte) Pamiętaj, aby uruchomić ten krok.

Zaktualizuj ustawienia Easylist

Zaktualizuj ustawienia Easylist Obejrzyj okno dziennika poniżej, aby uzyskać wszelkie błędy. Jeśli wszystko poszło na plan, maszyny klientów po stronie LAN zapory powinny być w stanie zapytać o zaporę PFSense dla znanych złych stron i otrzymywać złe adresy IP w zamian. Ponownie jednak maszyny klienckie muszą być ustawione tak, aby używać pudełka PFSense, ponieważ ich DNS rozwiązywa!

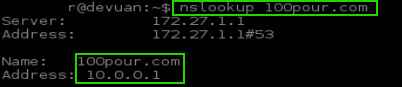

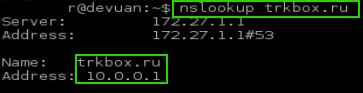

Sprawdź błędy Nslookup

Sprawdź błędy Nslookup Zauważ w powyższym nslookup, że adres URL zwraca fałszywy adres IP skonfigurowany wcześniej w konfiguracjach pfblockerng. To jest pożądany wynik. Spowodowałoby to wszelkie żądanie adresu URL '100PUR.com„kierowanie na fałszywy adres IP 10.0.0.1.

Skonfiguruj kanały DNSBL dla PFSense

W przeciwieństwie do Adblock Easylists, Istnieje również możliwość korzystania z innych czarnych list DNS w PFBLOCKERNG. Istnieją setki list używanych do śledzenia poleceń i sterowania złośliwym oprogramowaniem, oprogramowania szpiegowskiego, oprogramowania adwokackiego, węzłów torów i wszelkiego rodzaju innych przydatnych list.

Te listy można często wciągnąć do PFBLOCKERNG, a także użyć jako kolejne listy DNS Black. Istnieje sporo zasobów, które zapewniają przydatne listy:

- https: // forum.Pfsense.org/indeks.php?Temat = 114499.0

- https: // forum.Pfsense.org/indeks.php?Temat = 102470.0

- https: // forum.Pfsense.org/indeks.php?Temat = 86212.0

Powyższe linki zawierają wątki na forum PFSense, na którym członkowie opublikowali dużą kolekcję listy, której używają. Niektóre z ulubionych list autora zawierają następujące:

- http: // adaway.org/hosta.tekst

- http: // www.Malwaredomainlist.com/hostslist/hosts.tekst

- http: // pGL.yoyo.org/adservers/serverList.php?hostFormat = hosts & mimeType = PlainText

- https: // Zeustracker.nadużywać.CH/Lista bloków.php?Pobierz = DomainBlockList

- https: // gist.Githubusercontent.COM/BBCAN177/4A8BF37C131BE4803CB2/RAW

Ponownie jest mnóstwo innych list, a autor zdecydowanie zachęca do poszukiwania osób więcej/innych list. Kontynuujmy jednak zadania konfiguracyjne.

Pierwszym krokiem jest ponowne przejście do menu konfiguracyjnego PFBLOCKERNGZapora' -> 'Pfblockerng' -> 'DSNBL'.

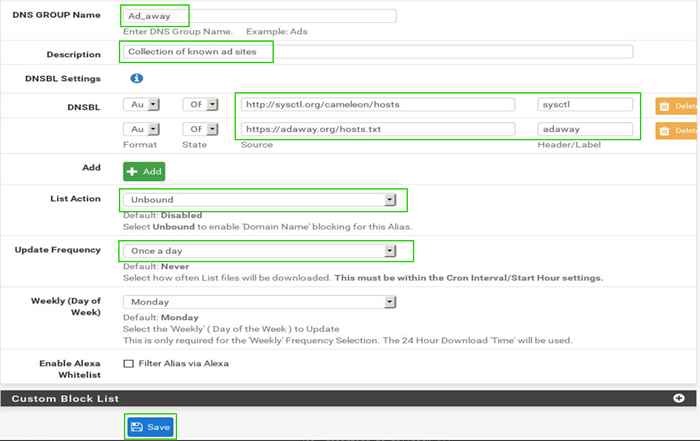

Po raz ponownie na stronie konfiguracji DNSBL kliknijKarmienie DNSBL„SMS -y, a następnie kliknij”Dodać„Przycisk Po odświeżeniu strony.

Skonfiguruj kanały DNSBL dla PFSense

Skonfiguruj kanały DNSBL dla PFSense Przycisk Dodaj pozwoli administratorowi dodać więcej list złych adresów IP lub nazw DNS do oprogramowania PFBLOCKERNG (dwa elementy już na liście są autorem z testów). Przycisk Dodaj wprowadza administratora do strony, na której listy DNSBL można dodać do zapory.

Konfiguracja DNS BadList

Konfiguracja DNS BadList Ważne ustawienia tego wyjścia są następujące:

- Nazwa grupy DNS - Wybrany użytkownik

- Opis - Przydatne do organizowania grup

- Ustawienia DNSBL - To są faktyczne listy

- Państwo - Czy to źródło jest używane, czy nie i jak jest uzyskane

- Źródło - Link/źródło czarnej listy DNS

- Nagłówek/etykieta - Wybór użytkownika; Brak znaków specjalnych

- Akcja listy - Ustawione na niezwiązane

- Częstotliwość aktualizacji - Jak często lista powinna być aktualizowana

Po ustawieniu tych ustawień kliknij ratować przycisk na dole strony. Podobnie jak w przypadku wszelkich zmian w PFBLOCKERNG, zmiany wejdą na następny zaplanowany przedział cron lub administrator może ręcznie wymusić przeładowanie, nawigując do 'Aktualizacja`` Tab, kliknij ''Przeładować„Przycisk opcji, a następnie kliknij”Wszystko' Przycisk radiowy. Po ich wybraniu kliknijUruchomić' przycisk.

DNSBL FEMES Ustawienia aktualizacji

DNSBL FEMES Ustawienia aktualizacji Obejrzyj okno dziennika poniżej, aby uzyskać wszelkie błędy. Jeśli wszystko zaczęło się zaplanować, przetestuj, że listy działają, po prostu próbując wykonać nslookup od klienta po stronie LAN do jednej z domen wymienionych w jednym z plików tekstowych używanych w konfiguracji DNSBL.

Obejrzyj wyszukiwanie DNS

Obejrzyj wyszukiwanie DNS Jak widać na powyższym wyjściu, urządzenie PFSense zwraca wirtualny adres IP, który został skonfigurowany w PfBlockerng jako zły adres IP dla domen czarnej listy.

W tym momencie administrator może kontynuować strojenie list, dodając kolejne listy lub tworząc niestandardowe listy domeny/adresów IP. PFBLOCKERNG będzie nadal przekierowywać te ograniczone domeny do fałszywego adresu IP.

Dziękujemy za przeczytanie tego artykułu o Pfblockerng. Pokaż swoje uznanie lub wsparcie dla oprogramowania PFSense, a także PFBLOCKERNG, w każdym razie możliwe do dalszego rozwoju obu tych wspaniałych produktów. Jak zawsze proszę o komentarz poniżej z wszelkimi sugestiami lub pytaniami!

- « Jak naprawić podatność na sambacry (CVE-2017-7494) w systemach Linux

- Jak wyłączyć polecenia wyłączania i ponownego uruchomienia w Linux »