Jak zainstalować i zabezpieczyć serwer OpenSsh na POP!_OS

- 1873

- 532

- Laura Zygmunt

OpenSSH to popularna implementacja open source protokołu Secure Shell (SSH), który służy do bezpiecznego łączenia i zarządzania zdalnymi systemami przez sieć. OpenSsh jest zawarty w wielu popularnych dystrybucjach Linux, w tym!_OS i zapewnia szeroki zakres narzędzi i narzędzi do bezpiecznego dostępu do systemów zdalnych i zarządzania.

Ten samouczek pomoże Ci zainstalować i zabezpieczyć serwer OpenSsh na POP!_OS Linux. W tym samouczku omówimy następujące tematy:

- Instalowanie serwera OpenSsh na POP!_OS

- Konfigurowanie serwera OpenSsh

- Korzystanie z klienta OpenSSH do podłączenia się do zdalnego systemu

- Zabezpieczenie serwera OpenSsh

Krok 1: Instalowanie serwera OpenSsh na POP!_OS

Pakiety serwera OpenSSH są dostępne w ramach domyślnych repozytoriów systemowych. Najpierw musisz zaktualizować pamięć podręczną menedżera pakietów, uruchamiając następujące polecenie:

Aktualizacja sudo apt Następnie zainstaluj serwer OpenSSH według poniższego polecenia:

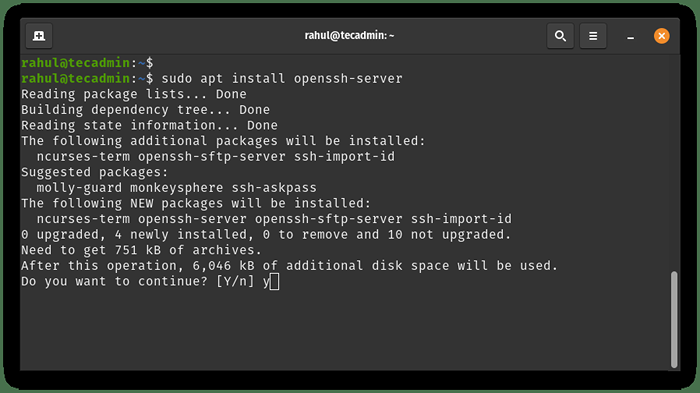

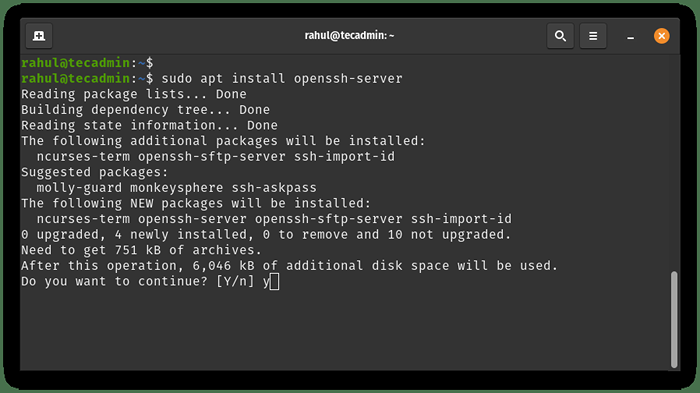

sudo apt install openssh-server Naciśnij „y”, gdy jest poproszony o potwierdzenie. To zainstaluje serwer OpenSSH i wszystkie niezbędne zależności.

Instalowanie serwera OpenSsh

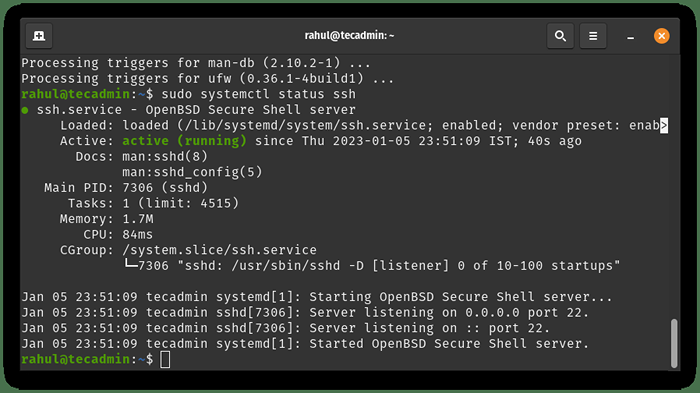

Instalowanie serwera OpenSshPo zakończeniu instalacji serwer OpenSSH zostanie automatycznie uruchomiony i włączony do uruchomienia u rozruchu. Możesz sprawdzić status usługi, uruchamiając „Status SystemCtl SSH” Komenda.

Sprawdź status usługi OpenSSH

Sprawdź status usługi OpenSSHKrok 2: Konfigurowanie serwera OpenSsh:

Po zainstalowaniu serwera OpenSSH możesz go skonfigurować, edytując główny plik konfiguracyjny, który znajduje się w „/Etc/ssh/sshd_config". Ten plik zawiera wiele opcji kontrolujących zachowanie serwera OpenSsh.

OSTRZEŻENIE: Zachowaj ostrożność, edytując plik potwierdzający w zdalnym systemie. Każdy niewłaściwy wpis może zatrzymać usługę SSH i zostaniesz odłączony od serwera.Niektóre z najważniejszych opcji, które możesz chcieć skonfigurować, obejmują:

- Port: Ta opcja określa numer portu, na którym służy serwer OpenSSH. Domyślnie serwer OpenSSH słucha na porcie 22, ale możesz to zmienić na dowolny nieużywany numer portu, jeśli chcesz. Port 22

1 Port 22 - Pertrootlogin: Ta opcja kontroluje, czy login root jest dozwolony przez SSH. Domyślnie login root jest wyłączony, ale możesz go włączyć, ustawiając tę opcję „Tak”. Pertrootlogin Tak

1 Pertrootlogin Tak - Pubkeyauthentication: Ta opcja kontroluje, czy uwierzytelnianie klucza publicznego jest dozwolone. Domyślnie włączono uwierzytelnianie klucza publicznego, ale możesz go wyłączyć, ustawiając tę opcję „Nie”. Pubkeyauthentication Tak

1 Pubkeyauthentication Tak - HasłoAuthentication: Ta opcja kontroluje, czy uwierzytelnianie hasła jest dozwolone. Domyślnie uwierzytelnianie hasła jest włączone, ale możesz je wyłączyć, ustawiając tę opcję „Nie”. Hasło Automatyka nr

1 Hasło Automatyka nr

Po edytowaniu pliku konfiguracyjnego serwera OpenSSH musisz ponownie uruchomić serwer OpensSh, aby zastosować zmiany. Możesz to zrobić, uruchamiając następujące polecenie:

sudo systemctl restart ssh Krok 3: Korzystanie z klienta OpenSSH do podłączenia do zdalnego systemu:

Aby połączyć się z systemem zdalnym za pomocą OpenSSH, musisz użyć klienta OpenSSH, który jest zawarty w większości dystrybucji Linux. Aby połączyć się z systemem zdalnym, musisz znać adres IP lub nazwę hosta systemu, a także nazwę użytkownika i hasło konta użytkownika w systemie zdalnym.

Aby połączyć się z systemem zdalnym, otwórz terminal i wprowadź następujące polecenie:

# Składnia SSH Nazwa użytkownika@remote_system| 12 | # SyntaxsSh Nazwa użytkownika@remote_system |

Zastąp „Nazwa użytkownika” nazwa użytkownika konta użytkownika w systemie zdalnym, a „Remote_system” adresem IP lub nazwa hosta zdalnego systemu. Na przykład, aby połączyć się z systemem zdalnym z adresem IP 192.168.1.100 jako użytkownik „User1”, Wpiszesz następujące polecenie:

SSH [chroniony e -mail] Jeśli po raz pierwszy łączysz się z systemem zdalnym, zostaniesz poproszony o potwierdzenie autentyczności hosta. Typ "Tak" kontynuować. Następnie zostaniesz poproszony o wprowadzenie hasła do konta użytkownika w systemie zdalnym. Po wprowadzeniu poprawnego hasła zostaniesz zalogowany do systemu zdalnego.

Krok 4: Zabezpieczenie serwera OpenSsh:

Aby zabezpieczyć serwer OpenSsh, możesz podjąć kilka kroków:

- Użyj silnych haseł: Upewnij się, że wszystkie konta użytkowników na serwerze OpenSsh mają mocne, unikalne hasła. Unikaj korzystania z łatwych do gatunku haseł i używaj kombinacji liter, cyfr i znaków specjalnych.

- Użyj uwierzytelniania klucza publicznego: Zamiast używać haseł do uwierzytelnienia, rozważ użycie uwierzytelniania klucza publicznego. Dzięki uwierzytelnianiu klucza publicznego generujesz parę klucza publicznego i prywatnego, a klucz publiczny jest kopiowany do systemu zdalnego. Po połączeniu z systemem zdalnym użyj klucza prywatnego do uwierzytelnienia, zamiast hasła. Jest to bezpieczniejsze niż uwierzytelnianie hasła, ponieważ klucz prywatny jest znacznie trudniej domyślnie.

- Ogranicz dostęp do określonych użytkowników: Zamiast zezwolić dowolnemu użytkownikowi połączyć się z serwerem OpenSSH, rozważ ograniczenie dostępu do określonych użytkowników. Możesz to zrobić, dodając nazwy dozwolonych użytkowników do opcji „Upozlaczy” w pliku konfiguracyjnym serwera OpenSsh.

- Ogranicz dostęp do określonych adresów IP: Jeśli chcesz tylko zezwalać na połączenia z określonych adresów IP, możesz użyć „Zezwoleni” I „DenyUsers” opcje określające, którzy użytkownicy mogą podłączyć, z których adresów IP.

- Użyj zapory: Użyj zapory, aby zablokować dostęp do serwera OpenSsh z niechcianych adresów IP. Możesz użyć usługi Firewalld na Pop!_OS, aby skonfigurować zaporę ogniową i zezwolić na połączenia tylko z określonych adresów IP.

Wniosek

Podsumowując, OpenSSH jest potężnym i elastycznym narzędziem do bezpiecznego dostępu do systemów zdalnych i zarządzania. Wykonanie kroków opisanych w tym artykule możesz zainstalować i skonfigurować serwer OpensSh na POP!_OS, użyj klienta OpenSSH, aby połączyć się ze zdalnym systemem i zabezpieczyć serwer OpenSSH w celu ochrony przed nieautoryzowanym dostępem.

- « Co to jest klaster wysokiej dostępności podstawowe wprowadzenie

- Jak zainstalować PIP na Ubuntu 22.04 »