Jak instalować i korzystać z Linux Malware Detect (LMD) z CLAMAV jako silnikiem antywirusowym

- 1407

- 292

- Pani Janina Cieśla

Złośliwe oprogramowanie, lub złośliwe oprogramowanie, to oznaczenie podane każdemu programowi, który ma na celu zakłócenie normalnego działania systemu komputerowego. Chociaż najbardziej znane formy złośliwego oprogramowania są wirusy, oprogramowanie szpiegujące i adware, szkoda, którą zamierzają powodować, może obejmować kradzież prywatnych informacji po usunięcie danych osobowych i wszystko pomiędzy, podczas gdy kolejnym klasycznym użyciem złośliwego oprogramowania jest kontrolowanie System, aby użyć go do uruchomienia botnetów w ataku (d) DOS.

Przeczytaj także: Chronić apache przed brutalną siłą lub atakami DDOS w LinuksieInnymi słowy, nie możesz sobie pozwolić na myślenie: „Nie muszę zabezpieczać moich systemów przed złośliwym oprogramowaniem, ponieważ nie przechowuję żadnych wrażliwych ani ważnych danych”, ponieważ nie są to jedyne cele złośliwego oprogramowania.

Z tego powodu w tym artykule wyjaśnimy, jak zainstalować i skonfigurować Wykrywanie złośliwego oprogramowania Linux (znany jako Maldet Lub Lmd w skrócie) wraz z CLAMAV (Silnik antywirusowy) w RHEL 8/7/6 (gdzie x jest numerem wersji), Centos 8/7/6 I Fedora 30-32 (Te same instrukcje również działają Ubuntu I Debian systemy).

Skaner złośliwego oprogramowania wydany na licencji GPL V2, specjalnie zaprojektowany do środowisk hostingowych. Szybko jednak zdasz sobie sprawę, że skorzystasz z Maldet Bez względu na to, nad czym pracujesz.

Instalowanie LMD w RHEL/CENTOS i FEDORA

Lmd nie jest dostępny w repozytoriach online, ale jest dystrybuowany jako tarball ze strony internetowej projektu. Tarball zawierający kod źródłowy najnowszej wersji jest zawsze dostępny pod następującym linkiem, gdzie można go pobrać z poleceniem WGET:

# wget http: // www.RFXN.com/pliki do pobrania/Maldetect-Current.smoła.GZ

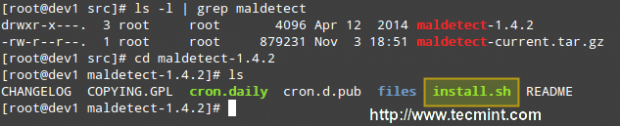

Następnie musimy rozpakować Tarball i wejść do katalogu, w którym jego zawartość została wyodrębniona. Ponieważ obecna wersja jest 1.6.4, katalog jest MALDETECT-1.6.4. Tam znajdziemy skrypt instalacyjny, zainstalować.cii.

# TAR -xvf Maldetect -Current.smoła.GZ # ls -l | Grep Maldetect # CD MALDETECT-1.6.4/ # ls

Pobierz wykrywanie złośliwego oprogramowania Linux

Pobierz wykrywanie złośliwego oprogramowania Linux Jeśli sprawdzimy skrypt instalacyjny, który jest tylko 75 Linie długie (w tym komentarze), zobaczymy, że nie tylko instaluje narzędzie, ale także wykonuje sprawdzanie wstępne, aby sprawdzić, czy domyślny katalog instalacyjny (/USR/Local/Maldetect) istnieje. Jeśli nie, skrypt tworzy katalog instalacyjny przed kontynuowaniem.

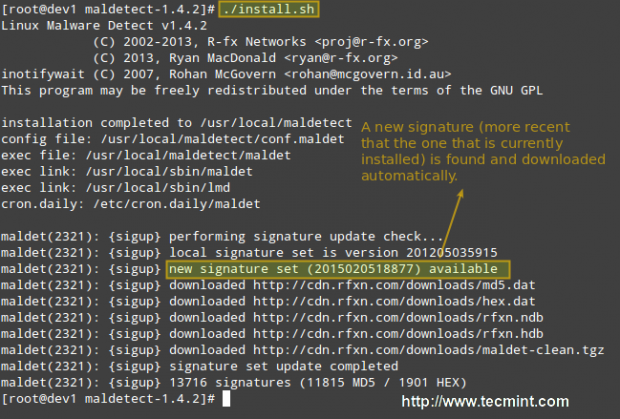

Wreszcie, po zakończeniu instalacji, codzienne wykonanie przez Cron jest zaplanowane przez umieszczenie Cron.codziennie skrypt (patrz powyższy obraz) w /etc/cron.codziennie. Ten skrypt pomocniczy pomij między innymi stare dane tymczasowe, sprawdzi nowe wydania LMD i skanuj domyślne panele sterujące Apache i Web (i.mi., CPANEL, DirectAdmin, aby wymienić kilka) domyślne katalogi danych.

To powiedziawszy, uruchom skrypt instalacyjny jak zwykle:

# ./zainstalować.cii

Zainstaluj wykrywanie złośliwego oprogramowania Linux w Linux

Zainstaluj wykrywanie złośliwego oprogramowania Linux w Linux Konfigurowanie wykrywania złośliwego oprogramowania Linux

Konfiguracja LMD jest obsługiwana przez /USR/Local/Maldetect/Conf.Maldet i wszystkie opcje są dobrze skomentowane, aby konfiguracja było dość łatwym zadaniem. Jeśli utkniesz, możesz również zapoznać się /MALDETECT-1.6.4/README do dalszych instrukcji.

W pliku konfiguracyjnym znajdziesz następujące sekcje, zamknięte wewnętrzne nawiasy kwadratowe:

- POWIADOMIENIA EMAIL

- Opcje kwarantanny

- OPCJE SKANOWANIA

- ANALIZA STATYSTYCZNA

- Opcje monitorowania

Każda z tych sekcji zawiera kilka zmiennych, które wskazują, jak Lmd zachowuje się i jakie funkcje są dostępne.

- Ustawić e -mail_alert = 1 Jeśli chcesz otrzymać powiadomienia e -mail o wynikach kontroli złośliwego oprogramowania. Ze względu na zwięzłość przekazujemy pocztę tylko użytkownikom systemu lokalnego, ale możesz zbadać inne opcje, takie jak wysyłanie powiadomień pocztowych również na zewnątrz.

- Ustawić e -mail_subj = ”Twój temat tutaj” I [chroniony e -mail] Jeśli wcześniej ustawiłeś e -mail_alert = 1.

- Z Quar_hits, Domyślna akcja kwarantanny dla złośliwego oprogramowania (0 = tylko alert, 1 = przejdź do kwarantanny i alertu).

- Quar_Clean Pozwoli Ci zdecydować, czy chcesz wyczyścić zastrzyki ze złośliwym oprogramowaniem sznurkowym. Należy pamiętać, że podpis strunowy jest z definicji „przylegającą sekwencją bajtów, która potencjalnie może dopasować wiele wariantów rodziny złośliwego oprogramowania”.

- Quar_Susp, Domyślne zawieszenie akcji dla użytkowników z hitami pozwoli Ci wyłączyć konto, którego właścicielem plików zostały zidentyfikowane jako trafienia.

- CLAMAV_SCAN = 1 Powie LMD, aby próbował wykryć obecność binarnego CLAMAV i użyć jako domyślnego silnika skanera. To daje do Czterokrotnie szybsza wydajność skanowania i doskonała analiza sześciokątna. Ta opcja używa tylko CLAMAV jako silnika skanera, a podpisy LMD są nadal podstawą do wykrywania zagrożeń.

Podsumowując, linie z tymi zmiennymi powinny wyglądać w następujący sposób /USR/Local/Maldetect/Conf.Maldet:

e-mail_alert = 1 [e-mail chroniony] e-mail_subj = "Alerty złośliwego oprogramowania dla $ hostName-$ (data +%y-%m-%d)" quar_hits = 1 Quar_Clean = 1 Quar_Susp = 1 CLAM_AV = 1

Instalowanie CLAMAV na RHEL/CENTOS i FEDORA

Żeby zainstalować CLAMAV Aby skorzystać z CLAMAV_SCAN Ustawienie, wykonaj następujące kroki:

Włącz repozytorium EPEL.

# mniam instaluj epel-uwalnianie

Następnie:

# Yum Update && Yum Zainstaluj CLAMD # apt aktualizacja && apt-get Instaluj CLAMAV CLAMAV-DAEMON [UBUNTU/Debian]

Notatka: Że są to tylko podstawowe instrukcje instalacji CLAMAV w celu zintegrowania go z LMD. Nie będziemy szczegółowo omawiać ustawień CLAMAV, ponieważ jak powiedzieliśmy wcześniej, podpisy LMD są nadal podstawą do wykrywania i czyszczenia zagrożeń.

Testowanie wykrywania złośliwego oprogramowania Linux

Teraz nadszedł czas, aby przetestować nasze ostatnie Lmd / CLAMAV instalacja. Zamiast korzystać z prawdziwego złośliwego oprogramowania, użyjemy plików testowych EICAR, które są dostępne do pobrania ze strony internetowej EICAR.

# cd/var/www/html # wget http: // www.Eicar.org/pobierz/eicar.com # wget http: // www.Eicar.org/pobierz/eicar.com.txt # wget http: // www.Eicar.Org/Download/eicar_com.Zip # wget http: // www.Eicar.org/pobierz/eicarcom2.zamek błyskawiczny

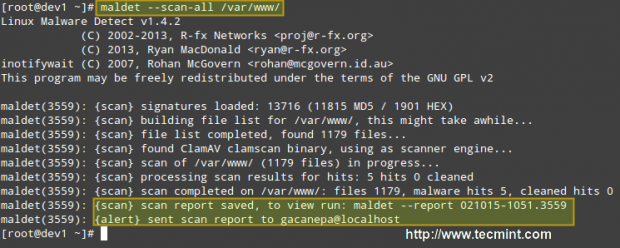

W tym momencie możesz albo poczekać na następny Cron zadanie do uruchomienia lub wykonania Maldet ręcznie siebie. Pójdziemy z drugą opcją:

# Maldet-Scan-all/var/www/

Lmd Akceptuje również dzikie karty, więc jeśli chcesz zeskanować tylko określony typ pliku (i.mi. na przykład pliki pocztowe), możesz to zrobić:

# Maldet--Scan-All/var/www/*.zamek błyskawiczny

Skanuj złośliwe oprogramowanie w Linux

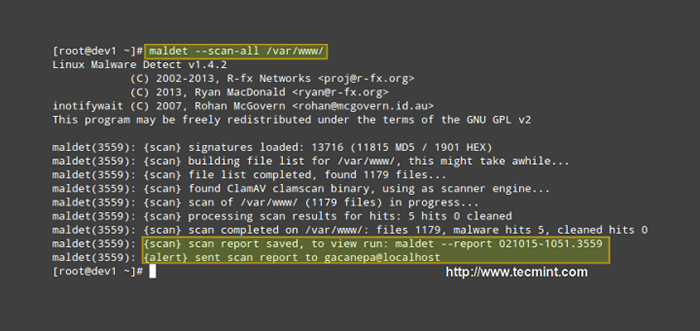

Skanuj złośliwe oprogramowanie w Linux Po zakończeniu skanowania możesz albo sprawdzić wiadomość e -mail wysłaną przez LMD lub wyświetlić raport z:

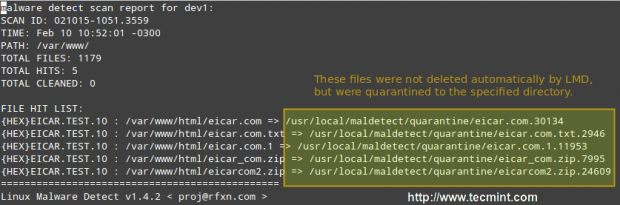

# Maldet-Report 021015-1051.3559

Raport Scan Malware Linux

Raport Scan Malware Linux Gdzie 021015-1051.3559 jest Scanid (Scanid będzie w twoim przypadku nieco inny).

Ważny: Należy pamiętać, że LMD znalazł 5 trafień od EICAR.Plik COM został pobrany dwukrotnie (w związku z tym EICAR.com i eicar.com.1).

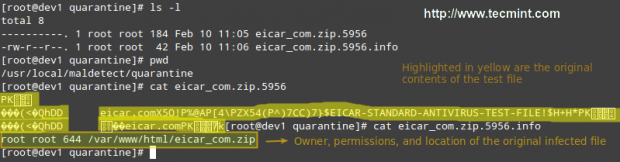

Jeśli sprawdzisz folder kwarantanny (właśnie zostawiłem jeden z plików i usunąłem resztę), zobaczymy następujące:

# ls -l

Linux złośliwe oprogramowanie wykrywa pliki kwarantanny

Linux złośliwe oprogramowanie wykrywa pliki kwarantanny Następnie możesz usunąć wszystkie pliki kwarantowane z:

# rm -rf/usr/local/maldetect/kwarantanna/*

W przypadku,

# Maldet -Clean Scanid

Z jakiegoś powodu nie wykonuje zadania. Możesz zapoznać się z następującym screencastem, aby uzyskać krok po kroku wyjaśnienie powyższego procesu:

Ostateczne rozważania

Od Maldet należy zintegrować z Cron, Musisz ustawić następujące zmienne w crontab Root (typ crontab -e jak root i uderz Wchodzić Klucz) W przypadku zauważenia, że LMD nie działa poprawnie na co dzień:

Ścieżka =/sbin:/bin:/usr/sbin:/usr/bin Mailto = root home =/shell =/bin/bash

Pomoże to dostarczyć niezbędnych informacji o debugowaniu.

Wniosek

W tym artykule omówiliśmy, jak zainstalować i konfigurować Wykrywanie złośliwego oprogramowania Linux, wraz z CLAMAV, potężny sojusznik. Za pomocą tych 2 narzędzi wykrywanie złośliwego oprogramowania powinno być dość łatwym zadaniem.

Zrób jednak przysługę i zapoznaj się z Readme Plik, jak wyjaśniono wcześniej, a będziesz w stanie mieć pewność, że Twój system jest dobrze rozliczany i dobrze zarządzany.

Nie wahaj się zostawić komentarze lub pytania, jeśli takie istnieją, używając poniższego formularza.

Linki referencyjne

Strona główna LMD

- « Chronić Apache przed atakami brutalnej lub DDOS przy użyciu modułów MOD_Security i Mod_Evasive

- Jak zainstalować PostgreSQL i PGADMIN4 w Ubuntu 20.04 »