Jak wykonywać filtrowanie pakietów, tłumaczenie adresu i ustawić parametry środowiska wykonawczego jądra - Część 2

- 4933

- 377

- Maurycy Napierała

Jak obiecano w Część 1 („Konfiguracja statycznego routingu sieci”), w tym artykule (Część 2 z Rhce seria) Zaczniemy od wprowadzenia zasad filtrowania pakietów i translacji adresów sieciowych (NAT) w Red Hat Enterprise Linux 7, Przed zanurzeniem się w ustawienie parametrów jądra wykonawczego w celu zmodyfikowania zachowania bieżącego jądra, jeśli pojawią się pewne warunki lub potrzeby.

RHCE: Filtrowanie pakietów sieciowych - część 2

RHCE: Filtrowanie pakietów sieciowych - część 2 Filtrowanie pakietów sieciowych w RHEL 7

Kiedy mówimy o filtrowaniu pakietów, odnosimy się do procesu wykonanego przez zaporę, w której odczytuje nagłówek każdego pakietu danych, który próbuje przez niego przejść. Następnie filtruje pakiet, podejmując wymagane działania na podstawie reguł, które zostały wcześniej zdefiniowane przez administratora systemu.

Jak zapewne wiesz, zaczynając od RHEL 7, Domyślna usługa zarządzająca zasadami zapory to zapora ogniowa. Podobnie jak iptables, rozmawia z modułem Netfilter w jądrze Linux w celu zbadania i manipulowania pakietami sieciowymi. W przeciwieństwie do IPTABLE, aktualizacje mogą natychmiast zachodzić bez przerywania aktywnych połączeń - nawet nie musisz ponownie uruchomić usługi.

Kolejna zaleta Firewalld Jest to, że pozwala nam zdefiniować reguły oparte na wstępnie skonfigurowanych nazwach usług (więcej o tym za minutę).

W Część 1, Wykorzystaliśmy następujący scenariusz:

Schemat sieci statycznej routingu

Schemat sieci statycznej routingu Przypomnisz jednak, że wyłączyliśmy zaporę zapory Router #2 Aby uprościć przykład, ponieważ nie omówiliśmy jeszcze filtrowania pakietów. Zobaczmy teraz, w jaki sposób możemy włączyć przychodzące pakiety przeznaczone dla określonej usługi lub portu w miejscu docelowym.

Najpierw dodajmy stałą zasadę, aby umożliwić ruch przychodzący ENP0S3 (192.168.0.19) Do ENP0S8 (10.0.0.18):

# Firewall -CMD --Permanent - -Direct --add -Rule IPv4 Filtr do przodu 0 -I ENP0S3 -O ENP0S8 -J

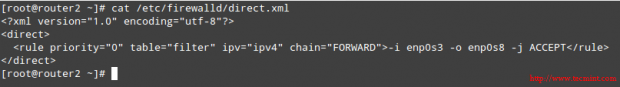

Powyższe polecenie zapisuje regułę do /itp./Firewalld/Direct.XML:

# cat/etc/firewalld/Direct.XML

Sprawdź zapisane zasady zapory ogniowej

Sprawdź zapisane zasady zapory ogniowej Następnie włącz regułę, aby natychmiast wejść w życie:

# Firewall -CMD - -Direct --add -Rule IPv4 Filtr do przodu 0 -I ENP0S3 -O ENP0S8 -J Akceptuj

Teraz możesz telnet do serwera WWW z RHEL 7 Box i uruchom ponownie TCPDUMP, aby monitorować ruch TCP między dwiema maszynami, tym razem z zaporą zapory Router #2 włączony.

# Telnet 10.0.0.20 80 # tcpdump -qnnvvv -i enp0s3 host 10.0.0.20

Co jeśli chcesz zezwalać tylko na połączenia przychodzące z serwerem WWW (Port 80) z 192.168.0.18 i blokuj połączenia z innych źródeł w 192.168.0.0/24 sieć?

W zaporze serwera WWW dodaj następujące zasady:

# Firewall-Cmd --add-Rich-Rule „Reguła Family =" IPv4 "Adres źródłowy =" 192.168.0.18/24 „Nazwa usługi =„ http ”Akceptuj ' # Firewall-Cmd --add-Rich-Rule„ Reguła Family = "IPv4" Adres źródłowy = "192.168.0.18/24 "Nazwa usługi =" http "Accept '--Permanent # Firewall-Cmd --add-Rich-Rule„ RELIDE RODY = "IPv4" Adres źródłowy = "192.168.0.0/24 "Nazwa usługi =" http "upuść ' # firewall-cmd --add-rich-rule„ reguła Family = "IPv4" Adres źródłowy = "192.168.0.0/24 "Nazwa usługi =" http "upuść '--Permanent

Teraz możesz składać żądania HTTP na serwerze WWW, od 192.168.0.18 i z innej maszyny w 192.168.0.0/24. W pierwszym przypadku połączenie powinno zakończyć się z powodzeniem, podczas gdy w drugim czasie ostatecznie przekroczy limit czasu.

Aby to zrobić, każde z poniższych poleceń załatwi sprawę:

# Telnet 10.0.0.20 80 # wget 10.0.0.20

Zdecydowanie radzę sprawdzić dokumentację języka bogatego w zaporę w projekcie Fedora Wiki, aby uzyskać więcej informacji na temat bogatych zasad.

Tłumaczenie adresu sieciowego w RHEL 7

Tłumaczenie adresu sieciowego (Nat) to proces, w którym grupa komputerów (może to być tylko jedna z nich) w sieci prywatnej przypisuje się unikalny publiczny adres IP. W rezultacie są one wyjątkowo identyfikowane przez własny prywatny adres IP w sieci, ale na zewnątrz wszyscy „wydają się” takie same.

Strony: 1 2- « Jak produkować i dostarczać raporty z aktywności systemowej za pomocą Linux Toolsets - Część 3

- Uruchomienie „Linuxsay” - forum dyskusyjne dla entuzjastów Linuksa »