Jak zabezpieczyć Apache za pomocą bezpłatnego Certyfikatu SSL Let's SSL na Ubuntu i Debian

- 1023

- 33

- Ignacy Modzelewski

Masz nowo zarejestrowaną nazwę domeny, a Twój serwer WWW działa z Self-podpisane certyfikat SSL Wydane przez Ciebie, które powodują bóle głowy dla twoich klientów podczas odwiedzania domeny z powodu wygenerowanych błędów certyfikatu? Masz ograniczony budżet i nie możesz sobie pozwolić na zakup certyfikatu wydanego przez zaufany CA? To jest wtedy, gdy Zaszypujmy Oprogramowanie wchodzi na scenę i oszczędza dzień.

Jeśli chcesz zainstalować Zaszypujmy Do Apache Lub Nginx NA Rhel, Centos, Fedora Lub Ubuntu I Debian, Postępuj zgodnie z tymi przewodnikami poniżej:

Skonfiguruj, zaszyfrowajmy, aby zabezpieczyć Apache na RHEL i CENTOS 7/6

Skonfiguruj zaszyfrowajmy, aby zabezpieczyć Nginx na Ubuntu i Debian

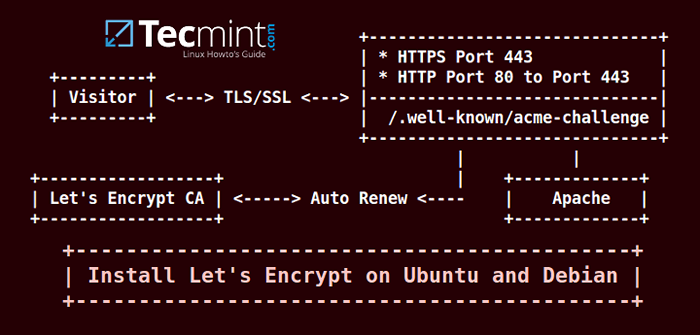

Zaszypujmy jest Urząd certyfikatu (Ca), co ułatwia Cię na pozyskiwanie SSL/TLS certyfikaty potrzebne do bezpiecznego uruchamiania serwera, dzięki czemu płynne przeglądanie użytkowników bez błędów.

Testowanie przykładowego środowiska

Bezpieczny Apache z Let's Encrypt SSL Certiciptate on Debian i Ubuntu

Bezpieczny Apache z Let's Encrypt SSL Certiciptate on Debian i Ubuntu Wszystkie kroki wymagane do wygenerowania certyfikatu są głównie zautomatyzowane Apache serwer internetowy. Jednak pomimo oprogramowania serwera WWW, niektóre kroki należy wykonać ręcznie, a certyfikaty muszą być ręcznie zainstalowane, szczególnie w przypadku obsługiwanej przez treści witryny Nginx Demon.

Ten samouczek poprowadzi Cię, w jaki sposób możesz zainstalować Zaszypujmy oprogramowanie na Ubuntu Lub Debian, Wygeneruj i uzyskaj bezpłatny certyfikat swojej domeny oraz sposób ręcznego zainstalowania certyfikatu w WebServers Apache i Nginx.

Wymagania

- Publiczna nazwa domeny zarejestrowanej z ważną

Arejestry, aby wskazać zewnętrzny adres IP twojego serwera. W przypadku, gdy twój serwer jest za zaporą zapory, podejmuje niezbędne środki, aby upewnić się, że serwer jest dostępny przez Internet, dodając reguły do przodu po stronie routera. - Apache Web Server zainstalowany z włączonym modułem SSL i wirtualnym hostingiem, w przypadku hostowania kilku domen lub subdomenów.

Krok 1: Zainstaluj moduł Apache i włącz moduł SSL

1. Jeśli nie masz już zainstalowanego na swoim komputerze Apache Webserver, następujące polecenie do zainstalowania demona Apache.

$ sudo apt-get instaluj apache2

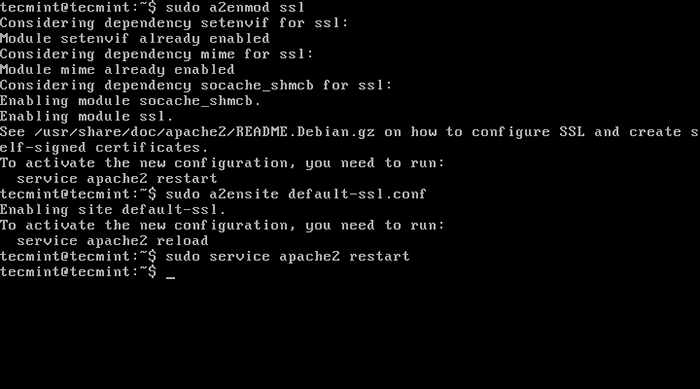

2. Aktywacja modułu SSL dla Apache Webserver Ubuntu Lub Debian To jest dość proste. Włącz moduł SSL i aktywuj domyślny host SSL SSL, wydając poniższe polecenia:

$ sudo a2enmod ssl $ sudo a2ensite default-ssl.Conf $ sudo service apache2 uruchom ponownie lub $ sudo systemctl restart apache2.praca

Włącz moduł SSL Active Apache

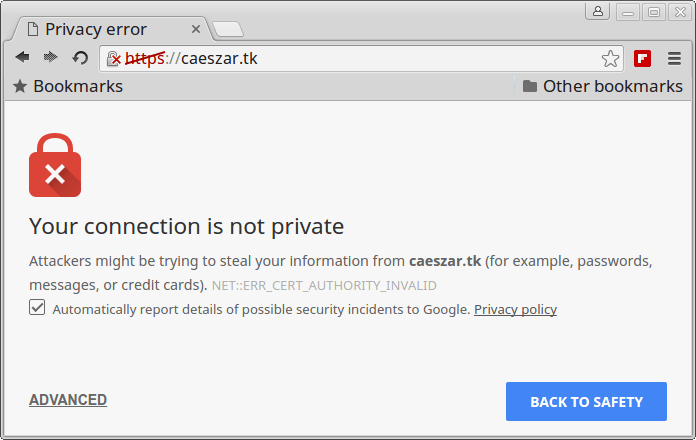

Włącz moduł SSL Active Apache Odwiedzający mogą teraz uzyskać dostęp do nazwy domeny za pośrednictwem Https protokół. Ponieważ jednak samowystarczalny certyfikat nie jest wydawany przez zaufany organ certyfikatu, alert błędu byłby wyświetlany w ich przeglądarkach, jak pokazano na poniższym obrazku.

https: // twojadomina.com

Sprawdź szyfrowanie SSL na stronie internetowej

Sprawdź szyfrowanie SSL na stronie internetowej Krok 2: Zamontować za darmo, zaszypujmy klienta

3. Aby zainstalować Zaszypujmy oprogramowanie na serwerze, które musisz mieć git Pakiet zainstalowany w twoim systemie. Wydaj następujące polecenie do zainstalowania git oprogramowanie:

$ sudo apt -get -y instaluj git

4. Następnie wybierz katalog z hierarchii systemowej, w której chcesz klonować Zaszypujmy Repozytorium Git. W tym samouczku będziemy używać /usr/lokalny/ katalog jako ścieżka instalacyjna Let's Encrypt.

Przełącz na /usr/lokalny Katalog i instaluj klient LetsEncrypt, wydając następujące polecenia:

$ cd/usr/local $ sudo git klon https: // github.com/LetsEncrypt/LetsEncrypt

Krok 4: Wygeneruj certyfikat SSL dla Apache

5. Proces uzyskiwania certyfikatu SSL dla Apache jest zautomatyzowany dzięki wtyczce Apache. Wygeneruj certyfikat, wydając następujące polecenie według nazwy domeny. Podaj nazwę domeny jako parametr do -D flaga.

$ cd/usr/local/letsencrypt $ sudo ./LetsEncrypt -Auto --apache -d Your_domain.tld

Na przykład, jeśli potrzebujesz certyfikatu, aby działać w wielu domenach lub subdomenach, dodaj je wszystkie za pomocą -D flaga dla każdego dodatkowego prawidłowego rekordu DNS po podstawowej nazwie domeny.

$ sudo ./LetsEncrypt -Auto --apache -d Your_domain.tld -d www. Twoja domena.tld

6. Uzgodnij licencję, wprowadź adres e-mail w celu odzyskania i wybierz, czy klienci mogą przeglądać domenę za pomocą zarówno protokołów HTTP (bezpiecznych i niepewnych) lub przekierować wszystkie żądania niezgodne z HTTPS.

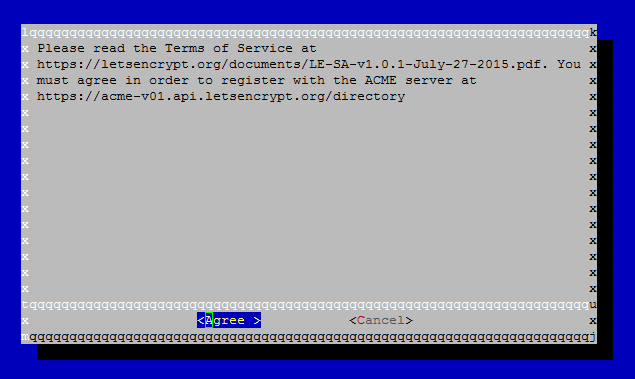

Zaakceptuj umowę LetsEncrypt

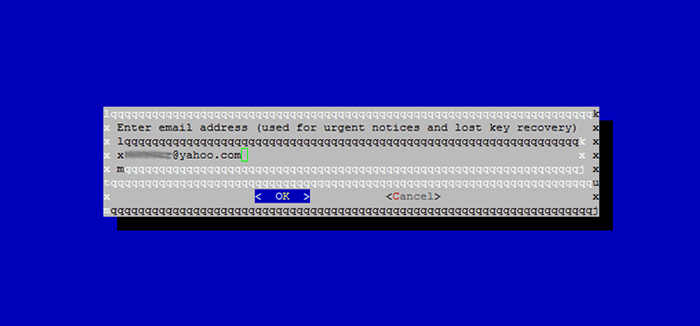

Zaakceptuj umowę LetsEncrypt  Wprowadź adres e-mail

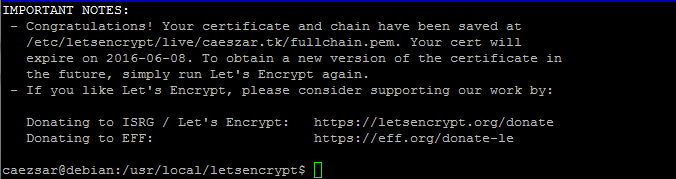

Wprowadź adres e-mail 7. Po zakończeniu procesu instalacji z powodzeniem wyświetlany jest komunikat gratulacyjny na konsoli, informując Cię o dacie ważności i sposobu przetestowania konfiguracji, jak pokazano na poniższych zrzutach ekranu.

LetsEncrypt Instalacja kończy się

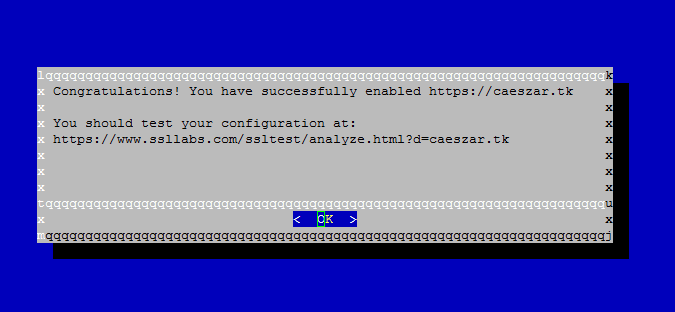

LetsEncrypt Instalacja kończy się  LetsEncrypt Włączone na stronie internetowej

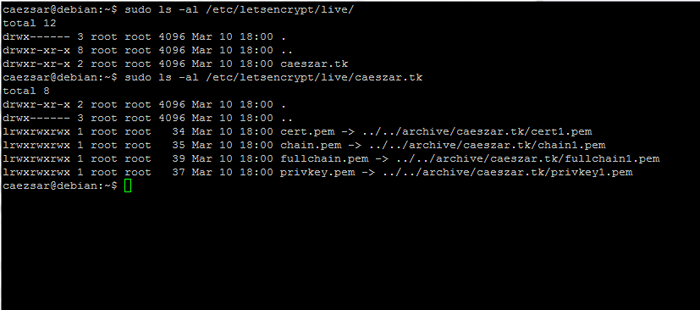

LetsEncrypt Włączone na stronie internetowej Teraz powinieneś być w stanie znaleźć pliki certyfikatów pod adresem /etc/limsecrrypt/na żywo katalog z prostą listą katalogu.

$ sudo ls/etc/letsEncrypt/Live

LetsEncrypt SSL Certificates

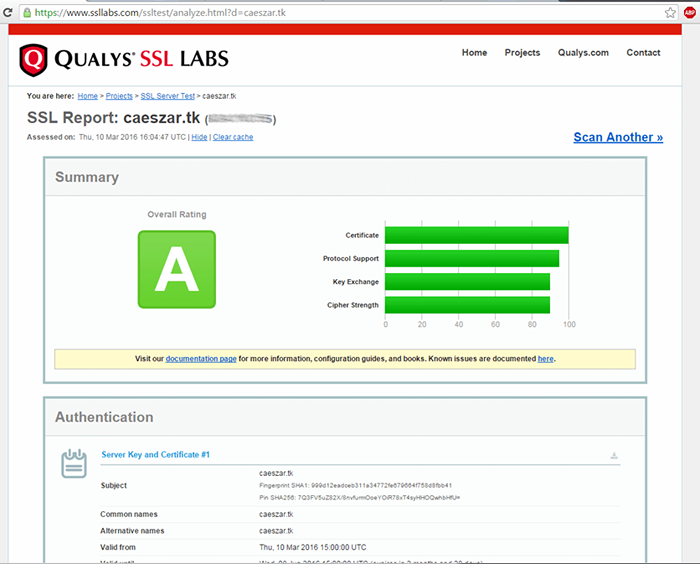

LetsEncrypt SSL Certificates 8. Wreszcie, aby zweryfikować status certyfikatu SSL, odwiedź następujący link. Odpowiednio wymień nazwę domeny.

https: // www.ssllabs.COM/SSLTEST/Analizuj.html?d =Twoja domena.tld&najnowszy

Sprawdź certyfikat LetsEncrypt SSL na stronie internetowej

Sprawdź certyfikat LetsEncrypt SSL na stronie internetowej Ponadto odwiedzający mogą teraz uzyskać dostęp do nazwy domeny za pomocą protokołu HTTPS bez żadnych błędów w przeglądarkach internetowych.

Krok 4: Auto Renew pozwala zaszyfrować certyfikaty

9. Domyślnie certyfikaty wydane przez Zaszypujmy Urząd jest ważny przez 90 dni. Aby odnowić certyfikat przed datą ważności, musisz ponownie uruchomić klienta, używając dokładnych flag i parametrów, jak wcześniej.

$ sudo ./LetsEncrypt -Auto --apache -d Your_domain.tld

Lub w przypadku wielu subdomen:

$ sudo ./LetsEncrypt -Auto --apache -d Your_domain.tld -d www. Twoja domena.tld

10. Proces odnowienia certyfikatu może być zautomatyzowany do uruchomienia w ciągu mniej niż 30 dni przed datą ważności za pomocą Demona Linux Harmonic Cron.

$ sudo crontab -e

Dodaj następujące polecenie na końcu pliku crontab za pomocą tylko jednego wiersza:

0 1 1 */2 * cd/usr/local/letsEncrypt && ./LetsEncrypt-Auto certonly --apache--Renew-By-Default --Pache -d domena.tld >>/var/log/domena.TLD-RENEW.Log 2> i 1

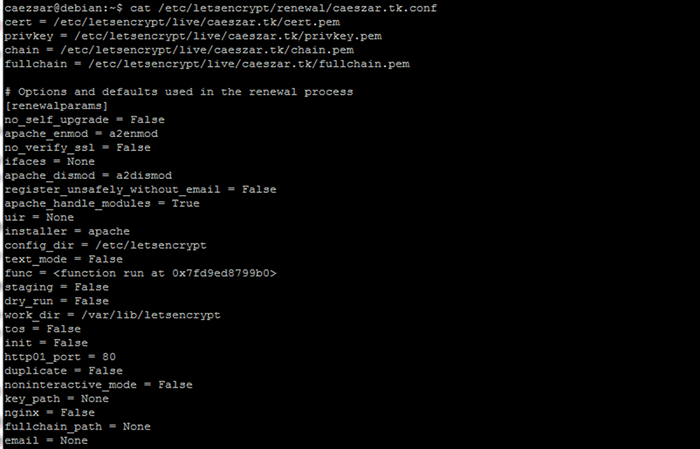

11. Szczegóły dotyczące pliku konfiguracyjnego domeny odnowienia dla oprogramowania Let's Encrypt można znaleźć w /etc/letsencrypt/odnowienie/ informator.

$ cat/etc/limscrypt/odnowienie/Caesszar.tk.conf

Konfiguracja odnawiania domeny SSL Letsecrrypt

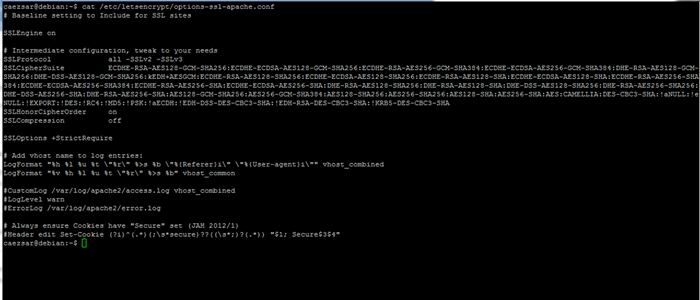

Konfiguracja odnawiania domeny SSL Letsecrrypt Powinieneś również sprawdzić plik /etc/limsecrrypt/options-ssl-apache.conf Aby wyświetlić nowo plik konfiguracyjny SSL dla Apache Webserver.

Sprawdź konfigurację LetsEncrypt Apache SSL

Sprawdź konfigurację LetsEncrypt Apache SSL 12. Szyfrowajmy również wtyczkę Apache modyfikuje niektóre pliki w konfiguracji WebServer. Aby sprawdzić, jakie pliki zostały zmodyfikowane, wymień zawartość /etc/apache2/witryny informator.

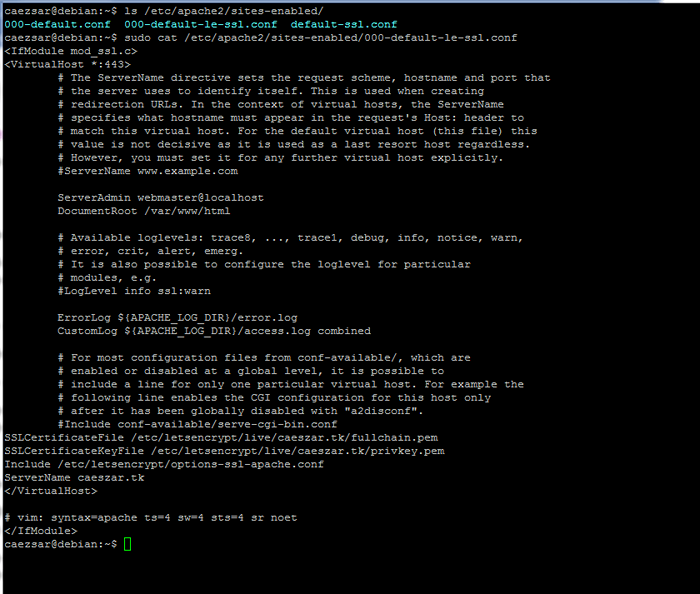

# ls/etc/apache2/witryny-obserwowane/ # sudo cat/etc/apache2/Sites-Enabled/000-default-le-ssl.conf

Sprawdź konfigurację Apache

Sprawdź konfigurację Apache To wszystko na teraz! W następnej serii samouczków omówi, w jaki sposób możesz uzyskać i zainstalować Zaszypujmy certyfikat dla Nginx Webserver on Ubuntu I Debian i dalej Centos również.

- « Jak skonfigurować bezpłatny certyfikat SSL dla Apache na Debian 10

- Jak zainstalować Redis na Ubuntu »