Jak skonfigurować bezpłatny certyfikat SSL dla Apache na Debian 10

- 1433

- 234

- Seweryn Augustyniak

W rosnącym obliczu cyberataków i naruszeń zabezpieczenie witryny jest najwyższym priorytetem w ochronie siebie i odwiedzających witrynę przed hakerami. W tym samouczku badamy, w jaki sposób możesz skonfigurować Bezpłatny certyfikat SSL za pomocą Szyfrujmy SSL Do Apache NA Debian 10.

Zaszypujmy jest bezpłatnym certyfikatem SSL napisanym przez Let's Encrypt Authority, który jest ważny przez zaledwie 90 dni, ale można go przedłużyć w danym momencie.

Co to jest certyfikat SSL?

Zanim przejdziemy dalej, jaki jest certyfikat SSL? Certyfikat SSL to certyfikat cyfrowy, który szyfruje komunikację między przeglądarką a serwerem WWW. Ta szyfrowanie gwarantuje, że wszelkie informacje wysłane do serwera internetowego są prywatne i poufne. Certyfikaty SSL są powszechnie używane na stronach internetowych e-commerce, stronach bankowych i platformach wysyłania / przekazów pieniężnych, takich jak PayPal, Payoneer, I Skrill.

Skąd mam wiedzieć, że moja strona jest chroniona?

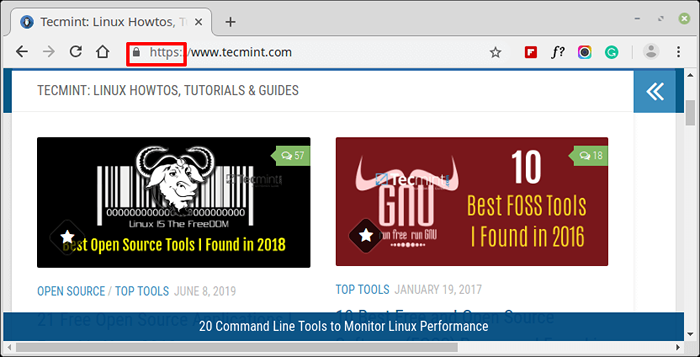

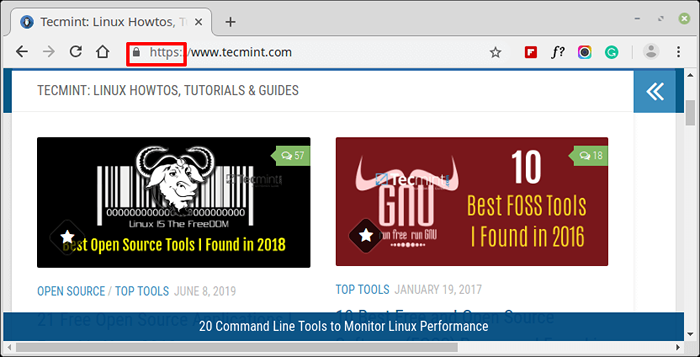

Witryny, które są zabezpieczone SSL, mają symbol kłódki na pasku URL, a następnie akronim https (Szyfrowany protokół HTTP) Jak pokazano na poniższym zrzucie ekranu.

Sprawdź certyfikat SSL na stronie internetowej

Sprawdź certyfikat SSL na stronie internetowej Jeśli witryna nie jest chroniona certyfikatem SSL, Google wyświetli „Nie zabezpieczone”Ostrzeżenie przed adresem strony internetowej w adresie URL.

Wymagania wstępne

Zanim zaczniemy, upewnij się, że następujące wymagania zostały spełnione:

- Działający instancja minimalnego serwera Debiana 10.

- Uruchomiona instancja serwera WWW Apache z konfiguracją domeny na Debian 10.

- Zarejestrowany W pełni kwalifikowana nazwa domeny (Fqdn) z

Azapis wskazujący adres IP Debian 10 System Linux na twoim Dostawca domeny.

W tym samouczku mamy Tecmint.com wskazano na adres IP 192.168.0.104.

Krok 1: Zainstaluj certbot w Debian 10

Na początek musimy zainstalować Certbot na naszym Debian 10 instancja. Certbot jest oprogramowaniem dla klienta przez Eff (Electronic Frontier Foundation) To pobiera Szyfrujmy SSL i ustawia go na serwerze internetowym.

Aby to osiągnąć, pierwsza aktualizacja repozytoriów systemowych.

Aktualizacja $ sudo apt

Następnie dodaj repozytorium w swoim systemie Debian za pomocą poniższego polecenia.

$ sudo apt Zainstaluj Python-Certbot-Apache -t Buster-Backports

Krok 2: Uzyskaj certyfikat SSL dla domeny

Po pomyślnym zainstalowaniu Certbot Klient, kontynuujmy i zainstalujmy Zaszypujmy certyfikat za pomocą poniższego polecenia.

$ sudo certbot --apache -d your_domain -d www.Twoja domena

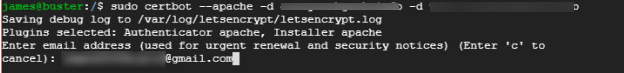

To natychmiast poprosi o Twój adres e -mail, jak pokazano poniżej.

Uzyskaj Let's Encrypt SSL Certificate for Domena

Uzyskaj Let's Encrypt SSL Certificate for Domena Następnie zostaniesz poproszony o zgodę na warunki usług. Typ A i uderz Wchodzić.

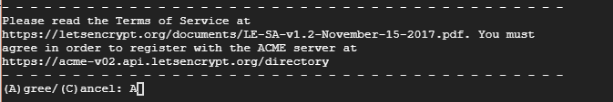

Zaakceptujmy zaszyfrowanie Warunki usług

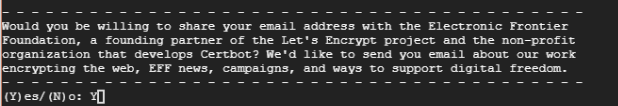

Zaakceptujmy zaszyfrowanie Warunki usług Ponadto zostaniesz zapytany, czy byłbyś skłonny udostępnić swój adres e -mail Fundacji EFF i otrzymywać okresowe aktualizacje dotyczące ich pracy. Typ Y i uderz Wchodzić.

Udostępnij adres e -mail z EFF

Udostępnij adres e -mail z EFF Następnie, Certbot skontaktować się Zaszypujmy serwery i weryfikacja domeny, o którą prosisz.

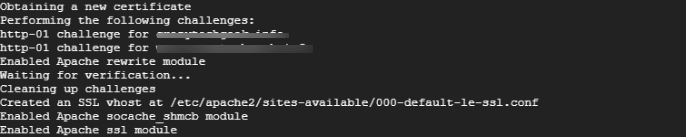

Instalowanie Let's Encrypt SSL Certiciptate on Domena

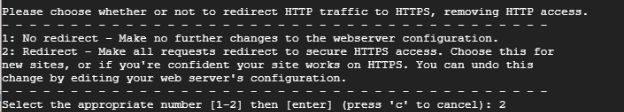

Instalowanie Let's Encrypt SSL Certiciptate on Domena Następnie zostaniesz zapytany, czy chcesz przekierować wszystkie prośby Https. Ponieważ staramy się szyfrować dostęp HTTP, wpisz 2 do przekierowania i uderzenia WCHODZIĆ.

Przekieruj HTTP do HTTPS w domenie

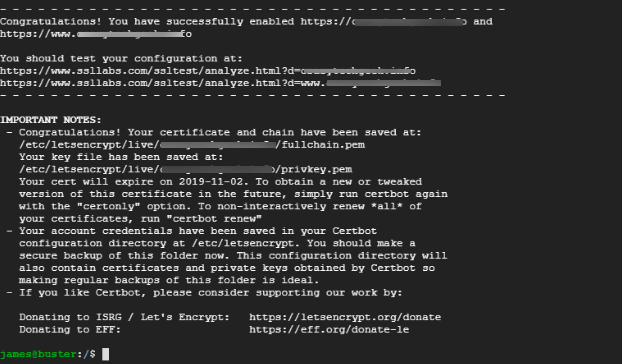

Przekieruj HTTP do HTTPS w domenie I wreszcie, jeśli wszystko poszło dobrze, otrzymasz poniższe powiadomienie, że pomyślnie włączyłeś protokół HTTPS na swoim serwerze WWW i datę wygaśnięcia certyfikatu SSL.

Włączone, zaszyfrowajmy certyfikat SSL na domenie

Włączone, zaszyfrowajmy certyfikat SSL na domenie Krok 3: Zezwalaj na protokół HTTPS na zaporze

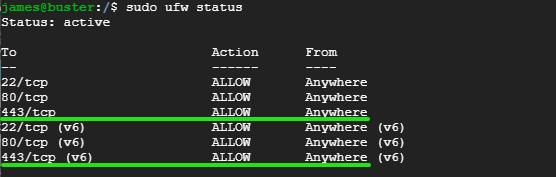

Jeśli zapora UFW jest włączona, jak zawsze jest zalecane ze względów bezpieczeństwa, musisz zezwolić na ruch HTTPS, w przeciwnym razie nie będziemy mogli uzyskać dostępu do naszej witryny w przeglądarce internetowej.

Od Https działa na porcie 443, Otwórz port, biegając.

$ sudo ufw zezwala na 443/tcp

Następnie ponownie załaduj zaporę, aby wprowadzić zmiany.

$ sudo ufw przeładowanie

Aby sprawdzić, czy zmiany weszły w życie, uruchom poniższe polecenie, aby sprawdzić status zapory.

Status $ sudo UFW

Sprawdź port HTTPS na zaporze UFW

Sprawdź port HTTPS na zaporze UFW Jak widać z powyższego wyjścia, port 443 został otwarty.

Krok 4: Sprawdź HTTPS na stronie internetowej

Przy wszystkich konfiguracjach wykonanych i odkurzonych nadszedł czas, aby sprawdzić i sprawdzić, czy nasz serwer WWW używa https protokół. Udaj się do przeglądarki internetowej i wpisz nazwę domeny swojej witryny na pasku adresu URL, a następnie akronim https.

Sprawdź certyfikat SSL na stronie internetowej

Sprawdź certyfikat SSL na stronie internetowej Jeśli jesteś trochę ciekawy i chcesz sprawdzić więcej informacji na temat certyfikatu SSL, kliknij kłódka symbol, jak pokazano.

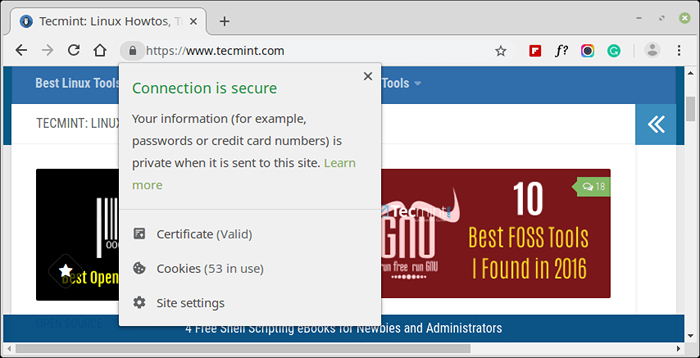

Sprawdź HTTPS na stronie internetowej

Sprawdź HTTPS na stronie internetowej W menu rozwiniętym,Certyfikat„Wskazana jest opcja”Ważny'.

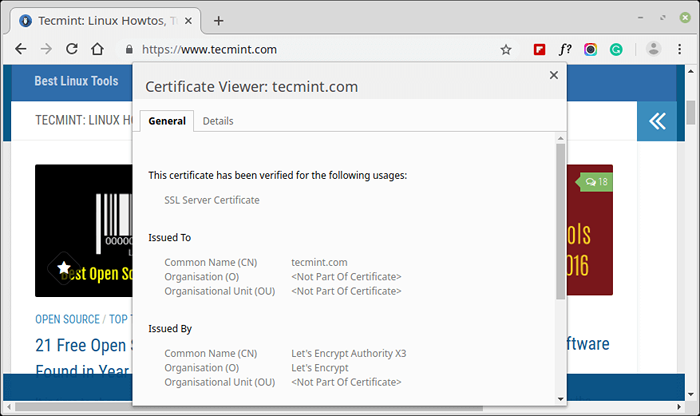

Aby zbadać więcej informacji, kliknij tę opcję. Pojawia się wyskakujące okienko ze wszystkimi szczegółami, w tym Emitent certyfikatu (Szyfrowajmy autorytet), Data wydania I Data wygaśnięcia.

Sprawdź emitenta certyfikatu SSL

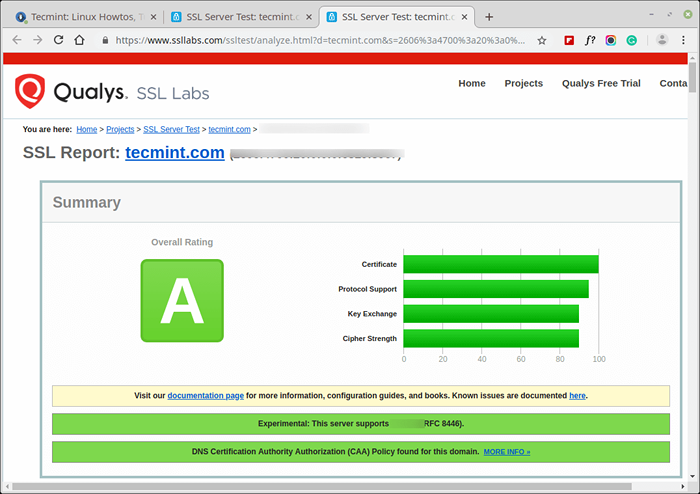

Sprawdź emitenta certyfikatu SSL Możesz także przetestować certyfikat SSL swojej witryny https: // www.ssllabs.com/sslTest/.

Przetestuj certyfikat SSL na stronie internetowej

Przetestuj certyfikat SSL na stronie internetowej Krok 5: Sprawdzanie certyfikatu SSL Auto Renew Certbot

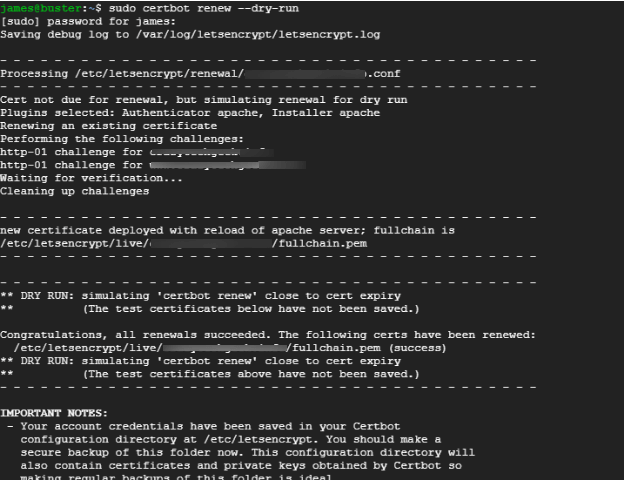

Certbot Automatycznie odnawia certyfikat SSL 30 dni przed jego wygaśnięciem. Aby zweryfikować proces odnowienia, uruchom poniższe polecenie.

$ sudo certbot odnowienie-Dry-run

Poniższe dane wyjściowe potwierdza, że wszystko jest w porządku i że certyfikat SSL będzie automatycznie odniesiony przed 90-dniowym okresem ważności.

Sprawdź certyfikat Certbot SSL Auto Renew

Sprawdź certyfikat Certbot SSL Auto Renew Wniosek

W końcu doszliśmy do końca tego samouczka. W tym samouczku nauczyłeś się zabezpieczyć Apache serwer WWW z Zaszypujmy bezpłatne SSL. Jeśli masz jakieś komentarze lub zapytania, skontaktuj się z nami.

- « Zainstaluj Nginx z blokami serwerów (wirtualne hosty) na Debian 10

- Jak zabezpieczyć Apache za pomocą bezpłatnego Certyfikatu SSL Let's SSL na Ubuntu i Debian »