Jak zabezpieczyć Nginx za pomocą Let's Szyfruj w Centos 8

- 742

- 89

- Natan Cholewa

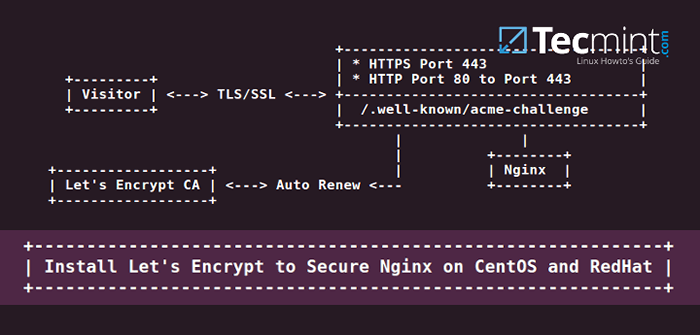

Założone w kwietniu 2016 r. Przez Electronic Frontier Foundation (EFF), Zaszypujmy to bezpłatny i zautomatyzowany certyfikat cyfrowy, który zapewnia Tls szyfrowanie stron internetowych bez absolutnie żadnych kosztów.

Cel Zaszypujmy Certyfikat polega na automatyzacji sprawdzania poprawności, utworzenia, podpisywania, a także automatycznej wizerunku certyfikatu bezpieczeństwa. Ten certyfikat umożliwia zaszyfrowane połączenia z serwisami internetowymi za pomocą Https protokół w prosty, bezproblemowy sposób bez żadnej złożoności. Certyfikat jest ważny tylko dla 90 dni, po których można aktywować autorenewal.

Zalecane odczyt: Jak zabezpieczyć Apache za pomocą Certyfikatu SSL Let's Encrypt SSL na Centos 8

W tym artykule zademonstrujemy, w jaki sposób możesz zainstalować Zaszypujmy Aby uzyskać bezpłatny certyfikat SSL w celu zabezpieczenia Nginx Serwer WWW Centos 8 (Te same instrukcje również działają RHEL 8). Wyjaśnimy również, jak automatycznie odnowić certyfikat SSL.

Wymagania wstępne

Zanim przejdziemy do upewnienia się, że masz pod kontrolą.

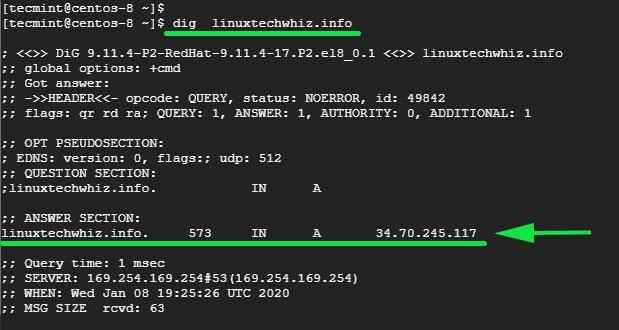

1. A W pełni kwalifikowana nazwa domeny (Fqdn) wskazując na dedykowany adres IP serwera internetowego. Należy to skonfigurować w obszarze klienta dostawcy hostingu DNS. W tym samouczku używamy nazwy domeny Linuxtechwhiz który wskazuje na adres IP 34.70.245.117.

Domena rekord

Domena rekord 2. Możesz to również potwierdzić, wykonując wyszukiwanie do przodu za pomocą polecenia DIG, jak pokazano.

$ dig Linuxtechwhiz.informacje

Sprawdź informacje DNS za pomocą polecenia DIG

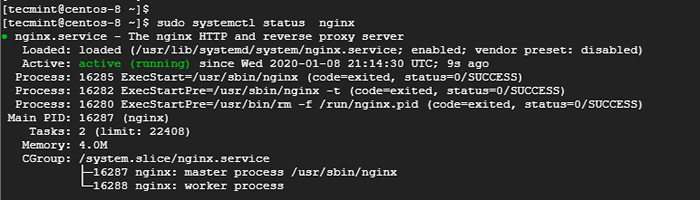

Sprawdź informacje DNS za pomocą polecenia DIG 3. Nginx zainstalowane i uruchomione na serwerach internetowych. Możesz to potwierdzić, logując się do terminalu i uruchamiając poniższe polecenie. Jeśli Nginx nie został zainstalowany, postępuj zgodnie z naszym artykułem, aby zainstalować Nginx w Centos 8.

$ sudo systemCtl status nginx

Sprawdź status Nginx

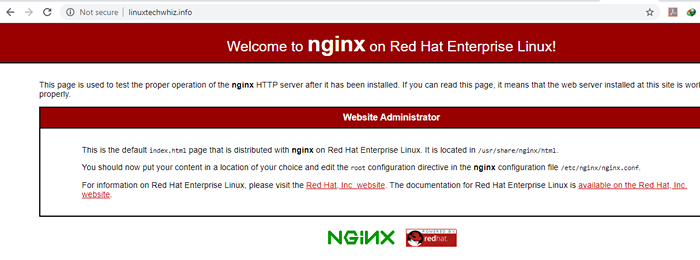

Sprawdź status Nginx 4. Możesz także zweryfikować, odwiedzając adres URL serwera WWW w przeglądarce internetowej.

http: // server-ip-or-hostname

Sprawdź stronę internetową Nginx

Sprawdź stronę internetową Nginx Z adresu URL widać wyraźnie, że strona nie jest bezpieczna, a zatem nie jest szyfrowana. Oznacza to, że wszelkie żądania złożone do serwera internetowego można przechwycić, że zawiera to krytyczne i poufne informacje, takie jak nazwy użytkowników, hasła, numery ubezpieczenia społecznego i informacje o karcie kredytowej, aby wymienić kilka.

Teraz zabrudzmy i zainstalujmy ręce Zaszypujmy.

Krok 1. Zainstaluj Certbot w Centos 8

Żeby zainstalować Zaszypujmy certyfikat, musisz mieć pierwszy w swoim rodzaju Certbot zainstalowane. Jest to rozszerzalny klient, który pobiera certyfikat bezpieczeństwa Szyfrowajmy autorytet i pozwala zautomatyzować sprawdzanie poprawności i konfiguracji certyfikatu do użytku przez serwer WebServer.

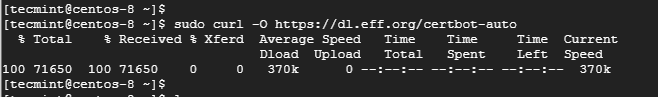

Pobierać Certbot Korzystanie z polecenia Curl.

$ sudo curl -o https: // dl.Eff.Org/certbot-Auto

Pobierz Certbot w Centos 8

Pobierz Certbot w Centos 8 Następnie przenieś certyfikat do /usr/lokalny/bin informator.

$ sudo mv certbot-auto/usr/local/bin/certbot-auto

Następnie przypisz zgodę pliku do pliku CertBot, jak pokazano.

$ CHMOD 0755/USR/Local/Bin/Certbot-Auto

Krok 2. Skonfiguruj blok serwera Nginx

Blok serwera w Nginx jest odpowiednikiem wirtualnego hosta w Apache. Konfigurowanie bloków serwerów nie tylko umożliwia skonfigurowanie wielu stron internetowych na jednym serwerze, ale także pozwala CertBotowi udowodnić własność domeny Urząd certyfikatu - CA.

Aby utworzyć blok serwerowy, uruchom pokazane polecenie.

$ sudo vim/etc/nginx/conf.D/www.Linuxtechwhiz.informacje

Pamiętaj, aby zastąpić nazwę domeny własną nazwą domeny. Następnie wklej poniższą konfigurację.

serwer Server_name www.Linuxtechwhiz.informacje; root/opt/nginx/www.Linuxtechwhiz.informacje; lokalizacja / indeks indeksu.Indeks HTML.Indeks HTM.php; Access_log/var/log/nginx/www.Linuxtechwhiz.informacje.dostęp.dziennik; error_log/var/log/nginx/www.Linuxtechwhiz.informacje.błąd.dziennik; Lokalizacja ~ \.php $ include/etc/nginx/fastcgi_params; fastcgi_pass 127.0.0.1: 9000; indeks fastcgi_index.php; fastcgi_param script_filename $ dokument_root $ fastcgi_script_name;

Zapisz plik i wyjdź z edytora tekstu.

Krok 3: Instaluj Lets Encrypt Certicipt on Centos 8

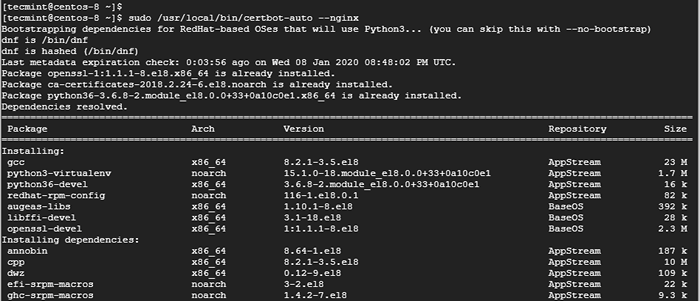

Teraz użyj Certbot polecenie zainicjowania pobierania i konfiguracji Let's Encrypt Security Certificate.

$ sudo/usr/local/bin/certbot-auto --nginx

To polecenie uruchomi i zainstaluje wiele pakietów Pythona i ich zależności, jak pokazano.

Zainstaluj pozwala zaszyfrować certyfikat w CentOS 8

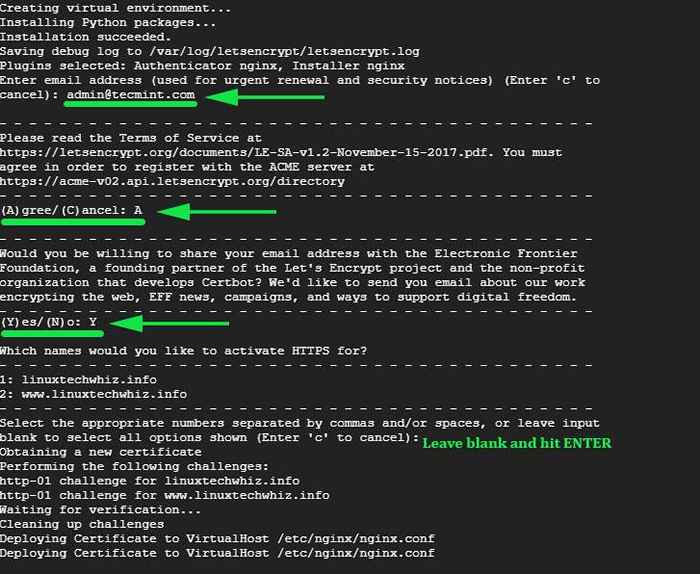

Zainstaluj pozwala zaszyfrować certyfikat w CentOS 8 Następnie pojawi się interaktywny monit, jak pokazano:

Zaszyfrowaj informacje o certyfikatach

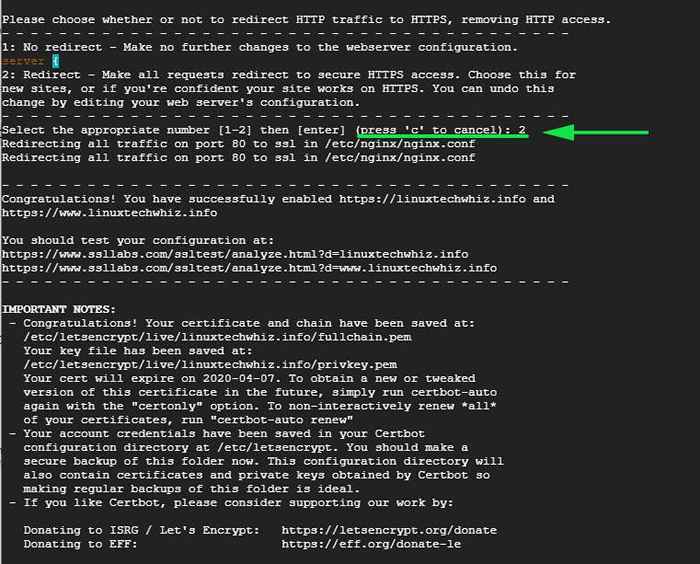

Zaszyfrowaj informacje o certyfikatach Jeśli wszystko poszło dobrze, powinieneś być w stanie zobaczyć wiadomość gratulacyjną na samym końcu.

Potwierdzenie instalacji zaszyfrowania Lets

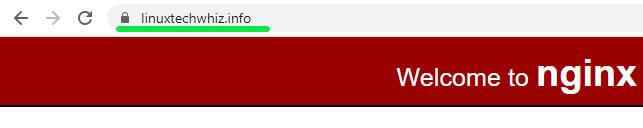

Potwierdzenie instalacji zaszyfrowania Lets Aby potwierdzić, że witryna Nginx jest zaszyfrowana, ponownie załaduj stronę internetową i obserwuj symbol kłódki na początku adresu URL. Wskazuje to, że strona jest zabezpieczona za pomocą SSL/TLS szyfrowanie.

Weryfikować pozwala zaszyfrować certyfikat

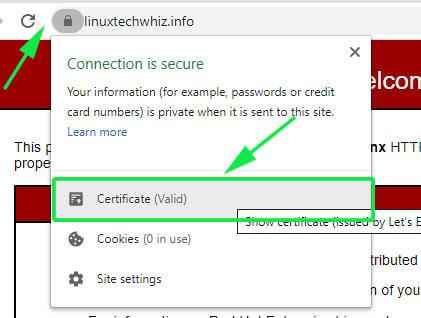

Weryfikować pozwala zaszyfrować certyfikat Aby uzyskać więcej informacji na temat certyfikatu bezpieczeństwa, kliknij symbol kłódki i wybierzCertyfikat' opcja.

Uzyskaj zaszyfrowanie informacji o certyfikatach

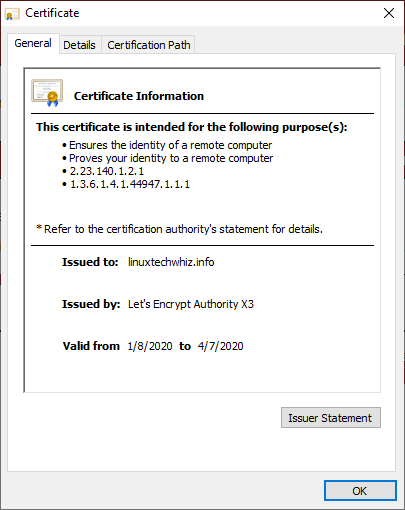

Uzyskaj zaszyfrowanie informacji o certyfikatach Więcej informacji na temat certyfikatu bezpieczeństwa zostanie wyświetlone, jak pokazano poniżej.

Zaszyfrowaj informacje o certyfikatach

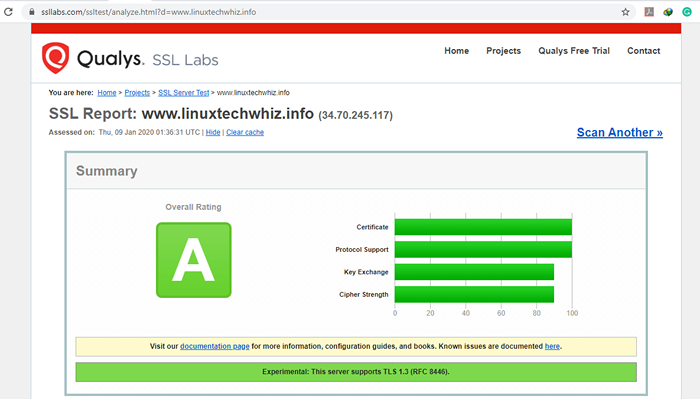

Zaszyfrowaj informacje o certyfikatach Dodatkowo, aby przetestować siłę certyfikatu bezpieczeństwa, udaj się na https: // www.ssllabs.com/ sslTest/ i znajdź dokładniejszą i dogłębną analizę statusu certyfikatu bezpieczeństwa.

Sprawdź pozwala zaszyfrować certyfikat oceny bezpieczeństwa

Sprawdź pozwala zaszyfrować certyfikat oceny bezpieczeństwa Krok 4. Odnowienie certyfikatu Let's Encrypt

Jak widzieliśmy wcześniej, certyfikat bezpieczeństwa jest ważny tylko na czas trwania 90 dni i należy je przedłużyć przed wygaśnięciem.

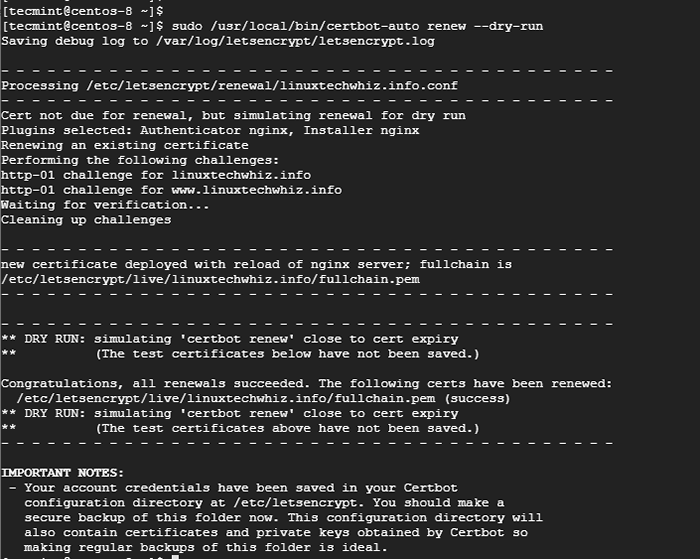

Możesz symulować lub przetestować proces odnawiania certyfikatu, uruchamiając polecenie:

$ sudo/usr/local/bin/certbot-auto odnowienie-Dry-run

Odnowij pozwala zaszyfrować certyfikat

Odnowij pozwala zaszyfrować certyfikat Wniosek

To kończy ten samouczek na temat zabezpieczenia Nginx z Zaszypujmy NA Centos 8. Zaszypujmy oferuje skuteczny i bezproblemowy sposób zabezpieczenia sieci Web.

Twoja witryna powinna być teraz w pełni zaszyfrowana. Kilka tygodni do daty wygaśnięcia certyfikatu, Eff ostrzeżnie cię pocztą elektroniczną, aby odnowić certyfikat, aby uniknąć przerwy, które mogą powstać z powodu wygasłego certyfikatu. To wszyscy faceci na dziś!

- « Yum -Cron - Automatycznie instaluj aktualizacje zabezpieczeń w Centos 7

- Jak utworzyć wolumin VDO na urządzeniu pamięci masowej na RHEL 8 »