Yum -Cron - Automatycznie instaluj aktualizacje zabezpieczeń w Centos 7

- 1995

- 594

- Ignacy Modzelewski

W świecie wschodzących i stale rozwijających się cyberprzestępstw i naruszeń, zastosowanie aktualizacji bezpieczeństwa przejdzie długą drogę do ochrony systemu przed potencjalnymi zagrożeniami. I jaka byłaby radość, gdyby zastosowanie tych aktualizacji odbywa się automatycznie bez interwencji!

Oznacza to, że mniej martwiłbyś się ręczną aktualizacją systemu i skoncentrując się na innych zadaniach administracji systemu.

Zalecane odczyt: DNF -Automatic - automatycznie instaluj aktualizacje zabezpieczeń w Centos 8

W tym samouczku nauczysz się używać Yum-Cron Aby automatycznie zainstalować i skonfigurować aktualizacje bezpieczeństwa Centos 7 system.

Więc co to jest Yum-Cron?

Yum-Cron jest moduł menogi oraz narzędzie wiersza polecenia, które pozwala użytkownikowi skonfigurować zadanie CRON dla menedżera pakietu Yum.

Krok 1: Instalowanie narzędzia Yum-Cron w Centos 7

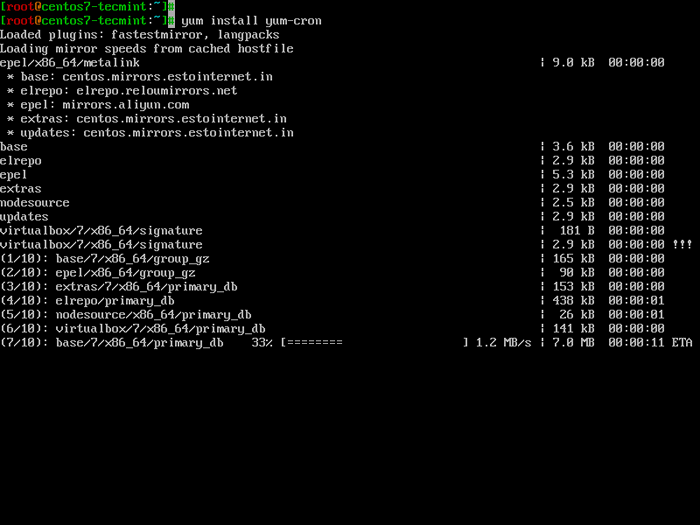

Yum-Cron pojawia się wstępnie Centos 7, Ale jeśli z jakiegokolwiek powodu nie jest obecny, możesz go zainstalować, uruchamiając polecenie.

# mniam zainstaluj Yum-Cron

Zainstaluj Yum-Cron w Centos 7

Zainstaluj Yum-Cron w Centos 7 Po zakończeniu instalacji potwierdź istnienie Yum-Cron narzędzie, uruchamiając polecenie RPM z poleceniem GREP.

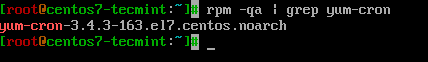

# rpm -qa | Grep Yum-Cron

Sprawdź zainstalowany Yum-Cron

Sprawdź zainstalowany Yum-Cron Krok 2: Konfigurowanie automatycznych aktualizacji bezpieczeństwa w Centos 7

Po udanej instalacji Yum-Cron narzędzie, musisz skonfigurować go w celu automatycznego pobierania aktualizacji bezpieczeństwa i aktualizacji systemu. Istnieją 2 rodzaje aktualizacji: domyślna aktualizacja, która jest inicjowana przy użyciu Aktualizacja Yum polecenie, minimalna aktualizacja i wreszcie aktualizacja bezpieczeństwa.

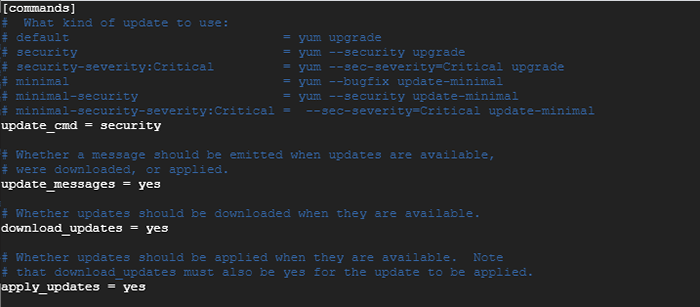

W tym przewodniku skonfigurujemy system do automatycznego odbierania aktualizacji bezpieczeństwa. Więc otwórz i edytuj Yum-Cron.conf plik znajdujący się na pokazanej ścieżce.

# vi/etc/yum/yum-cron.conf

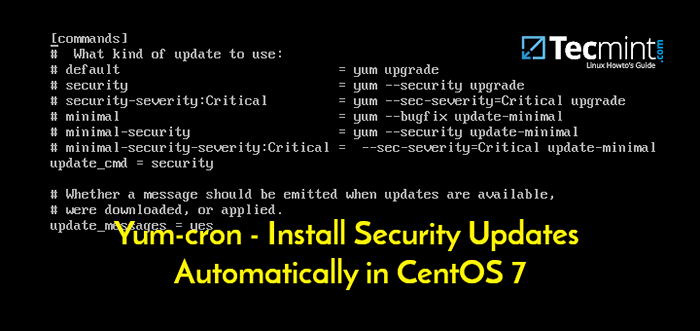

Znajdź ciąg aktualizacja_cmd. Domyślnie jest to ustawione na domyślne. Teraz edytuj i ustaw wartość na 'bezpieczeństwo'.

aktualizacja_cmd = bezpieczeństwo

Następnie zlokalizuj aktualizacja_messages parametr i upewnij się, że jego wartość jest ustawiona 'Tak'.

aktualizacja_messages = Tak

Podobnie, zrób to samo Download_updates jak również Apply_updates.

pobierz_updates = tak aplikuj_updates = tak

Twoja konfiguracja powinna wyglądać jak pokazano poniżej.

Skonfiguruj automatyczne aktualizacje bezpieczeństwa w CentOS 7

Skonfiguruj automatyczne aktualizacje bezpieczeństwa w CentOS 7 Zapisz i wyjdź z pliku konfiguracyjnego.

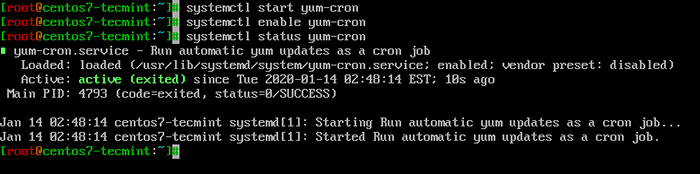

Aby zmiany wejdą w życie, zacznij i włącz Yum-Cron demon lub usługa na rozruchu, jak pokazano.

# Systemctl start yum-cron # Systemctl Włącz Yum-cron # Systemctl Status Yum-Cron

Sprawdź status usługi Yum-Cron

Sprawdź status usługi Yum-Cron Krok 3: Jak wykluczyć pakiety z aktualizacji w Yum

Czasami może być konieczne utrzymanie wersji pakietów i nie zaktualizować ich ze względu na problemy z kompatybilnością, które mogą pojawić się z innymi aplikacjami, które zależą. Czasami może to nawet obejmować samo jądro.

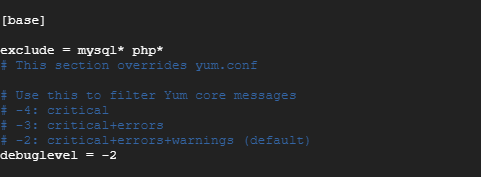

Aby to osiągnąć, wróć do Yum-Cron.conf plik konfiguracyjny. Na dole, w [baza] sekcja, dołącz wiersz z 'wykluczać' parametr i zdefiniuj pakiety, które chcesz wykluczyć z aktualizacji.

exclude = Mysql* Php* jądro*

Yum wyklucz pakiety z aktualizacji

Yum wyklucz pakiety z aktualizacji Wszystkie nazwy pakietów, które zaczynają się od Mysql I php zostanie wykluczony z automatycznych aktualizacji.

Uruchom ponownie Yum-Cron Aby wprowadzić zmiany.

# Systemctl restartuj Yum-Cron

Krok 4: Sprawdzanie dzienników Yum-Cron

Yum-Cron Dzienniki są przechowywane w /var/log/yum.dziennik plik. Aby wyświetlić aktualizowane pakiety, Uruchom polecenie CAT.

# cat/var/log/yum.Log | GREP -i zaktualizowane

Automatyczne aktualizacje systemu są kontrolowane przez zadanie CRON, które działa codziennie i jest przechowywane w /var/log/cron plik. Aby sprawdzić dzienniki dla codziennego pracy CRON.

# cat/var/log/cron | Grep -i Yum Daily

Twój Centos 7 System jest teraz w pełni skonfigurowany do automatycznych aktualizacji bezpieczeństwa i nie będziesz musiał podkreślać ręcznej aktualizacji systemu.