Jak skonfigurować VPN oparty na IPSec z StrongSwan na Centos/RHEL 8

- 3578

- 993

- Klaudia Woś

StrongSwan to open source, wieloplatformowy, nowoczesny i kompletny rozwiązanie VPN oparte na IPSec dla Linux, które zapewnia pełne obsługę Wymiana kluczy internetowych (Zarówno Ikev1 I Ikev2) w celu ustanowienia stowarzyszeń bezpieczeństwa (SA) między dwoma rówieśnikami. Jest w pełni funkcjonalny, modułowy według designu i oferuje dziesiątki wtyczek, które ulepszają podstawową funkcjonalność.

Powiązany artykuł: Jak skonfigurować VPN opartego na IPSec z StrongSwan na Debian i Ubuntu

W tym artykule dowiesz się, jak skonfigurować bramy VPN ipsec witryny IPSec Strongswan NA Centos/Rhel 8 serwery. Umożliwia to rówieśnikowi wzajemne uwierzytelnianie się za pomocą silnego klawisza wstępnego (Psk). Konfiguracja strony na miejsce oznacza, że każda brama bezpieczeństwa ma za sobą pod-net.

Środowisko testowe

Nie zapomnij użyć swoich rzeczywistych adresów IP podczas konfiguracji podczas przestrzennego przewodnika.

Site 1 Gateway

Publiczne IP: 192.168.56.7 Private IP: 10.10.1.1/24 prywatna podsieć: 10.10.1.0/24

Site 2 Gateway

Publiczne IP: 192.168.56.6 Private IP: 10.20.1.1/24 prywatna podsieć: 10.20.1.0/24

Krok 1: Włączanie przekazywania IP jądra w Centos 8

1. Zacznij od włączenia funkcji przekazywania IP jądra /etc/sysctl.conf plik konfiguracyjny na obu bramach VPN.

# vi /etc /sysctl.conf

Dodaj te wiersze w pliku.

internet.IPv4.ip_forward = 1 netto.IPv6.conf.Wszystko.przekazanie = 1 netto.IPv4.conf.Wszystko.Accept_redirects = 0 netto.IPv4.conf.Wszystko.send_redirects = 0

2. Po zapisaniu zmian w pliku uruchom następujące polecenie, aby załadować nowe parametry jądra w czasie wykonywania.

# sysctl -p

3. Następnie utwórz stałą trasę statyczną w pliku /etc/sysconfig/scripts/trasa-ETH0 na obu bramach bezpieczeństwa.

# vi/etc/sysconfig/scripts/trasa-ETH0

Dodaj następujący wiersz w pliku.

#Site 1 brama 10.20.1.0/24 przez 192.168.56.7 #Site 2 Gateway 10.10.1.0/24 przez 192.168.56.6

4. Następnie uruchom ponownie menedżera sieci, aby zastosować nowe zmiany.

# Systemctl restart NetworkManager

Krok 2: Instalowanie Strongswan w Centos 8

5. Strongswan pakiet jest dostarczany w Epel magazyn. Aby go zainstalować, musisz włączyć repozytorium EPEL, a następnie zainstalować StrongN w obu bramach bezpieczeństwa.

# DNF Zainstaluj Epel-Release # DNF Instaluj StrongSwan

6. Aby sprawdzić wersję Strongswan Zainstalowane na obu bramach, uruchom następujące polecenie.

# Wersja StrongSwan

7. Następnie zacznij Strongswan serwis i umożliwia automatycznie uruchamianie w rozruchu systemowym. Następnie sprawdź status w obu bramach bezpieczeństwa.

# SystemCtl Start StrongSwan # Systemctl Włącz StrongSwan # SystemCtl Status StrongSwan

Notatka: Najnowsza wersja Strongswan W Centos/Rehl 8 W zestawie wsparcie dla obu SWANCTL (Nowe, przenośne narzędzie wiersza poleceń wprowadzone z StrongSwan 5.2.0, używany do konfigurowania, kontrolowania i monitorowania Charon demon Ike za pomocą Vici wtyczka) i rozrusznik (Lub ipsec) Narzędzie za pomocą przestarzałej wtyczki skoku.

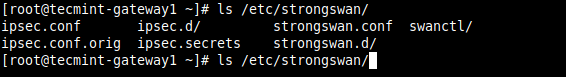

8. Głównym katalogiem konfiguracji jest /itp./Strongswan/ który zawiera pliki konfiguracyjne dla obu wtyczek:

# ls/itp./Strongswan/

Struktura konfiguracji Strongwan

Struktura konfiguracji Strongwan W tym przewodniku użyjemy narzędzia IPSec, które jest wywoływane za pomocą Strongswan polecenie i interfejs skoku. Użyjemy więc następujących plików konfiguracyjnych:

- /itp./Strongs./ipsec.conf - plik konfiguracyjny dla podsystemu IPSec Strongan IPSec.

- /itp./Strongs./ipsec.tajniki - plik tajemnic.

Krok 3: Konfigurowanie bram bezpieczeństwa

9. W tym kroku musisz skonfigurować profile połączeń na każdej bramie bezpieczeństwa dla każdej witryny za pomocą /itp./Strongs./ipsec.conf Plik konfiguracyjny Strongwan.

Konfigurowanie profilu połączenia witryny 1

# CP/etc/StrongsWan/Ipsec.conf/etc/sightsWan/ipsec.conf.orig # vi/etc/StrongSwan/ipsec.conf

Skopiuj i wklej następującą konfigurację w pliku.

konfiguracja konfiguracji CharondeBug = "all" unikalneds = Tak Conn Ateway1-to-Gateway2 Type = Tunnel Auto = Start KeyExchange = IKEV2 Authby = Secret Left = 192.168.56.7 LeftSubnet = 10.10.1.1/24 prawe = 192.168.56.6 Rightubnet = 10.20.1.1/24 IKE = AES256-SHA1-MODP1024! ESP = AES256-SHA1! agresywne = brak keyingTries =%na zawsze Ikelifere = 28800S LifeTime = 3600S dpddelay = 30s dpdTimeout = 120S dpdaction = restart

Konfigurowanie profilu połączenia witryny 2

# CP/etc/StrongsWan/Ipsec.conf/etc/sightsWan/ipsec.conf.orig # vi/etc/StrongSwan/ipsec.conf

Skopiuj i wklej następującą konfigurację w pliku:

konfiguracja konfiguracji CharondeBug = "all" unikalneds = Tak conn 2gateway-to-gateway1 typ = tunel auto = start keyexchange = ikev2 Authby = Secret Left = 192.168.56.6 LeftSubnet = 10.20.1.1/24 prawe = 192.168.56.7 Rightubnet = 10.10.1.1/24 IKE = AES256-SHA1-MODP1024! ESP = AES256-SHA1! agresywne = brak keyingTries =%na zawsze Ikelifere = 28800S LifeTime = 3600S dpddelay = 30s dpdTimeout = 120S dpdaction = restart

Krótko opiszmy każdy z powyższych parametrów konfiguracji:

- Konfiguracja konfiguracji - definiuje ogólne informacje konfiguracyjne dla IPSec, które dotyczą wszystkich połączeń.

- Charondebug - Określa, ile należy zarejestrować wyniki debugowania Charona.

- unikalneds - określa, czy konkretny identyfikator uczestnika powinien być unikalny.

- Con Gateway1-to-Gateway2 - używane do ustawienia nazwy połączenia.

- typ - definiuje typ połączenia.

- Automatyczny - Służy do zadeklarowania, jak obsługiwać połączenie, gdy ipsec zostanie uruchomiony lub wznowiony.

- KeyExchange - deklaruje wersję protokołu IKE do użycia.

- Authby - Określa, w jaki sposób rówieśnicy powinni się uwierzytelniać.

- lewy - deklaruje adres IP interfejsu publicznego lewego uczestnika.

- leftsubnet - deklaruje prywatną podsieć za lewym uczestnikiem.

- Prawidłowy - deklaruje adres IP odpowiedniego interfejsu sieci publicznej.

- Prawoubnet - deklaruje prywatną podsieć za lewym uczestnikiem.

- Ike - Służy do deklarowania listy algorytmów szyfrowania/uwierzytelniania IKE/ISAKMP. Zauważ, że może to być lista oddzielona od przecinka.

- esp - Określa listę algorytmów szyfrowania/uwierzytelniania, które mają być używane do połączenia.

- agresywny - deklaruje, czy użyć trybu agresywnego czy głównego.

- KeyingTries - deklaruje liczbę prób, które należy podjąć w celu negocjowania połączenia.

- IkelifeTime - Określa, jak długo powinien przetrwać kanał połączenia przed renegocjowaniem.

- dożywotni - Określa, jak długo powinien trwać konkretny przypadek połączenia, od udanych negocjacji po wygaśnięcie.

- DPDDELAY - deklaruje interwał czasowy, z którymi komunikaty R_U_There/wymiany informacyjne są wysyłane do rówieśnika.

- DPDTimeout - używane do zadeklarowania przedziału limitu czasu, po czym wszystkie połączenia z rówieśnikiem są usuwane w przypadku bezczynności.

- dpdaction - Określa, jak korzystać z protokołu Dead Peer Detection (DPD) do zarządzania połączeniem.

Można znaleźć opis wszystkich parametrów konfiguracyjnych dla podsystemu IPSec Strongan IPSec, czytając ipsec.conf Strona Man.

# Man Ipsec.conf

Krok 4: Konfigurowanie PSK do uwierzytelnienia peer-to-peer

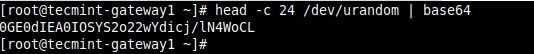

10. Następnie musisz wygenerować silny PSK, który będzie używany przez rówieśników do uwierzytelnienia w następujący sposób.

# Head -C 24 /dev /Urandom | Base64

Wygeneruj klawisz PSK

Wygeneruj klawisz PSK 11. Dodaj PSK w /itp./Strongs./ipsec.conf Plik na obu bramach bezpieczeństwa.

# VI/etc/StrongsWan/ipsec.tajniki

Wprowadź następujący wiersz w pliku.

#Site 1 brama 192.168.56.7 192.168.56.6: PSK "0GE0DIEA0IOSYS2O22WYDICJ/LN4WOCL" #SITE 1 GATEWAY 192.168.56.6 192.168.56.7: PSK "0GE0DIEA0IOSYS2O22WYDICJ/LN4WOCL"

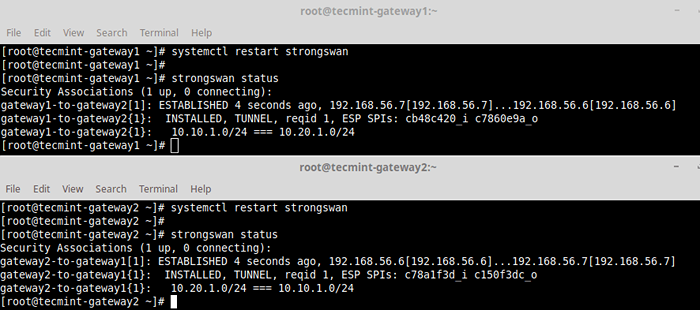

12. Następnie rozpocznij Strongsan obsługa i sprawdź status połączeń.

# SystemCtl restart StrongSwan # Status Strongan

Sprawdź połączenia Strongang

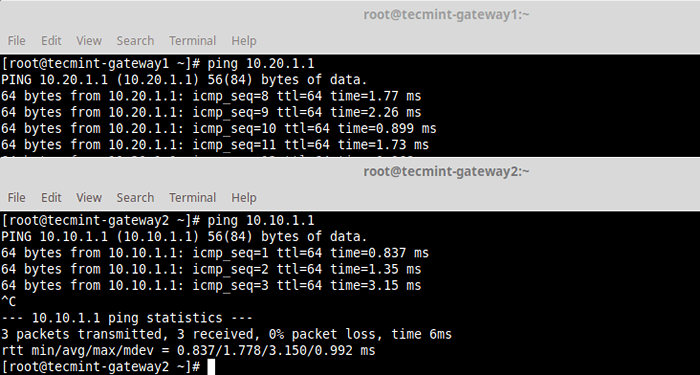

Sprawdź połączenia Strongang 13. Przetestuj, czy możesz uzyskać dostęp do prywatnych pod-sieci.

# ping 10.20.1.1 # ping 10.10.1.1

Bramy bezpieczeństwa ping

Bramy bezpieczeństwa ping 14. Wreszcie, aby dowiedzieć się więcej Strongswan Polecenia do ręcznego podnoszenia/opuszczenia połączeń i nie tylko, zobacz stronę pomocy StrongSwan.

# StrongSwan -Help

To wszystko na teraz! Aby podzielić się z nami swoimi przemyśleniami lub zadawać pytania, skontaktuj się z nami za pośrednictwem poniższego formularza opinii. Aby dowiedzieć się więcej o nowym narzędzia SwancTL i nowej bardziej elastycznej strukturze konfiguracji, zobacz dokumentację użytkownika Strongan.