Jak skonfigurować Bezpieczeństwo ModSecurity z Apache na Debian/Ubuntu

- 4275

- 178

- Tacjana Karpiński

Apache Serwer WWW jest wysoce konfigurowalny i można go skonfigurować na wiele sposobów, aby odpowiadać Twoim potrzebom. Istnieje wiele modułów stron trzecich, których można użyć do skonfigurowania Apache w preferencji.

ModSecurity jest otwartym źródłem WAF (Firewall aplikacji internetowej) To jest pochodzące z serwera Apache. Początkowo był to tylko moduł Apache, ale w ciągu roku rozwinął. Jest teraz obsługiwany przez Nginx i nawet IIS.

ModSecurity Sprawdza przychodzące wnioski do serwera internetowego pod względem wcześniej określonego zestawu zasad. Zazwyczaj zapewnia zestaw reguł znanych jako Crs (Zestaw reguł podstawowych), które chronią witrynę przed szeregiem ataków aplikacji internetowych, takich jak zastrzyk SQL, XSS i porwanie sesji wśród innych exploitów.

[Możesz także polubił: 5 narzędzi do skanowania serwera Linux dla złośliwego oprogramowania i rootkits]

ModSecurity Application Firewall stanowi integralną część PCI DSS Zgodność w miejscach ekranowania przed atakami zewnętrznymi. Gdy moduł jest włączony, uruchamia błąd „403 Zakazany”, który po prostu implikuje, że masz niewystarczające uprawnienia do dostępu do zasobów na serwerze WebServer.

W tym przewodniku pokażemy, jak skonfigurować i skonfigurować ModSecurity pracować z Apache NA Debian I Ubuntu Linux.

Krok 1: Zainstaluj bezpieczeństwo modSecurity na Ubuntu

Pierwszym krokiem jest zainstalowanie ModSecurity. Po pierwsze, odświeżamy listy pakietów w następujący sposób:

Aktualizacja $ sudo apt

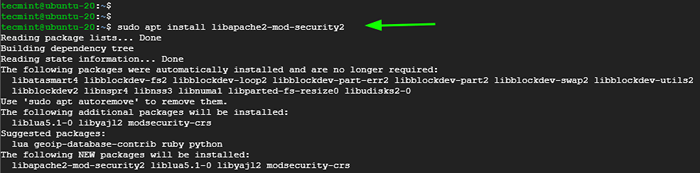

Następnie zainstaluj ModSecurity pakiet obok innych zależności i bibliotek.

$ sudo apt Zainstaluj libapache2-mod-security2

Zainstaluj bezpieczeństwo modsecurity na Ubuntu

Zainstaluj bezpieczeństwo modsecurity na Ubuntu Następnie włącz moduł.

$ sudo a2enMod Security2

Następnie uruchom ponownie serwer sieci Apache, aby zastosować zmiany.

$ sudo systemctl restart apache2

W tym momencie, ModSecurity jest pomyślnie zainstalowany. Skonfigurujmy to teraz.

Krok 2: Skonfiguruj Bezpieczeństwo ModSecurity w Ubuntu

Domyślnie, ModSecurity jest skonfigurowany tylko do wykrywania i rejestrowania podejrzanej aktywności. Musimy zrobić dodatkowy krok i skonfigurować go, aby nie tylko wykrywać, ale także blokować podejrzaną aktywność.

Kopiuj, domyślnie ModSecurity plik konfiguracyjny - ModSecurity.Conf-zalecane - do nowego pliku, zgodnie z poniższym poleceniem.

$ sudo cp/etc/modSecurity/ModSecurity.Conf-zalecane/etc/modSecurity/ModSecurity.conf

Za pomocą preferowanego edytora tekstu otwórz plik

$ sudo nano/etc/modSecurity/ModSecurity.conf

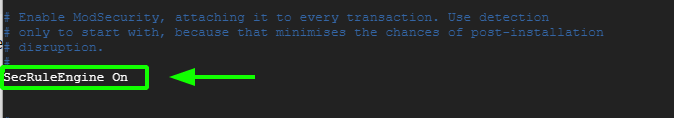

Znajdź linię:

Wykrywanie seklulenginii

Ustaw to na:

Seculeengine on

Skonfiguruj ModSecurity na Ubuntu

Skonfiguruj ModSecurity na Ubuntu Zapisz zmiany i wyjdź z pliku.

Zastosować zmiany w Apache, Uruchom ponownie serwer.

$ sudo systemctl restart apache2

Krok 3: Pobierz OWASP Modsecurity Core RuleTet

Następnym krokiem jest pobranie najnowszego zestawu reguł OWASP Modsecurity Bezpieczeństwo (CRS) ze strony Github.

Klonuj repozytorium OWASP GIT, jak pokazano.

$ git clone https: // github.com/koreleset/koreleset.git

Przejdź do katalogu.

$ CD CORERULESET/

Pamiętaj, aby przenieść CRS-SETUP.conf.przykład plik do katalogu Bezpieczeństwa Modsec i zmień nazwę jako CRS-SETUP.conf.

$ sudo mv crs-zestaw.conf.Przykład/etc/modSecurity/CRS-zestaw.conf

Ponadto przenieś zasady katalog do ModSecurity katalog również.

$ sudo mv reguły//etc/modSecurity/

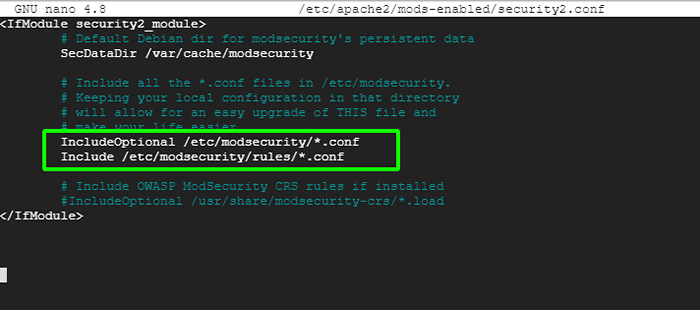

Następnie edytuj bezpieczeństwo2.conf plik.

$ sudo nano/etc/apache2/mods-obsługuje/bezpieczeństwo2.conf

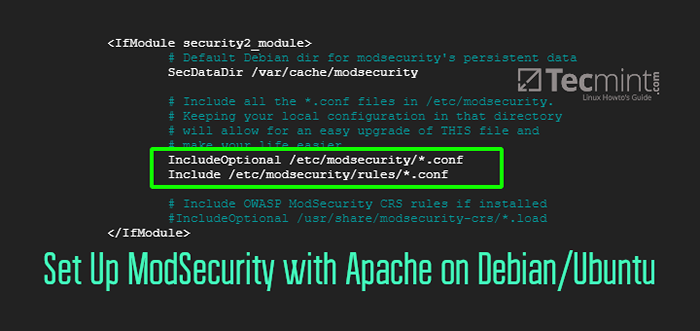

Upewnij się, że zawiera następujące wiersze.

Obejmują onePtional/etc/modSecurity/*.Conf obejmują/etc/modSecurity/Reguls/*.conf

Skonfiguruj reguły bezpieczeństwa modSecurity na Ubuntu

Skonfiguruj reguły bezpieczeństwa modSecurity na Ubuntu Następnie uruchom ponownie Apache za zmiany, które się utrzymują.

$ sudo systemctl restart apache2

Przetestujmy teraz naszą konfigurację Bezpieczeństwa ModSecurity.

Krok 4: Testowanie konfiguracji bezpieczeństwa modSecurity na Ubuntu

Na koniec musimy to przetestować ModSecurity może wykryć i blokować podejrzany ruch HTTP. Aby to osiągnąć, musimy edytować domyślny wirtualny plik hosta.

$ sudo nano/etc/apache2/witryny-dostępne/000-default.conf

Następnie utworzymy regułę blokowania, która zablokuje dostęp do określonego adresu URL, gdy będzie dostępny przez przeglądarkę internetową.

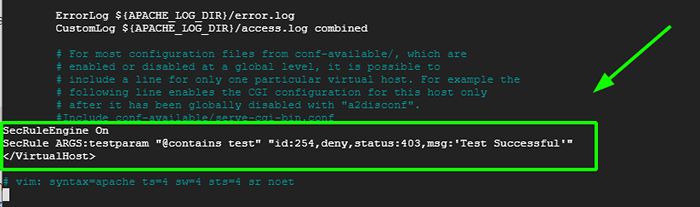

Dołącz te linie na końcu przed 'Virtualhost„Zamknięcie tagu.

Secruleengine on Secrule Args: TestParam „@Contains Test” „Id: 254, odmowa, Status: 403, MSG:„ Test Success ”"

Zapraszam do ustawieniaID' I 'MSG„Tagi do wszelkich pożądanych wartości.

Test ModSecurity na Ubuntu

Test ModSecurity na Ubuntu Następnie uruchom ponownie Apache WebServer w celu zastosowania zmian wprowadzonych do wirtualnego pliku konfiguracyjnego hosta.

$ sudo systemctl restart apache2

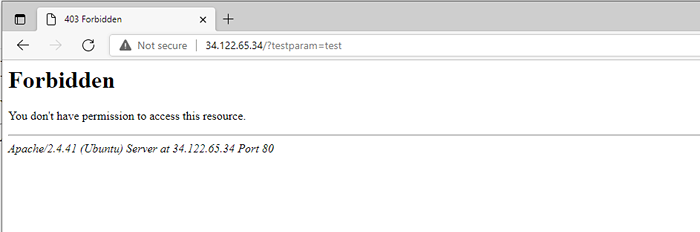

W swojej przeglądarce internetowej spróbuj odwiedzić wyświetlany adres URL ?testParam = test na końcu.

http: // server-ip/?testParam = test

Dostajesz „403 zabroniony błąd” wskazując, że zostałeś zablokowany dostęp do zasobu.

ModSecurity 403 Zakazany błąd

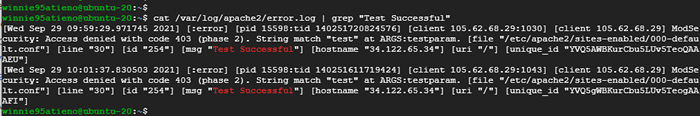

ModSecurity 403 Zakazany błąd Możesz dalej potwierdzić, że klient został zablokowany, sprawdzając dzienniki błędów w następujący sposób.

$ cat/var/log/apache2/błąd.Log | Grep „Test Sced”

Sprawdź dzienniki Apache

Sprawdź dzienniki Apache [Może się również spodobać: Jak zainstalować ModSecurity dla Nginx na Debian/Ubuntu]

To jest potwierdzenie, że pomyślnie skonfigurowaliśmy ModSecurity wykryć i zablokować niechciany ruch. W tym przewodniku przeprowadziliśmy cię przez proces konfigurowania ModSecurity z Apache NA Debian/Ubuntu systemy.