Wstęp

- 1084

- 316

- Pani Janina Cieśla

Steganografia to sztuka ukrywania wiadomości w innych wiadomościach lub danych. Najczęściej widzimy to wykorzystane ze zdjęciami. To prawdopodobnie szyfrowanie w najlepszym wydaniu.

Głównie dlatego, że nie wygląda to jak zwykle zniekształcony tekst, do którego jesteśmy przyzwyczajeni z szyfrowaniem. Zmiany dokonane przez steganografię są tak niewielkie, że ludzkie oko nie może ich dostrzec. Nawet wyszkoleni kryptografowie mogą mieć zakodowaną wiadomość na zdjęciu i nie być jej świadomym. Jest w tym bardzo głęboka nauka. Zwykle odbywa się to poprzez odwracanie parytetów na poziomie binarnym. Chociaż wspaniale jest się uczyć, jak to działa, czasami może to być bardzo żmudna praca. Na szczęście dla nas jest narzędzie, które zabierze większość pracy chrząknięcia.

Zastrzeżenia prawne

Zanim zaczniemy, powinienem powiedzieć, że nie akceptuję wiedzy wykorzystywanej w tym artykule dla czegoś innego niż ukrywanie informacji prawnych. Celem tego jest zilustrowanie, jak zapewnić bezpieczeństwo tajemnic. Powinienem również zwrócić uwagę na zbadanie przepisów dotyczących szyfrowania i jego eksportu przed użyciem tego narzędzia. Bez względu na to, jak według ciebie jest wolny, możesz być zszokowany, aby dowiedzieć się, jak duszne są niektóre prawa dotyczące szyfrowania.

Instalacja

Stegui to graficzny front dla programu znany jako Steghide. Stegui jest dostępny do pobrania jako pakiet RPM i źródło Tarball. Można założyć, że źródło bezbłędnie skompiluje się na Debian An Ubuntu, ponieważ nie podano pakietu DEB. Ale próbując skompilować ze źródła z Debian Sid i Backtrack 5, znalazłem się w powszechnie znanym jako „piekło zależności”. Aby zaoszczędzić sobie problemy i czas, po prostu pobierz pakiet RPM. Stąd możesz po prostu wydać

Alien -d Stegui.RPM

Aby wyprodukować pakiet Debian, który instaluje znacznie łatwiejszy. Stamtąd

dpkg -i stegui.Deb

powinien zainstalować bez problemów.

Stosowanie

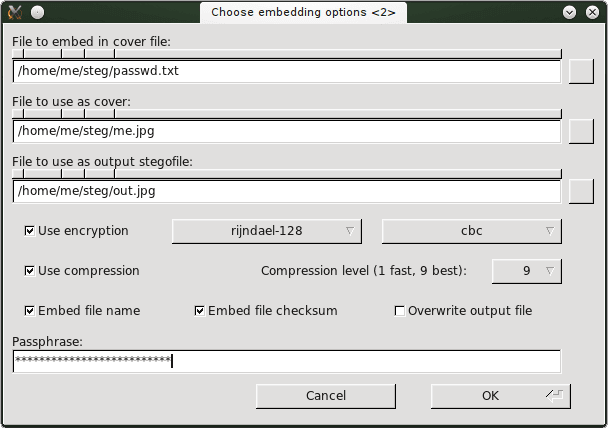

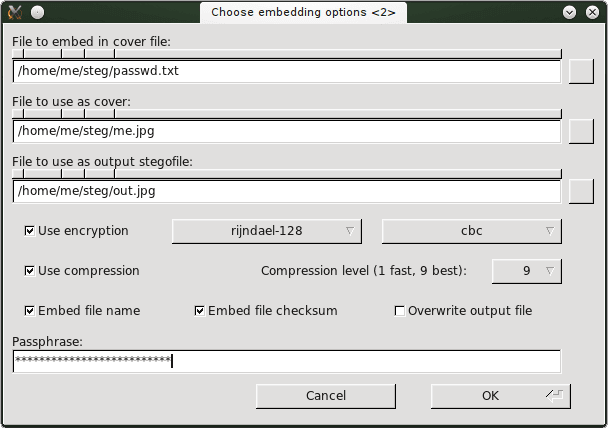

Po uruchomieniu GUI jest bardzo proste do zrozumienia. Z zakładki pliku wybierz „Otwórz plik”, aby wybrać plik JPG do użycia. Podczas gdy każde JPG zrobi to, bardzo duże wiadomości będą wymagały bardzo dużych zdjęć, aby je ukryć bez zmiany obrazów na oko. Teraz, gdy masz JPG, przejdź do zakładki Actions i wybierz „Embise”. Stąd pojawi się pudełko z kilkoma wymaganiami i opcjami do wypełnienia. W tym przykładzie wprowadziłem ścieżkę na moim komputerze dla pliku tekstowego o nazwie Passwd.txt w „pliku do osadzenia pliku okładki”. To byłby tajny tekst, który chcemy ukryć, gdy przechodzi wzdłuż Internetu. Następnie jest linia „plik do użycia jako okładka”. To jest po prostu ścieżka do obrazu, które chcemy ukryć passwd.TXT w środku. Musimy również wybrać „Plik do użycia jako wyjściowy stegofile”. Możemy to wymienić wszystko, o ile uwzględniamy .Rozszerzenie pliku JPG. Tutaj po prostu wybrałem.jpg.

Zostawimy wszystkie pola wyboru, ponieważ domyślnie się tutaj. Chciałbym jednak wyjaśnić, do czego są niektóre z nich. Skrzynia szyfrowania tutaj jest dość interesujące. Istnieje kilka przyzwoitych szyfrujących szyfrujących szyfrujących tutaj w menu rozwijanym. Niektórzy, o których słyszałeś, jak Rijndael Cipher, Blowfish, DES i Triple-des. Chociaż żaden z nich nie jest niezniszczalny, nie są też dokładnie dla dzieci.

Następnie jest pole wyboru do kompresji. Możesz pomyśleć, że przynosi to do zamierzonego. Po zbyt dużej kompresji może wpłynąć na jakość obrazu, być może rozdawanie, że plik został zmieniony. Chociaż to prawda, co byś pomyślał, gdybyś znalazł .jpg, że 17 MB? Mam nadzieję, że wiedziałbyś, że coś jest nie tak. Chociaż jest to ekstremalne, ilustruje mój punkt widzenia. Kompresja służy do wypakowania rozmiaru pliku z powrotem do oryginału.

Inne pola wyboru powinny być oczywiste. Spójrzmy na frazę przełęczową na dole tutaj. Właśnie tego odbiorca tego przesłania użyje, aby go otworzyć. Nie trzeba dodawać, że normalne reguły powinny zastosować tutaj, jak w przypadku zwykłych haseł. Nic w słowniku, używaj górnej i dolnej obudowy wraz z niektórymi znakami specjalnymi. Możesz zobaczyć z gwiazdek na zdjęciu tutaj, mam sporo znaków w tym hasłach. Nie mogę wystarczająco podkreślić, że ważna jest dobra fraza podańska. To właśnie odblokowuje twoje szyfrowanie i ponownie czyni tekst. Bez tego twoje szyfrowanie byłoby bezcelowe przeciwko atakowi brutalnej siły.

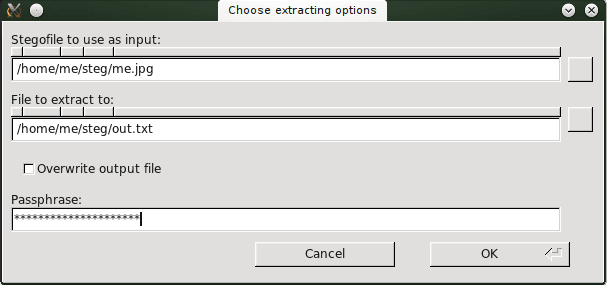

Teraz nadszedł czas, aby nasz odbiorca otworzył ten plik. Po otwarciu tego JPG w stegui po prostu przechodzą na kartę akcji i wybierają „Wyodrębnij”. Wygląda na to, że kolejne wyskakujące pole wprowadza niezbędne pliki. Plik wejściowy u góry będzie po prostu JPG, który wysłaliśmy. Plik wyjściowy będzie nowym plikami, który możemy wymienić wszystko. Tutaj właśnie zrobiłem to o nazwie plik wywołany.tekst. Teraz, gdy mamy nasze informacje w pliku tekstowym, możemy łatwo otworzyć je do wyświetlania.

# Cat Out.hasło txt

Biały szum

Podczas studiowania kryminalistyki komputerowej steganografia wiele przyszła w mojej klasie. Mój profesor miał wiele doświadczenia rozszyfrowania obrazów, gdy jest zatrudniony w amerykańskim FBI i Bezpieczeństwie Wewnętrznym. Pewnego dnia zapytałem go: „Skąd wiesz na pewno, na co patrzysz?„Jego odpowiedź mnie uświadomiła:„ Nie, dopóki nie będzie wzór.„Więc przyszło mi do głowy, że prawdopodobnie można uzyskać bezpieczeństwo, wytwarzając dużo białego szumu. Biały szum ma wiele definicji. Zwłaszcza jeśli chodzi o bezpieczeństwo. Jeśli ktoś podejrzewał, że ich dom został wkurzony. Możesz spędzić godziny na wysadzaniu irytującej muzyki w nadziei, że pomylisz lub nudzisz, aby spać każdego, kto słucha. W takim przypadku wysyłanie dużego ruchu niezmienionych zdjęć przed i po naszym zakodowanym tekście. Może to dać złudzenie, że zmieniona JPG jest fałszywie pozytywna, ponieważ ostatnie 24 wysłane były czyste.

Wykrycie

StegDetect to program wiersza poleceń do wykrywania staganografii w JPGS. Jest to również wykonane przez tych samych ludzi, którzy przynieśli ci Steghide i Stegui. Stegdetech szuka algorytmów używanych przez inne programy steganograficzne, takie jak Outguess, JSTEG, JPHIDE, CAMOFLAGE, appendx i niewidzialne tajemnice. Oferuje także podprogram o nazwie Stegbreak, który wykorzysta brutalną siłę do znalezienia steganografii stworzonej przez programy, o których właśnie wspomniałem. Jedyne, co StegDetect nie jest dobre, to znaleźć rzeczy stworzone przez Steghide! Nie było opcji przeszukiwania algorytmów IT. Zrobiłem szansę na przeszukanie JPG, które zrobiliśmy z ustawionymi parametrami, aby uruchomić wszystkie możliwe testy na nim i nic nie wymyśliłem.

# stegdetect -t jopifa out.JPG OUT.JPG: Negatywne

Wygląda na to, że nie ma gotowego oprogramowania typu open source do znalezienia steganografii wykonanej przez Steghide. Przynajmniej nie bez tysięcy dolarów za zastrzeżone oprogramowanie kryminalistyczne. Na razie tanio rozszyfrowania wiadomości dokonanych przez Steghide lub Stegui będą musiały zostać zrobione w staromodny sposób. Z wieloma i zerami.

Wniosek

Jest to prawdopodobnie tak proste, jak steganografia. Ten program jest imponujący, ponieważ wymagał czegoś, co kiedyś było wykonane tylko w binarie i obniżyło go do punktu i kliknięcia. Niektórzy mogą zobaczyć to, że jest to sztuka, jaka jest steganografia. Ale w awarii potrzebujesz narzędzia, które porusza się szybko! Prawdopodobnie nawet najlepszy programista nie może poruszać się tak szybko, jak ten interfejs GUI. Uzbrojony w szyfrowanie prędkości, ukrycia i broni, ten program open source jest potężnym przeciwnikiem. Pokaż swoje wsparcie dla zespołów Steghide i Stegui, które umożliwiły to narzędzie.

Powiązane samouczki Linux:

- Konfigurowanie ZFS na Ubuntu 20.04

- Jak poprawnie grep do tekstu w skryptach bash

- Podstawy matematyki komputerowej: binarny, dziesiętny, sześciokadcica, ośmiorot

- Jak skonfigurować RAID1 na Linux

- Hung Linux System? Jak uciec do wiersza poleceń i…

- Rzeczy do zainstalowania na Ubuntu 20.04

- Jak zeskrobać strony internetowe z wiersza poleceń za pomocą HTMLQ

- Mint 20: Lepsze niż Ubuntu i Microsoft Windows?

- Zagnieżdżone pętle w skryptach Bash

- Jak wydrukować drzewo katalogu za pomocą Linux