Wstęp

- 2373

- 363

- Tomasz Szatkowski

Od wielu lat ludzie chcieli chronić swoje prawo do prywatności. W miarę zmiany technologii wydaje się, że prywatność ewoluuje coraz bardziej. I2P jest protokołem używanym do zaszyfrowanej multi-proxy w Internecie. Chociaż brzmi to prosto, tak naprawdę jest dużo pracy z I2P, aby to osiągnąć. W przeciwieństwie do niektórych wielopokoletów, I2P pozwoli ci za pośrednictwem o wiele więcej aplikacji niż tylko przeglądanie internetowe, co czyni go bardzo solidnym protokołem.

I2P jest dostępny dla wszystkich platform, a nie tylko Linux. W tym przykładzie użyłem Debiana Sid do przeprowadzenia instalacji. Z wyjątkiem „apt-get”, instrukcje te powinny działać dobrze z dowolnym rozkładem Linuksa. Ale jeśli doświadczasz problemów, proszę o dokumentację dla swojego dystrybucji.

Zastrzeżenia prawne

Jak wyjaśniam to, aby pomóc ci zachować prywatność, w tłumie zawsze będzie kilka złych jabłek. Nie akceptuję tego użycia tego artykułu do niczego nielegalnego. Nawet jeśli nie przekazujesz nielegalnych informacji na temat I2P, sprawdź przepisy dotyczące szyfrowania swojego kraju i eksporcie przed rozpoczęciem.

Problem z Tor

Prawdopodobnie widziałby I2p jako przesadę, nie znając upadków swojego poprzednika. Tor był kiedyś wspaniałym wieloproxią używanym do ukrywania adresów IP i odbijania serwerów na całym świecie. Pewnego razu większość rządów zaufała do silnej anonimowości. Wszystko to wydawało się zmieniać po opublikowaniu artykułu w 2600 hakerach Quartley. Jeden autor ujawnił, w jaki sposób stać się węzłem wyjściowym dla TOR, pozwolił na przejście przez cały ruch całego ruchu w sieci TOR. Zostanie węzłem wyjściowym był taki sam jak wykonywanie ataku człowieka. Wszystko, co trzeba było zrobić, to otworzyć sniffer pakietu i zobaczyć, jak cały ruch przechodzący jest szyfrowany. Tor jest nadal używany przez osoby próbujące chronić swoją prywatność. Ale jednocześnie stał się placem zabaw dla hakerów i rządów monitorujących to, co uważają za podejrzane. I2P zabezpieczył ten problem, jednocześnie dodając więcej funkcjonalności.

Jak to działa

I2P używa szyfrowania pakietowego nad wieloproxią jak Tor. Pakiety są odbijane na całym świecie, a każdy używa I2P. Jednak pakiety są szyfrowane Elgamal i AES szyfrowania. Korzystanie z szyfrowania w pakiecie takim pozwala pakietowi odszyfrować tylko następny przeskok, gdy przechodzi przez różne węzły na swojej ścieżce. I2p to end-to-end szyfrowanie. Nic inaczej jest odszyfrowany na jego ścieżce, w tym nadawcy i odbiorcy. Po wejściu do sieci adresów IP sieciowych nie są nawet używane. Twój węzeł jest przypisany adresu zniekształconego tekstu do użycia jako identyfikatora. I2p to także zdecentralizowana sieć. Każdy klient jest również serwerem w sieci. To nie pozwala na żaden punkt porażki i większą anonimowość. Istnieje mnóstwo dokumentów w panelu sterowania I2P, wyjaśniając to bardziej szczegółowo. Na razie powinno to dać dobry przegląd, jak działa I2P.

Poza surfowaniem w sieci

Istnieje wiele aplikacji do protokołu I2P. I2p służy do tunelu, tak jak SSH. Z tego powodu możesz z tym zrobić wiele rzeczy. Możesz go użyć do tunelu SMTP i POP3 do anonimowego e -maila. Możesz go użyć dla klientów czatu i P2P. Najciekawsze było anonimowe hosting. I2P pozwala na hosting tego, co jest określane jako eepsite. Podczas gdy niektóre z nich są indeksowane przez Google, nikt nie może połączyć się z witryną bez użycia I2P. Blokowanie się przed robotami i pająkami może pozwolić na hosting kompletnej witryny Darknet. Nikt nie wiedziałby, że Twoja strona istnieje oprócz ciebie i osób, które powiesz swoją domenę. To wszystko, czego inne wielozadaniowe nie mogą lub nie pozwalają.

Instalacja

Zanim zaczniesz, powinieneś upewnić się, że masz Java 1.5 lub więcej zainstalowanych. Jeśli nie, zainstaluj go teraz.

# apt-get instaluj sun-java6-jre

Niezależnie od tego, czy Debian czy Ubuntu, repozytorium tego pakietu są takie same. Dodaj następujące źródła repozytorium linii.

# Rzeczywiste repozytorium I2P na Debian, mimo że jego Ubuntu Deb http: // pPA.wyrzutnia.net/i2p-maintainers/i2p/Ubuntu Natty Main Deb-src http: // pPA.wyrzutnia.net/I2P-Maintainers/I2p/Ubuntu Natty Main

Teraz aktualizujemy nasze pakiety i ponownie używamy apt-get do instalacji i2p.

# apt-get aktualizacja # apt-get instaluj i2p

Teraz, gdy pakiet jest zainstalowany, wciąż mamy jeszcze jedną rzecz. Domyślnie I2P działa na porcie 20 000. Jeśli używasz zapory NAT, musisz otworzyć ten port w ustawieniach routera. W zależności od tego, w jaki sposób iPtables jest skonfigurowany w systemie operacyjnym, może być konieczne pozwolenie na otwarcie portu. Oto kilka poleceń iptables, które umożliwią ruch z TCP i UDP na tym porcie.

iptables -i wejście 1 -i wlan0 -p tcp - -tcp -flags syn, rst, ack syn - -dport 20000 -m contrack --ctState new -j akceptuj iptables -i wejście 1 -i WLAN0 -p UDP - -dport 20000 -m Contrack --ctState NOWY -j Zaakceptuj

Jak widać tutaj, określam WLAN0 jako interfejs, aby zastosować tę zasadę. Może być konieczne dostarczenie innego interfejsu lub usunięcie tego i -i, aby mieć zastosowanie do wszystkich interfejsów. Pokażę ci później, jak zmienić port I2P. Na razie musimy najpierw go działać.

Ostatnią rzeczą, którą musimy zrobić, jest uruchomienie naszego routera I2P. Tego będziemy używać za każdym razem, aby zacząć i zatrzymać I2P na naszym komputerze.

$ sh/usr/bin/i2prouter rozpoczynając usługę I2P… czekam na usługę I2P… Uruchomienie: PID: 26163

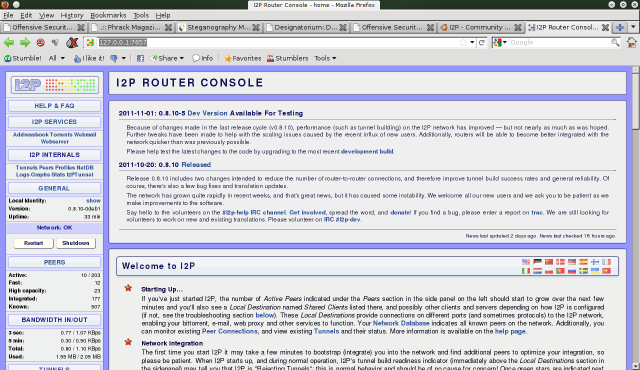

Ponieważ I2p jest zdecentralizowany, będziesz potrzebować kilku minut na zebranie rówieśników. Podczas korzystania z KDE, Konqueror pojawi się wkrótce, wyświetlając konsolę routetu I2P. Jeśli nie, możesz przejść do http: // 127.0.0.1: 7657/ w przeglądarce po kilku sekundach. Powinieneś zobaczyć coś takiego jak obraz poniżej.

Na lewym panelu znajduje się sekcja oznaczona rówieśnicy. Konsola I2P sugeruje posiadanie co najmniej dziesięciu rówieśników przed próbą rozpoczęcia. Jednak w zależności od tego, ile prędkości przesyłają ci rówieśnicy, może to nie wystarczyć, aby połączyć się ze stroną internetową. Odkryłem, że cztery do sześćdziesięciu rówieśników to zwykle dobre miejsce na rozpoczęcie. To może być punkt, w którym chcesz zrobić filiżankę kawy, ponieważ część może potrwać trochę czasu.

Podczas pierwszego rozpoczęcia konsola będzie testować sieć. Konsola pokaże to na lewym panelu pod Sieć. Za kilka sekund albo należy powiedzieć OK Lub Zapory ogniowe. Zapory oznacza, że I2P nie przechodzi przez twoją zaporę. W sekcji tuneli powinieneś zobaczyć albo Akceptacja Lub Odrzucanie tuneli. Są one oczywiste. Konsola I2P stwierdza, że oba z nich mogą pokazać fałszywe pozytywne pozycje dla zerwanych połączeń. Ale jeśli wystąpisz jakiekolwiek problemy, jest to dobre miejsce na rozpoczęcie.

Możesz także kliknąć/Out BandWidth, aby skonfigurować prędkość przesyłania i pobierania, które chcesz obsłużyć. Pamiętaj, że to nie tylko wpływa na ciebie, ale na całą sieć. Kiedy ludzie nie przesyłają całej sieci, może spowolnić do pełzania. Możesz także ustawić, na którym porcie i2p działał w tej sekcji. Korzystanie z domyślnego może pomóc atakującemu w odkryciu tego, co uruchomisz, jeśli ten protokół stanie się bezbronny.

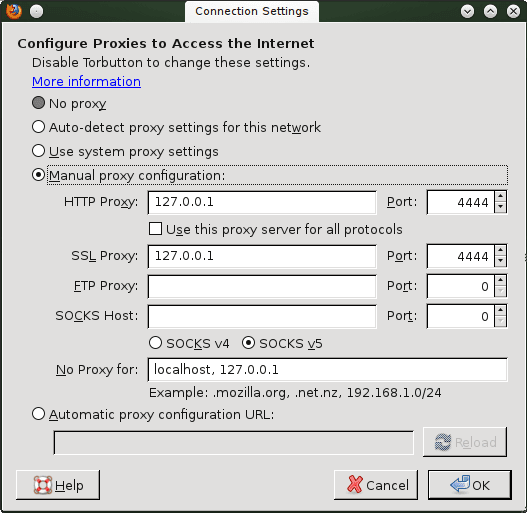

Gdy mamy wystarczającą liczbę rówieśników, musimy tylko skonfigurować Firefox, aby użyć proxy. Przejdź do zakładki edycji Firefoxa i wybierz Preferencje. Wybierz kartę sieciową i kliknij oznaczony przycisk Ustawienia. Wypełnij następne wyskakujące okno z tymi ustawieniami, aby tunelowi Firefox przez I2P.

Teraz możemy surfować po Internecie bez obawy przed wszystkimi i ich matką, patrząc na ramię.

Jak silny jest i2p?

I2P twierdzi, że jest wystarczająco silny, aby powstrzymać twoją mamę, dostawcę usług internetowych lub rząd przed znalezieniem miejsca, w którym się połączysz. Chociaż kwestionuję ostatni, postanowiłem go przetestować. Otworzyłem Wireshark, aby wąchać pakiety, podczas gdy surfowałem po sieci. Nie tylko nie mogłem zobaczyć witryn, z którymi się połączyłem. Ponadto nie pokazano ruchu HTTP. Przeważnie pakiety TCP, które były puste lub UDP, które były pełne zniekształconego tekstu.

Postanowiłem odwiedzić witrynę, aby wypróbować mój adres IP i agent użytkownika. To, co wróciło, to adres IP po drugiej stronie globu i ciąg agentów użytkownika, który twierdził, że używam systemu Windows. Dodaje to kolejny poziom ochrony, ponieważ określanie systemu operacyjnego jest zwykle jednym z pierwszych kroków w ataku.

Gdzie można to poprawić

Chociaż ten protokół rozpoczął się w 2003 roku, wciąż jest bardzo młody. Co gorsza, nadal jest bardzo niedostatecznie wykorzystywany. To źle, ponieważ bardzo niewiele osób przesyła tyle, ile pobierają. Im więcej użytkowników, którzy dostają się do tej sieci, tym szybciej się stanie. Być może jakieś miłe dusze poświęcą pewną przepustowość, aby to pomóc.

Surfowanie po sieci wydawało się łatwe, gdy masz wystarczająco dużo rówieśników. Jedynym wzrostem prędkości było to, że I2P nie gra dobrze z SSL. Żaden ruch HTTPS nie przechodzi. Można użyć narzędzia takiego jak SSLSTRIP.Py, aby wyrwać SSL z ruchu. Być może ten rodzaj rzeczy może zrobić zespół programistów bez SSLstrip. Wyobraź sobie, że używając SSLSTRIP w celu poprawy bezpieczeństwa! Każdego dnia wezmę AES nad SSL.

Wniosek

Chociaż nie ma zamka, którego nie można złamać, I2P jest z pewnością wyzwaniem. Może nadejść czas, kiedy ten protokół zostanie zredukowany do tego, czym jest teraz Tor. Ale w chwili pisania tego tekstu nie znalazłem bezpieczniejszego sposobu korzystania z Internetu, który jest bezpłatny, open source i szeroko dostępny publicznie. Zachęcam do wypróbowania tej aplikacji dla siebie. Konsola routera I2P zawiera mnóstwo dokumentów na wszystko, co możesz chcieć wiedzieć o i2p. Jeśli wierzysz w wolność słowa i prawo do prywatności, jest to nadchodzące narzędzie dla epoki cyfrowej. Zrób swoją rolę, aby pomóc tej społeczności w rozwoju!

Powiązane samouczki Linux:

- Samouczek konfiguracji proxy Squid na Linux

- OpenLitespeed jako odwrotny proxy

- Zainstaluj proxy TOR na Ubuntu 20.04 Linux

- Odzyskaj swoją prywatność i bezpieczeństwo w erze cyfrowej

- Zainstaluj proxy TOR na Ubuntu 22.04 Linux

- Mint 20: Lepsze niż Ubuntu i Microsoft Windows?

- Rzeczy do zainstalowania na Ubuntu 20.04

- Jak w pełni wykorzystać OpenSsh

- Jak testować połączenie internetowe w Linux

- Firefox na Linux - Twoje połączenie nie jest bezpieczne

- « Wstęp

- C standardowe opakowanie biblioteki Sprawdź wartość zwracania wywołań biblioteki pod kątem błędów »