Dołącz do dodatkowego DC Ubuntu do Samba4 AD DC w celu replikacji przełączania awaryjnego - Część 5

- 1121

- 252

- Seweryn Augustyniak

Ten samouczek pokaże, jak dodać sekundę Samba4 kontroler domeny, udostępniony Ubuntu 16.04 serwer, do istniejącego Samba ad DC Las w celu zapewnienia pewnego stopnia równoważenia obciążenia/przełączania awaryjnego dla niektórych kluczowych usług AD DC, szczególnie w przypadku usług takich jak DNS i AD DC LDAP z bazą danych SAM.

Wymagania

- Utwórz infrastrukturę Active Directory z Samba4 na Ubuntu - część 1

Ten artykuł jest Część 5 z Samba4 AD DC Seria w następujący sposób:

Część 2: Zarządzaj infrastrukturą ADBA4 z linii poleceń Linux Część 3: Zarządzaj infrastrukturą Active Directory Samba4 z systemu Windows10 za pośrednictwem RSAT Część 4: Zarządzaj kontrolerem domeny AD Samba4 DNS i zasadami grupy z systemu WindowsKrok 1: Początkowa konfiguracja konfiguracji Samba4

1. Zanim zaczniesz wykonywać dołączenie domeny dla drugiego DC, musisz zająć się kilkoma początkowymi ustawieniami. Najpierw upewnij się, że Nazwa hosta systemu, który zostanie zintegrowany Samba4 AD DC zawiera opisową nazwę.

Zakładając, że Nazwa hosta z pierwszego zaopatrzonego królestwa nazywa się ADC1, Możesz wymienić drugiego DC z ADC2 Aby zapewnić spójny schemat nazewnictwa w kontrolerach domeny.

Aby zmienić system Nazwa hosta możesz wydać poniższe polecenie.

# hostnamectl set-hostname ADC2

w przeciwnym razie możesz ręcznie edytować /etc/hostName Złóż i dodaj nowy wiersz o pożądanej nazwie.

# nano /itp. /HostName

Tutaj dodaj nazwę hosta.

ADC2

2. Następnie otwórz lokalny plik rozdzielczości systemowej i dodaj wpis z punktami IP VINTCH do krótkiej nazwy i Fqdn głównego kontrolera domeny, jak pokazano na poniższym zrzucie ekranu.

W tym samouczku główna nazwa DC to ADC1.Tecmint.Lan I to się dzieje 192.168.1.254 adres IP.

# nano /etc /hosts

Dodaj następujący wiersz:

Ip_of_main_dc fqdn_of_main_dc short_name_of_main_dc

Ustaw nazwę hosta na samba4 ad DC

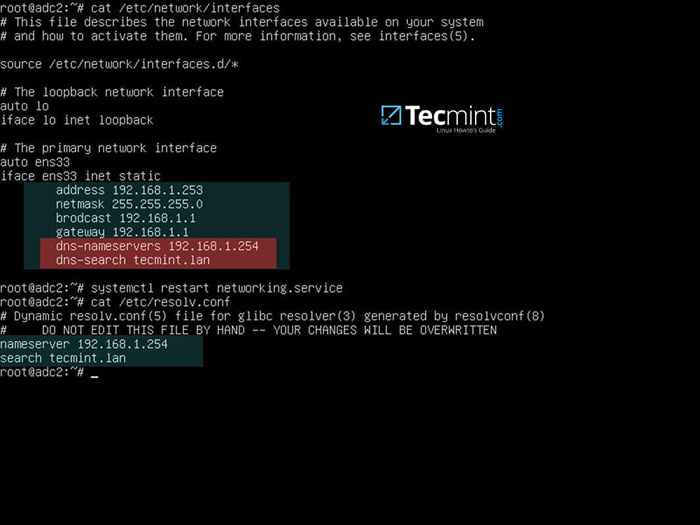

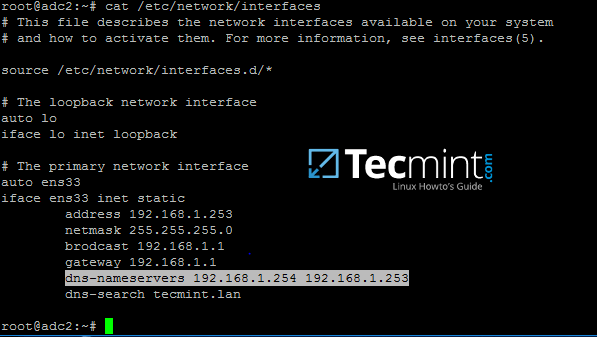

Ustaw nazwę hosta na samba4 ad DC 3. W następnym kroku otwórz /etc/sieci/interfejsy i przypisz statyczny adres IP dla swojego systemu, jak pokazano na poniższym zrzucie ekranu.

Zwróć uwagę na DNS-Nameservers I DNS-Search zmienne. Wartości te należy skonfigurować, aby wskazać adres IP pierwotnego Samba4 AD DC i królestwo, aby rozdzielczość DNS działała poprawnie.

Uruchom ponownie demon sieciowy, aby odzwierciedlić zmiany. Zweryfikować /etc/resolv.conf Plik, aby upewnić się, że obie wartości DNS z interfejsu sieciowego są aktualizowane do tego pliku.

# nano/etc/sieci/interfejsy

Edytuj i wymień na niestandardowe ustawienia IP:

Auto ENS33 IFACE ENS33 INET STATIC Adres 192.168.1.253 Mash Network 255.255.255.0 Brodcast 192.168.1.1 brama 192.168.1.1 DNS-Nameservers 192.168.1.254 DNS-Search Tecmint.Lan

Uruchom ponownie usługę sieciową i potwierdź zmiany.

# SystemCtl restart sieć.usługa # cat /itp. /Resolv.conf

Skonfiguruj DNS dla ADAMBA4 AD

Skonfiguruj DNS dla ADAMBA4 AD DNS-Search Wartość automatycznie dołączy nazwę domeny, gdy zapytasz host według jej krótkiej nazwy (utworzy FQDN).

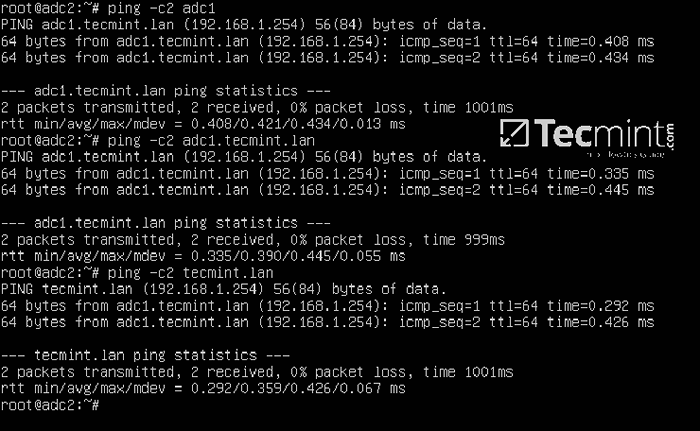

4. Aby sprawdzić, czy rozdzielczość DNS działa zgodnie z oczekiwaniami, wydaj serię świst Polecenia na krótkiej nazwie domeny, FQDN i Realm, jak pokazano na poniższym zrzucie ekranu.

We wszystkich tych przypadkach Samba4 ad DC DNS serwer powinien odpowiedzieć na adres IP głównego DC.

Sprawdź rozdzielczość DNS dla Samba4 AD

Sprawdź rozdzielczość DNS dla Samba4 AD 5. Ostatecznym dodatkowym krokiem, który musisz zająć się, jest synchronizacja czasu z głównym kontrolerem domeny. Można to osiągnąć, instalując NTP Narzędzie klienta w systemie poprzez wydanie poniższego polecenia:

# apt-get instaluj ntpdate

6. Zakładając, że chcesz ręcznie wymusić synchronizację czasu z Samba4 AD DC, uruchomić ntpdate polecenie przeciwko podstawowi DC, wydając następujące polecenie.

# ntpdate ADC1

Czas synchronizuj z ADAMBA4 AD

Czas synchronizuj z ADAMBA4 AD Krok 2: Zainstaluj Samba4 z wymaganymi zależnościami

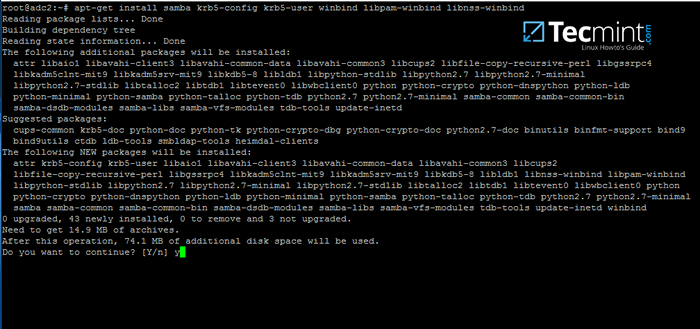

7. Aby się zapisać Ubuntu 16.04 System do swojej domeny, najpierw zainstaluj Samba4, Kerberos Klient i kilka innych ważnych pakietów do późniejszego użycia z oficjalnych repozytoriów Ubuntu, wydając poniższe polecenie:

# apt-get instaluj samba KRB5-User KRB5-CONFIG WINBIND Libpam-Winbind Libnss-Winbind

Zainstaluj Samba4 w Ubuntu

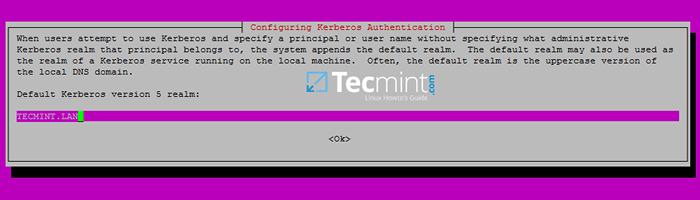

Zainstaluj Samba4 w Ubuntu 8. Podczas instalacji musisz podać nazwę Kerberos Realm. Napisz swoją nazwę domeny z górnymi skrzynkami i naciśnij [Wchodzić] Klucz do zakończenia procesu instalacji.

Skonfiguruj uwierzytelnianie Kerberos dla samba4

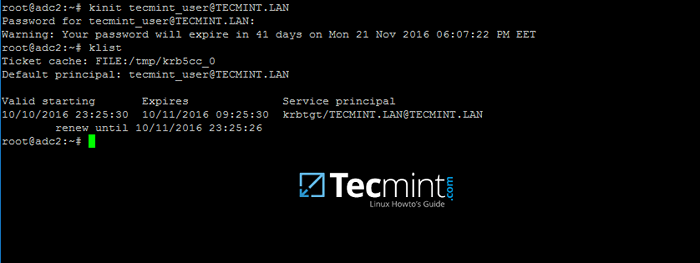

Skonfiguruj uwierzytelnianie Kerberos dla samba4 9. Po zakończeniu instalacji pakietów zweryfikuj ustawienia, żądając biletu Kerberos dla administratora domeny za pomocą Kinit Komenda. Używać Klist Polecenie do listy uznanego biletu Kerberos.

# kinit [e -mail chroniony] _domain.TLD # KLIST

Sprawdź kerberos w domenie samba4

Sprawdź kerberos w domenie samba4 Krok 3: Dołącz do samba4 AD DC jako kontroler domeny

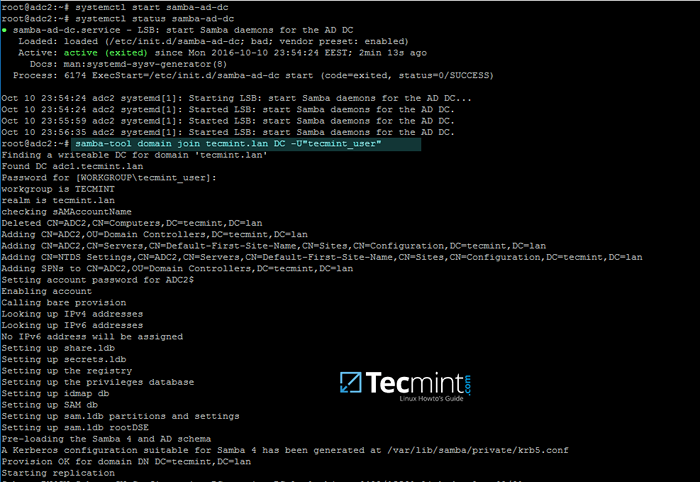

10. Przed zintegrowaniem maszyny do Samba4 DC, Najpierw upewnij się, że wszystkie demony Samba4 działające w twoim systemie są zatrzymane, a także zmień nazwę domyślnego pliku konfiguracyjnego Samba, aby rozpocząć czyszczenie. Podczas udostępniania kontrolera domeny Samba utworzy od zera nowy plik konfiguracyjny.

# SystemCtl Stop samba-ad-dc smbd nmbd WinBind # mv/etc/samba/smb.conf/etc/samba/smb.conf.wstępny

11. Aby rozpocząć proces łączenia domeny, najpierw zacznij tylko Samba-ad-dc Demon, po czym będziesz biec Samba-tool polecenie dołączenia do królestwa za pomocą konta z uprawnieniami administracyjnymi w Twojej domenie.

# Domena samba -naool dołącz do twojego_domain dc -u „your_domain_admin”

Fragment integracji domeny:

# Domena samba-naool.lan dc -u "tecMint_user"

Przykładowy wyjście

Znalezienie pisania DC dla domeny.Lan 'znaleziono DC ADC1.Tecmint.Hasło LAN dla [grupa robocza \ TecMint_User]: Grupa robocza to Tecmint Realm to TecMint.LAN sprawdzanie samaccountname usunięta cn = adc2, cn = komputery, dc = tecMint, dc = lan dodanie cn = ADC2, OU = kontrolery domeny, DC = TECMINT, DC = LAN Dodawanie CN = ADC2, CN = serwery, CN = Default-First -Site-name, cn = witryny, cn = konfiguracja, dc = tecMint, dc = lan Dodawanie CN = ntds Ustawienia, CN = ADC2, CN = serwery, CN = Domyślnie-pierwsza nazwa, CN = miejsca, CN = Konfiguracja, DC = TECMINT, DC = LAN Dodawanie SPNS do CN = ADC2, OU = Sterownik domeny, DC = TecMint, DC = LAN Ustawienie hasła do ADC2 $ Włączanie kont konto PRZEWODNIENIE PRZYGOTOWANIE PODSTAWOWANIE Adresów IPv4 Szukanie adresów IPv6 zostanie przypisany konfigurowanie udziału.LDB Konfigurowanie tajemnic.LDB Konfigurowanie rejestru Konfiguracja bazy danych uprawnień Konfiguracja IDMAP DB Konfigurowanie SAM DB Konfigurowanie SAM.Party i ustawienia LDB Konfigurowanie SAM.LDB RootDse wstępne ładowanie Schematu Samby 4 i AD Konfiguracja Kerberos odpowiednia dla Samby 4 została wygenerowana na/var/lib/samba/private/krb5.Konfttion OK dla domeny dn dc = tecMint, DC = LAN Rozpoczęcia replikacji Schema-DN [CN = Schema, CN = Configuration, DC = TecMint, DC = LAN] Obiekty [402/1550] Linked_values [0/0] Schemat-Dn [Cn = schemat, cn = konfiguracja, dc = tecMint, DC = LAN] Obiekty [804/1550] Linked_values [0/0] Schema-DN [CN = Schemat, CN = Configuration, DC = TecMint, DC = LAN] Obiekty [1206/1550] Linked_values [0/0] Schema-DN [CN = Schema, CN = Configuration, DC = TecMint, DC = LAN] Obiekty [1550/1550] Linked_values [0/0] Przeanalizuj i zastosuj partycję obiektów schematu [ CN = Konfiguracja, DC = Tecmint, DC = LAN] Obiekty [402/1614] Linked_values [0/0] PARTITION [CN = Configuration, DC = TecMint, DC = LAN] Obiekty [804/1614] Linked_values [0/0] Parition [CN = Configuration, DC = TecMint, DC = LAN] Obiekty [1206/1614] Linked_Values [0/0] PARTICY [CN = Configuration, DC = Tecmint, DC = LAN] Obiekty [1608/1614] Linked_valelues [0// 0] partycja [cn = konfiguracja, dc = tecMint,DC = LAN] Obiekty [1614/1614] Linked_values [28/0] Replikowanie obiektów krytycznych z podstawowej partycji DN Partii domeny [DCMINT, DC = LAN] Obiekty [97/97] Linked_values [24/0] partycja [ DC = TECMINT, DC = LAN] Obiekty [380/283] Linked_Values [27/0] Wykonane z zawsze powtórzonymi NC (baza, config, schemat) replikując dc = domaindnszones, dc = tecMint, dc = lan partycja [dc = domaindnSzones, DC = TecMint, DC = LAN] Obiekty [45/45] Linked_values [0/0] Replikacja DC = Forestdnszones, DC = Tecmint, DC = Lan Partition [DC = Forestdnszones, DC = TecMint, DC = LAN] Obiekty [18/18/ 18] Linked_values [0/0] Popełnienie bazy danych SAM wysyłanie dsreplicaupdaterefs dla wszystkich replikowanych ustawień partycji issynchronized i DSServiceName

Dołącz do domeny do Samba4 AD DC

Dołącz do domeny do Samba4 AD DC 12. Po zintegrowaniu Ubuntu z oprogramowaniem Samba4 z domeną otwórz główny plik konfiguracyjny Samba i dodaj następujące wiersze:

# nano/etc/samba/smb.conf

Dodaj następujące fragment do SMB.plik CONF.

DNS Proporder = 192.168.1.1 idmap_ldb: Użyj rfc2307 = tak szablon powłoka = /bin /bash winbind Użyj domain domain = prawdziwy WinBind Offline Logon = false WinBind NSS Info = RFC2307 WinBind Usum Użytkownicy = tak

Zastępować DNS Properder IP Adres z własnym DNS Forwarder IP. Samba przekaże wszystkie zapytania o rozdzielczość DNS, które są poza twoją domeną autorytatywną strefą do tego adresu IP.

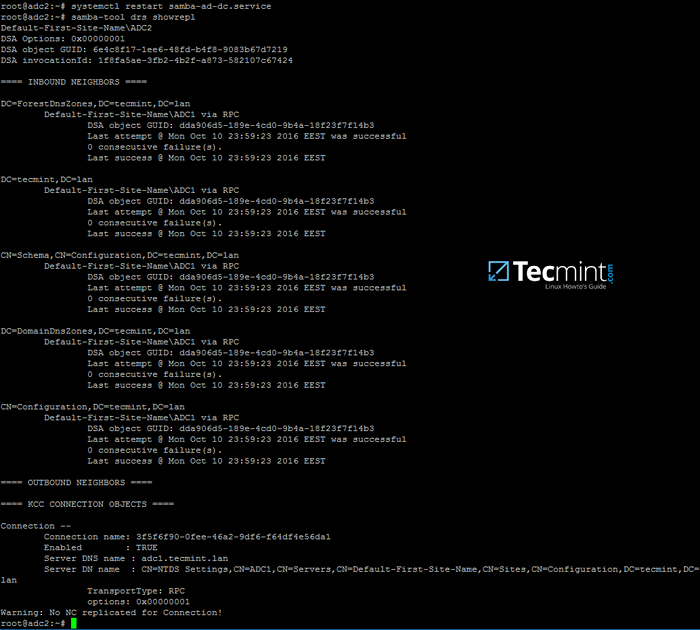

13. Na koniec uruchom demona samba, aby odzwierciedlić zmiany i sprawdź replikację Active Directory, wykonując następujące polecenia.

# Systemctl restart samba-ad-dc # samba-tool drs showrepl

Skonfiguruj samba4 DNS

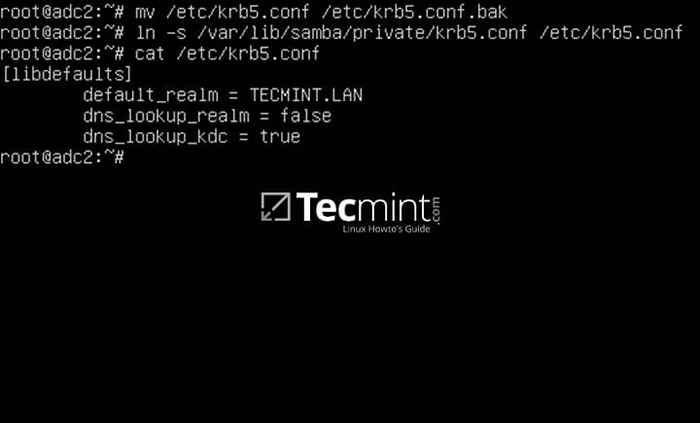

Skonfiguruj samba4 DNS 14. Dodatkowo zmień nazwę początkowego pliku konfiguracyjnego Kerberosa z /itp Ścieć i zastąpić go nowym KRB5.conf Plik konfiguracyjny generowany przez samba, jednocześnie udostępniając domenę.

Plik znajduje się w /var/lib/samba/private informator. Użyj Linux SymLink, aby połączyć ten plik do /itp informator.

# mv /etc /krb5.conf /etc /krb5.conf.Początkowe # ln -s/var/lib/samba/private/krb5.conf /etc / # cat /etc /krb5.conf

Skonfiguruj kerberos

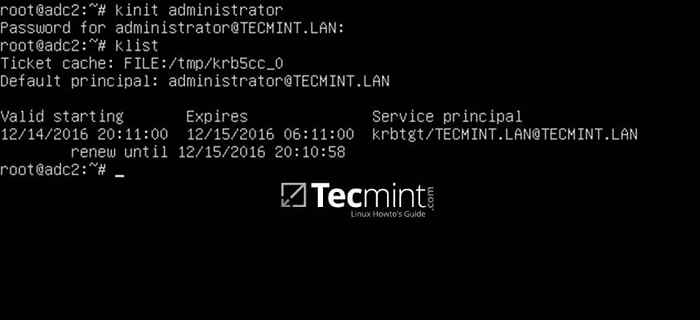

Skonfiguruj kerberos 15. Sprawdź także uwierzytelnianie Kerberos za pomocą samby KRB5.conf plik. Poproś o bilet dla użytkownika administratora i wymień bilet buforowany, wydając poniższe polecenia.

# Kinit Administrator # Klist

Sprawdź uwierzytelnianie Kerberos za pomocą samby

Sprawdź uwierzytelnianie Kerberos za pomocą samby Krok 4: Walidacje dodatkowych usług domenowych

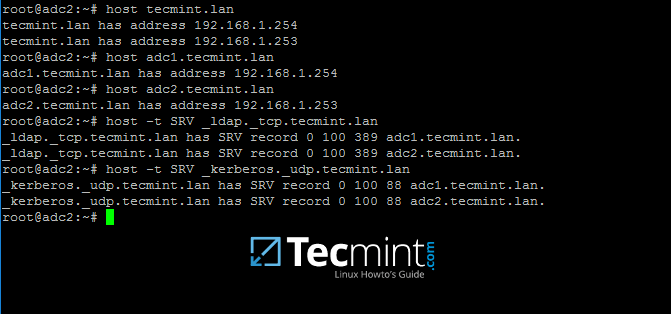

16. Pierwszy test, który musisz wykonać Samba4 DC DNS rezolucja. Aby potwierdzić rozdzielczość DNS domeny, zapytaj o nazwę domeny za pomocą gospodarz polecenie przeciwko kilku kluczowymi rekordami AD DNS, jak przedstawiono na poniższym zrzucie ekranu.

Serwer DNS powinien teraz odtwarzać z parą dwóch adresów IP dla każdego zapytania.

# host your_domain.tld # host -t srv _kerberos._udp.Twoja domena.TLD # UDP KERBEROS SRV RECORD # host -t srv _ldap._TCP.Twoja domena.TLD # TCP LDAP SRV Record

Sprawdź samba4 DC DNS

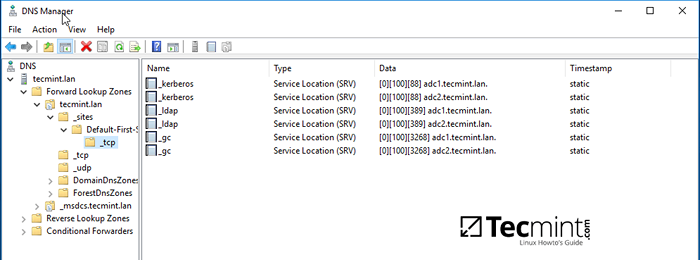

Sprawdź samba4 DC DNS 17. Te rekordy DNS powinny być również widoczne z zapisanego urządzenia z systemem Windows z zainstalowanymi narzędziami RSAT. Otwórz menedżer DNS i rozwiń do rekordów TCP domeny, jak pokazano na poniższym obrazku.

Sprawdź rekordy DNS w narzędziu Windows RSAT

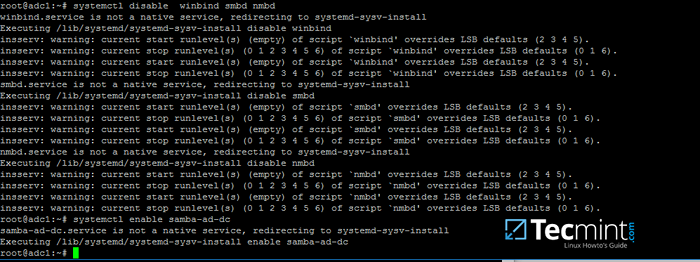

Sprawdź rekordy DNS w narzędziu Windows RSAT 18. Następny test powinien wskazać, czy replikacja LDAP domeny działa zgodnie z oczekiwaniami. Za pomocą Samba-tool, Utwórz konto w drugim kontrolerze domeny i sprawdź, czy konto jest automatycznie replikowane w pierwszym ADAMBA4 AD DC.

Na ADC2:

# użytkownik Samba-Naol Dodaj test_user

Na ADC1:

# Lista użytkowników Samba-Naol | GREP TEST_USER

Utwórz konto użytkownika w reklamie Samba4

Utwórz konto użytkownika w reklamie Samba4  Sprawdź replikację w ADAMBA4 AD

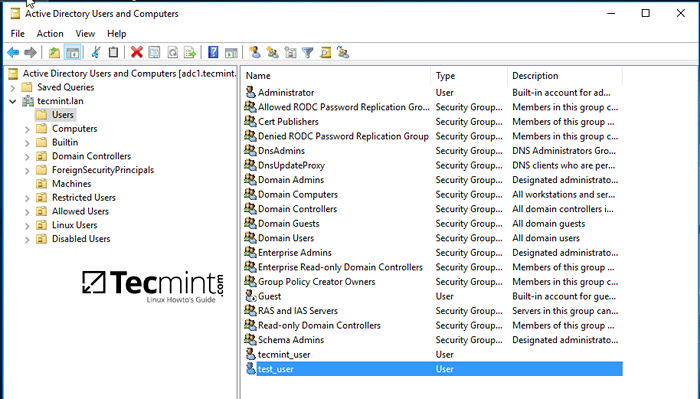

Sprawdź replikację w ADAMBA4 AD 19. Możesz także utworzyć konto z Microsoft AD UC konsola i sprawdź, czy konto pojawia się w obu kontrolerach domeny.

Domyślnie konto powinno być automatycznie utworzone na obu kontrolerach domeny samba. Zapytaj nazwę konta od ADC1 za pomocą Wbinfo Komenda.

Utwórz konto z Microsoft AD UC

Utwórz konto z Microsoft AD UC  Sprawdź replikację konta w ADAMBA4 AD

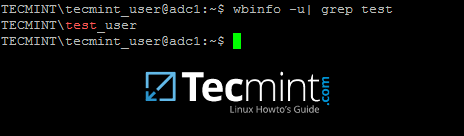

Sprawdź replikację konta w ADAMBA4 AD 20. Faktem, otwarty AD uc konsola z systemu Windows, rozwinąć do kontrolerów domeny i powinieneś zobaczyć oba zapisane maszyny DC.

Sprawdź kontrolery domeny Samba4

Sprawdź kontrolery domeny Samba4 Krok 5: Włącz usługę ADAMBA4 AD DC

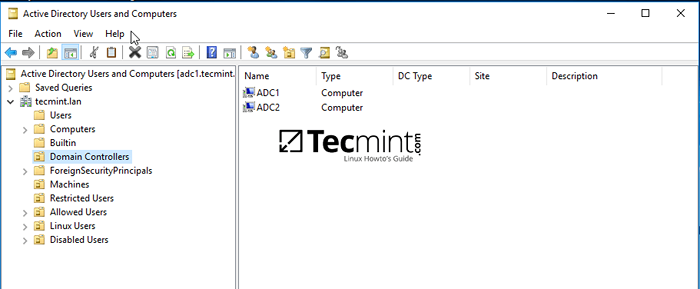

21. Aby umożliwić system Systemu DC ADAMBA4 AD, najpierw wyłącz stare i nieużywane demony samby i włączyć tylko Samba-ad-dc usługa poprzez uruchamianie poniższych poleceń:

# Systemctl wyłącz SMBD NMBD WinBind # Systemctl Włącz samba-ad-dc

Włącz usługi DABA4 AD DC

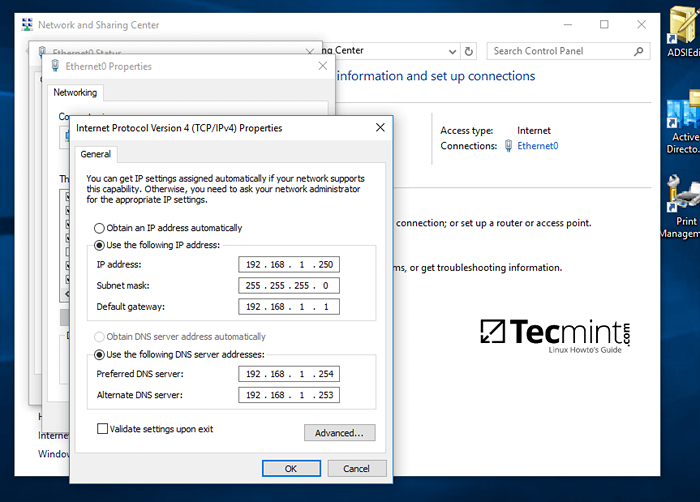

Włącz usługi DABA4 AD DC 22. Jeśli zdalnie zarządzasz kontrolerem domeny Samba4 od klienta Microsoft lub masz innych klientów Linux lub Windows zintegrowanych z domeną, upewnij się, że wspomnij o adresie IP ADC2 Maszyna do ich interfejsu sieciowego Ustawienia IP serwera DNS w celu uzyskania poziomu redundancji.

Poniższe zrzuty ekranu ilustrują konfiguracje wymagane dla klienta Windows lub Klienta Debiana/Ubuntu.

Skonfiguruj klienta do administrowania Samba4 DC

Skonfiguruj klienta do administrowania Samba4 DC  Skonfiguruj klienta Linux do administrowania Samba4 DC

Skonfiguruj klienta Linux do administrowania Samba4 DC Zakładając, że pierwszy DC z 192.168.1.254 Przechodzi offline, odwróć kolejność adresów IP serwera DNS w pliku konfiguracyjnym, aby nie próbował najpierw zapytać o niedostępny serwer DNS.

Wreszcie, jeśli chcesz wykonać uwierzytelnianie lokalne w systemie Linux z konto Active Directory Samba4 lub uprawnieniami rootowymi dla kont LDAP w systemie Linux, przeczytaj kroki 2 i 3 z samouczka Zarządzaj infrastrukturą ADBA4 z linii poleceń Linux.

- « Jak kontrolować wydajność sieci, bezpieczeństwo i rozwiązywanie problemów w Linux - część 12

- Jak skonfigurować repozytorium sieciowe do instalacji lub aktualizacji pakietów - Część 11 »