Jak kontrolować wydajność sieci, bezpieczeństwo i rozwiązywanie problemów w Linux - część 12

- 3089

- 990

- Ignacy Modzelewski

Analiza dźwięku sieci komputerowej zaczyna się od zrozumienia, jakie są dostępne narzędzia do wykonywania zadania, jak wybrać właściwy (ów) na każdy etap, a na koniec, gdzie zacząć.

To ostatnia część Lfce (Inżynier certyfikowanego Linux Foundation) Seria, tutaj przejrzymy kilka znanych narzędzi do zbadania wydajności i zwiększenia bezpieczeństwa sieci oraz co robić, gdy nie ma się tego zgodnie z oczekiwaniami.

Certyfikowany inżynier Linux Foundation - część 12

Certyfikowany inżynier Linux Foundation - część 12 Wprowadzenie programu certyfikacji Fundacji Linux

Należy pamiętać, że ta lista nie udaje, że jest kompleksowa, więc możesz skomentować ten post za pomocą formularza na dole, jeśli chcesz dodać kolejne użyteczne narzędzie, którego moglibyśmy brakować.

Jakie usługi działają i dlaczego?

Jedną z pierwszych rzeczy, które administrator systemu musi wiedzieć o każdym systemie, jest to, co działają usługi i dlaczego. Dzięki tym informacjom jest to mądra decyzja o wyłączeniu wszystkich tych, którzy nie są ściśle konieczne, i unikanie zbyt wielu serwerów w tej samej fizycznej maszynie.

Na przykład musisz wyłączyć swoje Ftp serwer, jeśli Twoja sieć nie wymaga jej (tak przy okazji istnieją bezpieczniejsze metody udostępniania plików w sieci). Ponadto należy unikać posiadania serwera internetowego i serwera bazy danych w tym samym systemie. Jeśli jeden komponent zostanie zagrożony, reszta naraża się również na zagrożenie.

Badanie połączeń gniazd z SS

SS jest używany do zrzucania statystyk gniazd i pokazuje informacje podobne do NetStat, choć może wyświetlać więcej informacji TCP i stanu niż inne narzędzia. Ponadto jest wymieniony Man Netstat jako wymiana netstat, co jest przestarzałe.

Jednak w tym artykule skupimy się tylko na informacji związanych z bezpieczeństwem sieciowym.

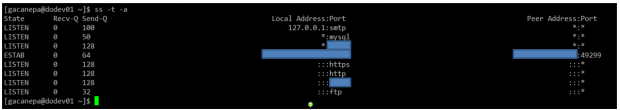

Przykład 1: Pokazanie wszystkich portów TCP (gniazda), które są otwarte na naszym serwerze

Wszystkie usługi działające w ich domyślnych portach (i.mi. HTTP na 80, MySQL na 3306) są oznaczone ich odpowiednimi nazwiskami. Inne (zaciemnione tutaj ze względów prywatności) są pokazane w ich numerze.

# ss -t -a

Sprawdź wszystkie otwarte porty TCP

Sprawdź wszystkie otwarte porty TCP Pierwsza kolumna pokazuje TCP stan, podczas gdy druga i trzecia kolumna wyświetla ilość danych, które są obecnie w kolejce do odbioru i transmisji. Czwarte i piąte kolumny pokazują gniazda źródłowe i docelowe każdego połączenia.

Na marginesie, możesz sprawdzić RFC 793, aby odświeżyć pamięć o możliwych stanach TCP, ponieważ musisz również sprawdzić liczbę i stan otwartych połączeń TCP, aby uświadomić sobie (d) ataków DOS.

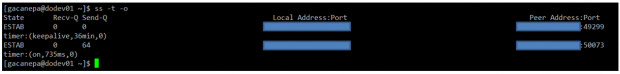

Przykład 2: Wyświetlanie wszystkich aktywnych połączeń TCP z ich liczbami czasu

# ss -t -o

Sprawdź wszystkie aktywne połączenia

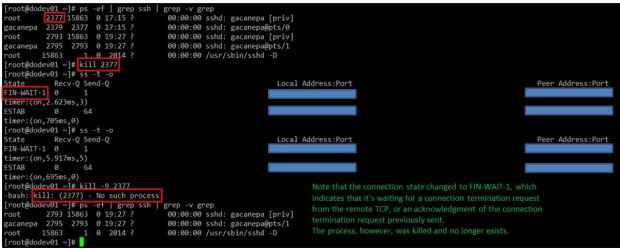

Sprawdź wszystkie aktywne połączenia Na powyższym wyjściu widać, że istnieją 2 ustalone połączenia SSH. Jeśli zauważysz wartość drugiego pola regulator czasowy:, zauważysz wartość 36 minuty w pierwszym połączeniu. To jest czas, aż zostanie wysłana następna sonda Keepalive.

Ponieważ jest to połączenie, które jest utrzymywane przy życiu, możesz bezpiecznie założyć, że jest to nieaktywne połączenie, a zatem możesz zabić proces po znalezieniu jego Pid.

Zabij aktywny proces

Zabij aktywny proces Jeśli chodzi o drugie połączenie, widać, że jest ono obecnie używane (jak wskazano ON).

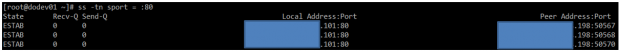

Przykład 3: Połączenia filtrowania według gniazda

Załóżmy, że chcesz filtrować połączenia TCP według gniazda. Z punktu widzenia serwera musisz sprawdzić połączenia, w których port źródłowy to 80.

# ss -tn sport =: 80

Co więcej…

Połączenia filtra według gniazda

Połączenia filtra według gniazda Ochrona przed skanowaniem portów za pomocą NMAP

Skanowanie portów jest powszechną techniką stosowaną przez krakersy do identyfikacji aktywnych hostów i otwartych portów w sieci. Po wykryciu podatności na zagrożenia jest wykorzystywane w celu uzyskania dostępu do systemu.

Mądry sysadmin musi sprawdzić, w jaki sposób jego systemy są widoczne przez osoby z zewnątrz, i upewnić się, że nic nie pozostaje przypadkowo, często je kontrolując. To nazywa się "Skanowanie portów obronnych".

Przykład 4: Wyświetlanie informacji o otwartych portach

Możesz użyć następującego polecenia, aby skanować, które porty są otwarte w systemie lub w zdalnym hoście:

# nmap -a -ss [adres IP lub nazwa hosta]

Powyższe polecenie skanuje hosta OS I wersja Wykrywanie, informacje o portach i traceroute (-A). Wreszcie, -SS wysyła TCP SYN Skanuj, uniemożliwiając NMAP do ukończenia 3-drogowego uścisku dłoni TCP, a tym samym nie pozostawiając żadnych dzienników na komputerze docelowym.

Przed przystąpieniem do następnego przykładu pamiętaj, że skanowanie portów nie jest nielegalną działalnością. To, co nielegalne jest wykorzystanie wyników do złośliwego celu.

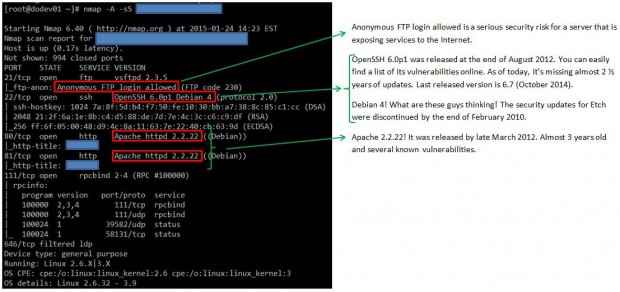

Na przykład dane wyjściowe powyższego polecenia działają w stosunku do głównego serwera lokalnego uniwersytetu, zwraca następujące (tylko część wyniku jest pokazana ze względu na zwięzłość):

Sprawdź otwarte porty

Sprawdź otwarte porty Jak widać, odkryliśmy kilka anomalii, które powinniśmy zrobić dobrze, aby zgłosić administratorom systemu na tym lokalnym uniwersytecie.

Ta konkretna operacja skanowania portu zawiera wszystkie informacje, które można również uzyskać za pomocą innych poleceń, takich jak:

Przykład 5: Wyświetlanie informacji o określonym porcie w systemie lokalnym lub zdalnym

# nmap -p [port] [nazwa hosta lub adres]

Przykład 6: Pokazanie Traceroute i znalezienie wersji usług i typu systemu operacyjnego, nazwa hosta

# nmap -a [nazwa hosta lub adres]

Przykład 7: Skanowanie kilku portów lub hostów jednocześnie

Możesz także skanować kilka portów (zakres) lub podsieci, w następujący sposób:

# nmap -p 21,22,80 192.168.0.0/24

Notatka: Że powyższe polecenie skanuje porty 21, 22 i 80 na wszystkich hostach w tym segmencie sieciowym.

Możesz sprawdzić Strona Man Więcej informacji na temat wykonywania innych rodzajów skanowania portów. NMAP jest rzeczywiście bardzo potężnym i wszechstronnym narzędziem Mapper Mapper i powinieneś być bardzo dobrze zapoznany z tym, aby obronić systemy, za które jesteś odpowiedzialny przed atakami położonym po złośliwym skanowaniu portów przez osoby z zewnątrz.

Strony: 1 2- « Kopia zapasowa CloudBerry do recenzji i instalacji Linux

- Dołącz do dodatkowego DC Ubuntu do Samba4 AD DC w celu replikacji przełączania awaryjnego - Część 5 »