Naucz się Burp Suite na Kali Linux Część 3

- 2717

- 298

- Maria Piwowarczyk

Wstęp

W tej trzecie. Będzie działać nieco równolegle do naszego przewodnika w sprawie testowania login WordPress z Hydra. W takim przypadku użyjesz Burp Suite, aby zebrać informacje o WordPress.

Celem tego przewodnika jest zilustrowanie, w jaki sposób informacje zebrane przez proxy Burp Suite można wykorzystać do przeprowadzenia testu penetracyjnego. Nie rób Użyj tego na dowolnych maszynach lub sieciach, których nie posiadasz.

W tym przewodniku potrzebujesz również zainstalowanej Hydra. Nie będzie się dogłębnie, jak używać Hydra, możesz sprawdzić nasz przewodnik Hydra SSH. Kali Linux ma już domyślnie zainstalowany hydra, więc jeśli używasz Kali, nie martw się. W przeciwnym razie Hydra powinna być w repozytoriach twojego dystrybucji.

Nieudany login

Zanim zaczniesz, upewnij się, że BURP nadal jest proxy ruchu na lokalnej stronie WordPress. Będziesz musiał uchwycić trochę ruchu. Tym razem skupisz się na procesie logowania. BURP zbierze wszystkie informacje, których potrzebujesz, aby móc rozpocząć atak brutalnej siły na instalację WordPress, aby przetestować siłę informacji o logowaniu użytkownika.

Nawigować do http: // localHost/WP-login.php. Spójrz na to żądanie i wygenerowane odpowiedź. Naprawdę nie powinno być jeszcze nic do ekscytującego. Możesz wyraźnie zobaczyć HTML strony logowania na żądanie. Znaleźć formularz tagi. Zanotuj nazwa Opcje pól wejściowych na tym formularzu. Zwróć także uwagę na plik cookie, który należy przesłać wraz z tym formularzem.

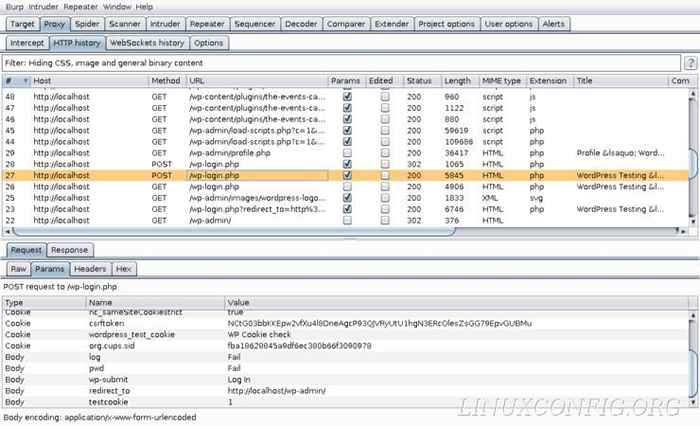

Czas Zbierz kilka naprawdę przydatnych informacji. Wprowadź login i hasło, które, jak wiesz. Sprawdź parametry przesłane z żądaniem. Możesz wyraźnie zobaczyć informacje logowania, które przesłałeś wraz z nazwami pól wejściowych, które widziałeś w źródle strony. Możesz także zobaczyć nazwę przycisku Prześlij i to plik cookie, który jest wysyłany wraz z formularzem.

Udane logowanie

Dzięki informacjom o nieudanym logowaniu zalogowanym w apartamencie Burp możesz teraz zobaczyć, jak wygląda udany login. Prawdopodobnie możesz zgadnąć, jak będzie wyglądać prośba, ale odpowiedź będzie nieco zaskakująca. Śmiało i prześlij poprawne informacje o logowaniu do formularza.

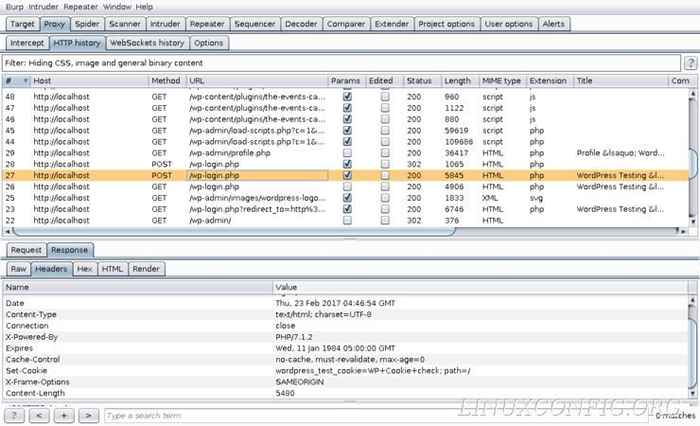

Udane przesłanie wygeneruje kilka nowych żądań, więc będziesz musiał spojrzeć wstecz, aby znaleźć nieudane żądanie. Wniosek, którego potrzebujesz, powinno być bezpośrednio po nim. Gdy już to masz. Spójrz na jego parametry. Powinny wyglądać bardzo podobnie, ale wprowadzono prawidłowe poświadczenia.

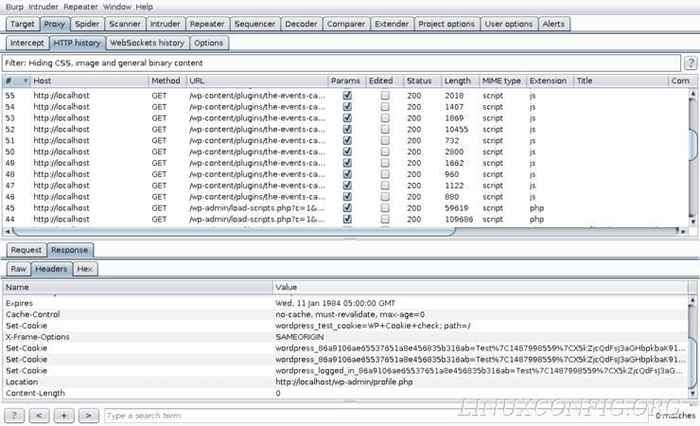

Teraz spójrz na odpowiedź z serwera. Nie ma tam html. Serwer przekierowuje w odpowiedzi na udane przesłanie formularza. Nagłówki będą służyć jako najlepsze źródło informacji, a następnie testować udane logowanie. Zwróć uwagę na informacje. Wróć i spójrz na nieudany login. Czy zauważasz wszystko, co było dla udanego, a nie nieudane logowanie? Lokalizacja Nagłówek to całkiem niezły wskaźnik. WordPress nie przekierowuje nieudanego żądania. Przekierowanie może następnie służyć jako warunek testowy.

Korzystanie z informacji

Jesteś gotowy do użycia Hydra do przetestowania siły haseł WordPress. Zanim uruchomisz Hydrę, upewnij się, że masz listę słów lub dwie do przetestowania nazw użytkowników i haseł.

Poniżej znajduje się polecenie, których możesz użyć do testowania haseł. Spójrz na to najpierw, a załamanie jest po nim.

$ hydra -l listy/usrName.TXT -p listy/przepustka.txt localhost -v http-formy-post '/WP-login.php: log =^Użytkownik^i Pwd =^Pass^& WP-submit = Zaloguj się i testCookie = 1: S = Lokalizacja '

-L I -P Flagi zarówno określają nazwę nazwy użytkownika, jak i hasła dla Hydra do testowania. -V Po prostu informuje go o wyprowadzaniu wyników każdego testu do konsoli. Oczywiście, Lokalny Gospodarz jest celem. Hydra powinna następnie załadować HTTP-Form-post Moduł do testowania formularza z żądaniem pocztowym. Pamiętaj, że było to również w formularzu żądanie przesłania.

Ostatnia część to długi ciąg, który mówi Hydra, co przejść do formy. Każda sekcja łańcucha jest oddzielona :. /WP-Login.php to strona, którą przetestuje Hydra. log =^Użytkownik^i Pwd =^Pass^& WP-submit = Zaloguj się i testCookie = 1 to zbiór pól, z którymi Hydra powinna oddziaływać oddzielone przez I. Zauważ, że ten ciąg używa nazw pola z parametów. ^Użytkownik^ I ^Pass^ są zmiennymi, które Hydra zaludni się z listów słów. Ostatni utwór jest warunkiem testu. Mówi Hydrze, aby poszukiwał słowa „lokalizacja” w odpowiedzi, które otrzymuje, aby sprawdzić, czy logowanie się powiedzie.

Mamy nadzieję, że kiedy Hydra zakończy test, nie zobaczysz żadnych udanych loginów. W przeciwnym razie będziesz musiał przemyśleć swoje hasło.

Zamykanie myśli

Teraz z powodzeniem użyłeś Burp Suite jako narzędzia do gromadzenia informacji do przeprowadzenia prawdziwego testu lokalnej instalacji WordPress. Możesz wyraźnie zobaczyć, jak łatwo jest wyodrębnić cenne informacje z żądań i odpowiedzi zebranych za pośrednictwem proxy Burp Suite.

Następny i ostatni przewodnik z serii obejmie wiele innych narzędzi dostępnych w Burp Suite. Wszystkie obracają się wokół proxy, więc masz już solidne fundamenty. Te narzędzia mogą po prostu ułatwić niektóre zadania.

Powiązane samouczki Linux:

- Lista najlepszych narzędzi Kali Linux do testowania penetracji i…

- Jak podwójnie rozruch Kali Linux i Windows 10

- Jak zainstalować Kali Linux w VMware

- Ubuntu 20.04 WordPress z instalacją Apache

- Ubuntu 20.04: WordPress z instalacją Nginx

- Instalacja OpenLitespeed WordPress

- Samouczek konfiguracji proxy Squid na Linux

- Konfiguracja serwera Kali HTTP

- Użyj WPSCAN, aby skanować WordPress w poszukiwaniu luk w kali

- Jak złamać hasło zip na Kali Linux