Naucz się Burp Suite na Kali Linux Część 4

- 1573

- 39

- Pan Jeremiasz Więcek

Wstęp

Ważne jest, aby pamiętać, że Burp Suite to apartament oprogramowania i dlatego potrzebna była cała seria, aby pokryć nawet podstawy. Ponieważ jest to apartament, w tej pracy jest również więcej narzędzi w połączeniu ze sobą i proxy, który już znasz. Narzędzia te mogą znacznie uprościć testowanie dowolnej liczby aspektów aplikacji internetowych.

Ten przewodnik nie będzie trafiony do każdego narzędzia i nie wchodzi w zbyt dużą głębokość. Niektóre narzędzia w apartamencie Burp są dostępne tylko z płatną wersją apartamentu. Inne na ogół nie są używane tak często. W rezultacie wybrano niektóre z najczęściej używanych, aby zapewnić najlepszy możliwy praktyczny przegląd.

Wszystkie te narzędzia można znaleźć w górnym rzędzie kart w Burp Suite. Podobnie jak pełnomocnik, wiele z nich ma sub-tebs i podmenus. Zapraszam do eksploracji przed wejściem do poszczególnych narzędzi.

Cel

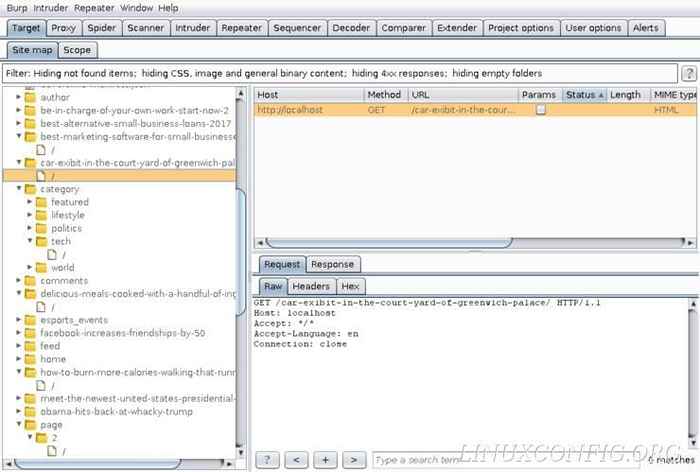

Target nie jest wielkim narzędziem. To naprawdę bardziej alternatywny pogląd na ruch zebrany przez proxy Burp Suite. Target wyświetla cały ruch według domeny w postaci wymyślonej listy. Prawdopodobnie zauważysz niektóre domeny na liście, których zdecydowanie nie pamiętasz. To dlatego, że te domeny są zwykle miejscami, w których aktywa takie jak CSS, czcionki lub JavaScript były przechowywane na odwiedzonej stronie lub są pochodzeniem reklam wyświetlanych na stronie. Przydatne może być zobaczenie, dokąd zmierza cały ruch na jednej stronie.

Pod każdą domeną na liście znajduje się lista wszystkich stron, o które dane były żądane z tej domeny. Poniżej mogą być konkretne wnioski o zasoby i informacje o konkretnych żądaniach.

Po wybraniu żądania możesz zobaczyć informacje zebrane na temat żądania wyświetlonego z boku zwisanej listy. Informacje te są takie same, jak informacje, które byłeś w stanie zobaczyć w sekcji HTTP Histor. Target daje inny sposób organizacji i dostępu.

Przekaźnik

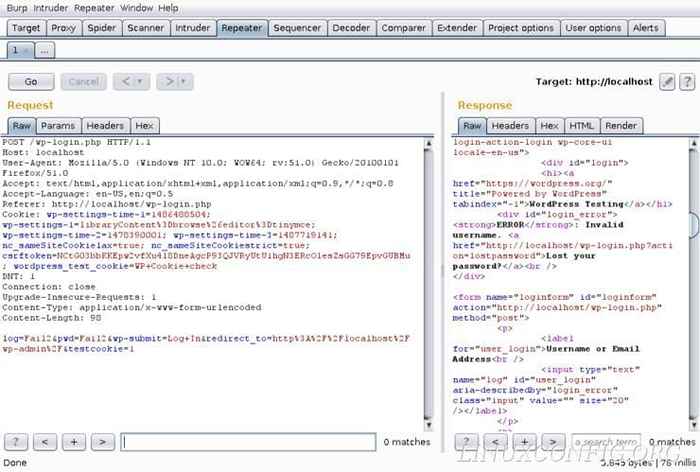

Repeater jest, jak sama nazwa sugeruje, narzędzie, które pozwala powtórzyć i zmienić przechwycone żądanie. Możesz wysłać żądanie do repeatera i powtórzyć żądanie takim, jak było, lub ręcznie zmodyfikować części żądania, aby zebrać więcej informacji na temat tego, jak serwer docelowy obsługuje żądania.

Znajdź swoje nieudane żądanie logowania w swojej historii HTTP. Kliknij prawym przyciskiem myszy żądanie i wybierz „Wyślij do repeater.„Karta Repeater wyróżni. Kliknij na to, a zobaczysz swoją prośbę w lewym polu. Podobnie jak na karcie HTTP History, będziesz mógł wyświetlić żądanie w kilku różnych formularzach. Kliknij „Idź”, aby ponownie wysłać żądanie.

Odpowiedź serwera pojawi się w prawym polu. Będzie to również jak oryginalna odpowiedź, którą otrzymałeś od serwera za pierwszym wysłaniem żądania.

Kliknij kartę „Params” dla żądania. Spróbuj edytować paramenty i wysłać żądanie, aby zobaczyć, co otrzymasz w zamian. Możesz zmienić informacje o logowanie lub nawet inne części żądania, które mogą tworzyć nowe rodzaje błędów. W prawdziwym scenariuszu możesz użyć repeatera do zbadania i zobaczyć, jak serwer reaguje na różne parametry lub jego brak.

Intruz

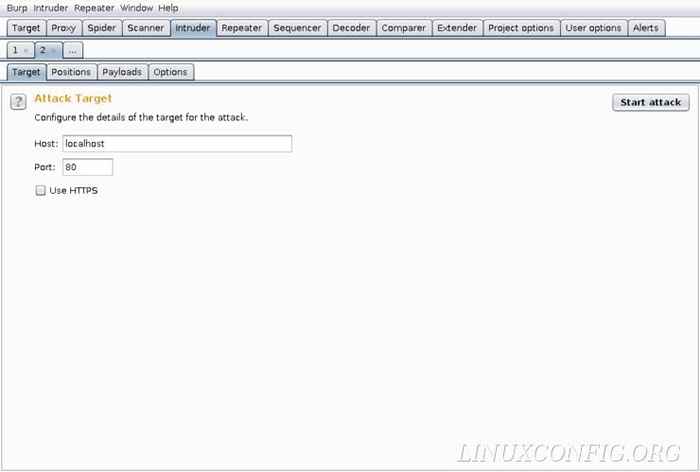

Narzędzie intruzu jest bardzo podobne do zastosowania brutalnej siły, takiej jak Hydra z ostatniego przewodnika. Narzędzie intruderowe oferuje różne sposoby rozpoczęcia ataku testowego, ale ma również ograniczone możliwości w bezpłatnej wersji Burp Suite. W rezultacie nadal jest lepszym pomysłem, aby użyć narzędzia takiego jak Hydra do pełnego ataku brutalnej siły. Jednak narzędzie intrudera może być używane do mniejszych testów i może dać wyobrażenie o tym, jak serwer zareaguje na większy test.

Karta „Target” jest dokładnie taka, jak się wydaje. Wprowadź nazwę lub IP celu do przetestowania i portu, na którym chcesz przetestować.

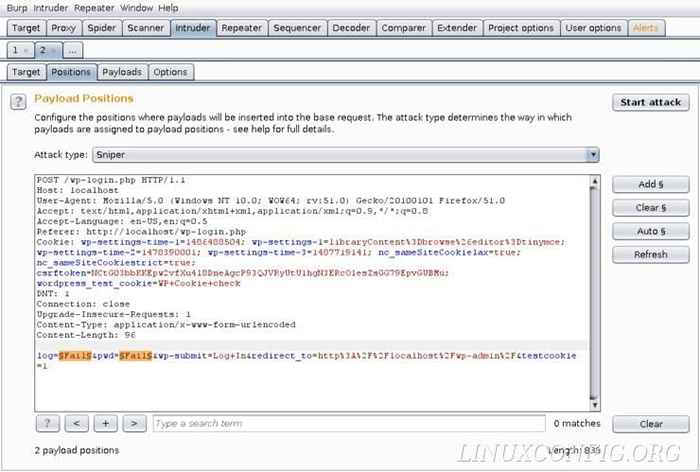

Karta „Pozycje” pozwala wybrać obszary żądania, które apartament Burp zastąpi zmienne od listy słów. Domyślnie Burp Suite wybierze obszary, które byłyby powszechnie testowane. Możesz to ręcznie dostosować za pomocą elementów sterujących z boku. Clear usunie wszystkie zmienne, a zmienne można dodać i usuwać ręcznie, podkreślając je i klikając „Dodaj” lub „Usuń."

Karta „Pozycje” pozwala również wybrać, w jaki sposób Burp Suite przetestuje te zmienne. Sniper przebiega przez każdą zmienną na raz. Baciding RAM przebiega przez nich wszystkich, używając tego samego słowa w tym samym czasie. Pitchfork and Cluster Bomb są podobne do dwóch poprzednich, ale używaj wielu różnych list słów.

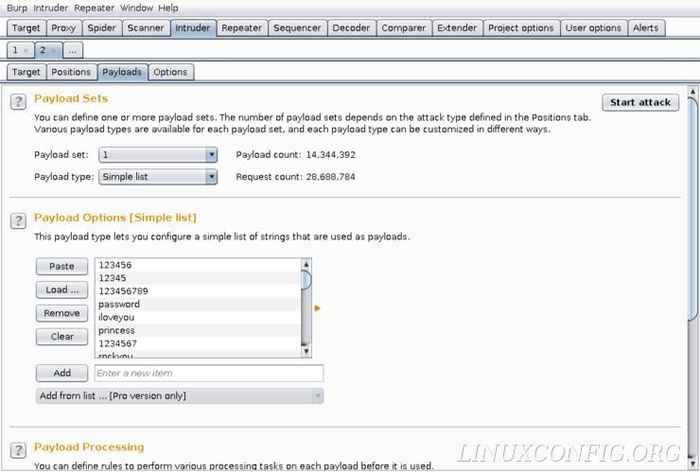

Karta „ładunki” pozwala utworzyć lub załadować listę słów do testowania za pomocą narzędzia intrudera.

Komparator

Ostatnim narzędziem, które omówi ten przewodnik, jest „Comparator.”Po raz kolejny trafnie nazwane narzędzie Porównaj porównuje dwa żądania obok siebie, więc możesz łatwiej zobaczyć różnice między nimi.

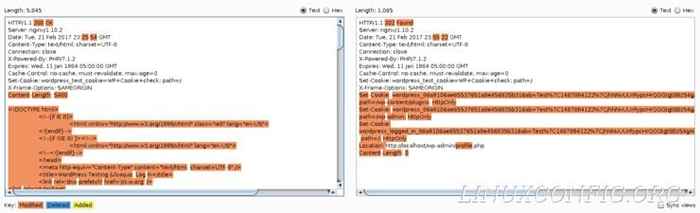

Wróć i znajdź nieudane żądanie logowania, które wysłałeś do WordPress. Kliknij prawym przyciskiem myszy i wybierz „Wyślij, aby porównać.”Następnie znajdź ten odnoszący sukcesy i zrób to samo.

Powinny pojawić się pod zakładką „komparator”, jeden powyżej drugiego. W prawym dolnym rogu ekranu znajduje się etykieta, która odczytuje „Porównaj…” z dwoma przyciskami poniżej. Kliknij przycisk „Słowa”.

Nowe okno otworzy się z żądaniami obok siebie i wszystkimi elementami sterowania, które miałeś w historii HTTP do formatowania ich danych. Możesz je łatwo wyrównać i porównać zestawy danych, takie jak nagłówki lub parametry bez konieczności przewracania się między żądaniami.

Zamykanie myśli

Otóż to! Przeszedłeś przez wszystkie cztery części tego przeglądu Burp Suite. Do tej pory masz wystarczająco mocne zrozumienie, aby samodzielnie użyć i eksperymentować z Burp Suite i używać go we własnych testach penetracyjnych dla aplikacji internetowych.

Powiązane samouczki Linux:

- Jak podwójnie rozruch Kali Linux i Windows 10

- Lista najlepszych narzędzi Kali Linux do testowania penetracji i…

- Jak zainstalować Kali Linux w VMware

- Konfiguracja serwera Kali HTTP

- Samouczek konfiguracji proxy Squid na Linux

- OpenLitespeed jako odwrotny proxy

- Hartowanie Kali Linux

- Kali Linux vs papuga

- Instalatorzy oprogramowania GUI dla Kali Linux

- Wprowadzenie do automatyzacji, narzędzi i technik Linuksa

- « Naucz się Burp Suite na Kali Linux Część 3

- Użyj Aircrack-NG, aby przetestować hasło Wi-Fi na Kali Linux »