Lista najlepszych narzędzi Kali Linux do testowania i hakowania penetracji

- 1431

- 206

- Maurycy Napierała

Kali Linux to dystrybucja Linuksa ukierunkowana na specjalistów ds. Bezpieczeństwa cybernetycznego, testerów penetracji i hakerów etycznych. Wydaje się z dużym asortymentem narzędzi hakerskich i można zainstalować wiele innych.

Być może myślisz o zainstalowaniu Kali Linux lub niedawno go zainstalowałeś, ale nie jesteś pewien, od czego zacząć. W tym przewodniku przejdziemy przez niektóre z naszych ulubionych narzędzi do testowania penetracji i hakowania na dystrybucji. To da ci dobre wrażenie tego, co jest dostępne, a także pewne wyobrażenie o tym, jak korzystać z różnych narzędzi.

W tym samouczku nauczysz się:

- Najlepsze narzędzia Kali Linux do testowania i hakowania penetracji

Narzędzia do testowania penetracji i hakowania na Kali Linux

Narzędzia do testowania penetracji i hakowania na Kali Linux | Kategoria | Wymagania, konwencje lub wersja oprogramowania |

|---|---|

| System | Kali Linux |

| Oprogramowanie | Nie dotyczy |

| Inny | Uprzywilejowany dostęp do systemu Linux jako root lub za pośrednictwem sudo Komenda. |

| Konwencje | # - Wymaga, aby podane polecenia Linux są wykonywane z uprawnieniami root bezpośrednio jako użytkownik root lub za pomocą sudo Komenda$ - Wymaga, aby podane polecenia Linux zostały wykonane jako zwykły użytkownik niepewny |

Narzędzia do testowania penetracji i hakowania dla Kali Linux

Śledź razem z naszą listą poniżej, gdy przeglądamy nasze najlepsze wybory narzędzi do Kali. Są setki więcej niż tutaj wspominamy, ale są to niektóre z podstawowych rzeczy, o których naszym zdaniem powinni wiedzieć.

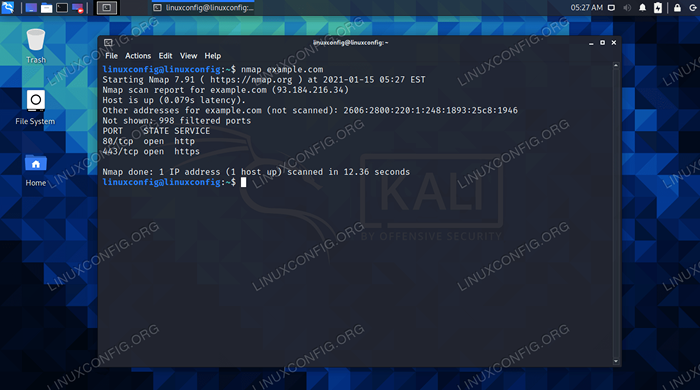

Nmap

Nmap

Nmap Podczas ataku na inne urządzenie pierwszym krokiem jest zebranie jak największej ilości informacji. Informacje o sieci, routerach, zaporach i serwerach pomogą ci zrozumieć, jak zamontować najbardziej skuteczny atak. Pomoże ci również pozostać ukryte. Ten etap nazywa się cyfrowym rozpoznaniem.

Najlepszym narzędziem na tym etapie musiałoby być NMAP. Może wykonywać wszystkie rodzaje skanów sieci, aby pomóc Ci odcisnąć odciski palców sieć, ale musisz wiedzieć trochę o tym, jak korzystać z tego narzędzia, dlatego napisaliśmy przewodnik wprowadzający do NMAP.

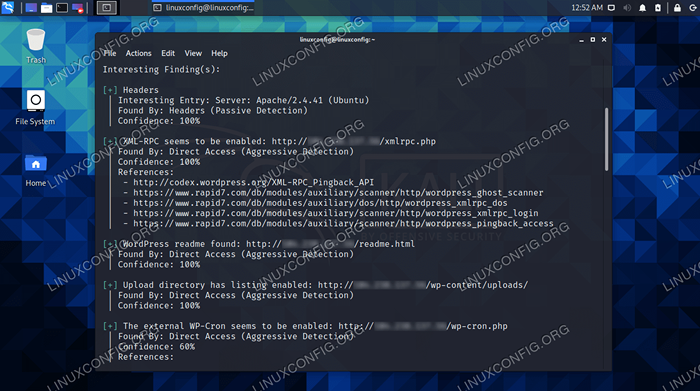

WPSCAN

WPSCAN

WPSCAN Ponad 30% światowych stron internetowych używa WordPress jako systemu zarządzania treścią. Jeśli skanowanie stron luk w zabezpieczeniach jest częścią twojej pracy jako specjalista ds. Bezpieczeństwa, WPSCan będzie niezbędnym narzędziem w twoim arsenale. Dowiedz się, jak korzystać z narzędzia w naszym przewodniku do używania WPSCAN do skanowania witryn WordPress w poszukiwaniu luk w zabezpieczeniach.

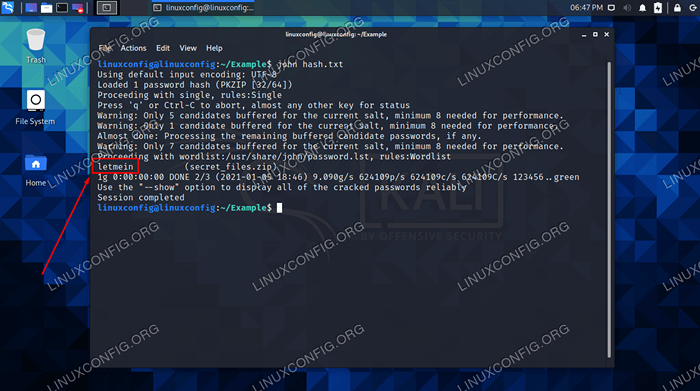

John Rozpruwacz

John Rozpruwacz

John Rozpruwacz John the Ripper to jedno z najlepszych narzędzi do użytku do pękania haseł w Linux. Może być używany w połączeniu z wieloma innymi narzędziami, co czyni go dość elastycznym.

Możesz rozpocząć atak słownika, dostarczając Johna w wybraną listę słów, ponieważ Kali ma wiele wstępnie zainstalowanych. Pokazaliśmy nawet, jak używać Johna do łamania haseł do plików zip.

Aircrack-ng

Aircrack-NG to cały pakiet narzędzi skanowania i pękania Wi-Fi. To prawie jeden przystanek na wszystko związane z wykorzystaniem bezpieczeństwa bezprzewodowych hotspotów i routerów internetowych. Sprawdź nasz przewodnik po użyciu Aircrack-NG, aby przetestować hasło Wi-Fi.

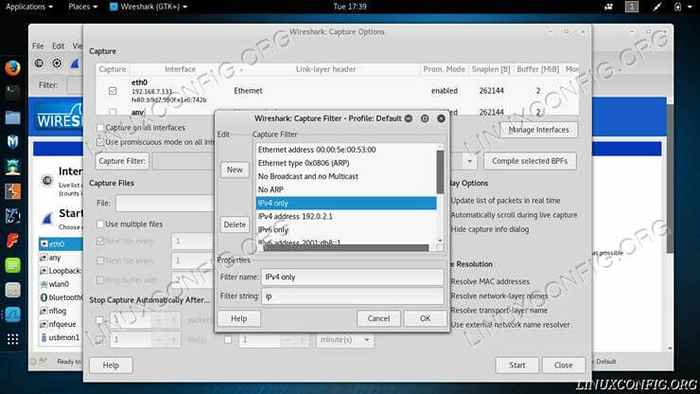

Wireshark

Wireshark

Wireshark Jeśli chodzi o skanowanie ruchu sieciowego, Wireshark jest jednym z najlepszych dostępnych analizatorów protokołów sieciowych. Może zarówno uchwycić i analizować ruch. Ma mnóstwo funkcji, które pomogą Ci oddzielić „puch” od tego, czego szukasz, co czyni go bardzo mocnym i wydajnym snifferem pakietu. Mamy cały przewodnik na temat filtrowania pakietów w Wireshark.

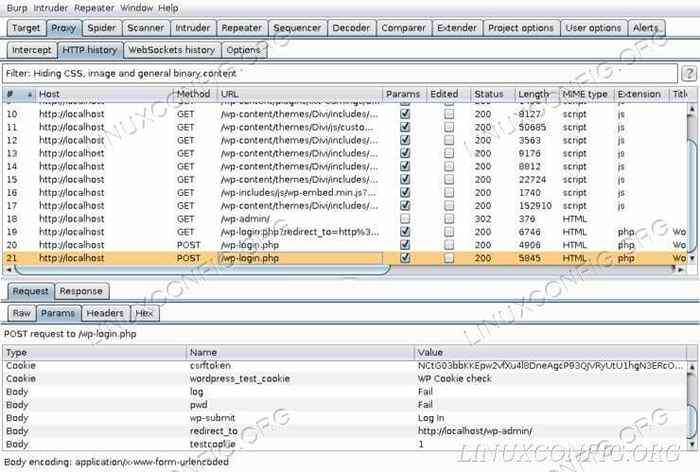

Apartament Burp

Apartament Burp

Apartament Burp Jeśli chodzi o testowanie bezpieczeństwa aplikacji internetowych, trudno byłoby znaleźć zestaw narzędzi lepiej niż Burp Suite z Portswigger Web Security. Pozwala przechwycić i monitorować ruch internetowy wraz ze szczegółowymi informacjami o żądaniach i odpowiedzi na i z serwera. Sprawdź nasz czteroczęściowy samouczek na temat korzystania z apartamentu Burp w Kali.

Hydra

Hydra to popularne narzędzie do uruchamiania ataków brutalnych sił na logowanie. Hydra ma opcje ataku loginów na różne protokoły, takie jak SSH lub strony internetowe. Dobrze integruje się z innymi narzędziami i może wykorzystywać listy słów do wykonywania ataków słownika. Mamy przewodniki do testowania haseł SSH z Hydra i testowania loginów WordPress z Hydra.

Zestaw narzędzi do inżynierii społecznej

Mówiono, że najsłabszą częścią bezpieczeństwa każdej sieci są użytkownicy. Nawet jeśli egzekwujesz ścisłe zasady sieciowe, wykorzystanie silnych haseł i podejmujesz inne środki bezpieczeństwa, użytkownicy mogą być podatni na inżynierię społeczną. Pakiet ustawiony pozwala tworzyć wiarygodne wektory ataku w celu wdrożenia wobec użytkowników, aby zobaczyć, jak łatwo można je oszukać poprzez phishing i inżynierię społeczną.

Skipfish

Skipfish to wysoce wydajne i agresywne narzędzie do skanowania stron internetowych pod kątem luk w zabezpieczeniach. Może obsłużyć duży asortyment stron internetowych, w tym różne systemy zarządzania treścią i serwery HTTP. Jest to niezbędne narzędzie, z którego wszyscy administratorzy witryn powinni korzystać z swojej witryny, aby odkryć wszelkie trwałe luki w bezpieczeństwie.

Metasploit

Dla osób zainteresowanych cyberbezpieczeństwem Metasploit Framework będzie Twoim najlepszym przyjacielem podczas nauki lin. Jest to rodzaj narzędzi na wszystko w jednym w jednym, który może rozpocząć ataki na systemy docelowe. Świetnym sposobem na przedstawienie się koncepcji jest użycie „Metasploitable”, wirtualnej maszyny Linux, która ma umyślne dziury bezpieczeństwa, aby wykorzystać.

Król Phisher

King Phisher pozwala symulować realistyczne ataki phishingowe. Ma GUI, który jest naprawdę łatwy w użyciu, więc możesz skonfigurować witrynę phishingową w mgnieniu oka.

Macchanger

Macchanger

Macchanger Jedną z najważniejszych rzeczy, które musisz zrobić podczas wykonywania ataku lub rozpoznania, jest pozostanie ukrytym, anonimowym i cichym. Systemy wykrywania włamań zaczną zauważać, czy urządzenie z tym samym adresem IP lub adresu MAC będzie kontynuować sondowanie sieci. Dlatego ważne jest użycie narzędzia takiego jak Macchanger, aby zmienić adres MAC systemu.

Proxychains

Dodając do znaczenia MacChanger, musimy również wspomnieć o proxychainach, co pozwala zachować anonimowe i przełączać adresy IP. Najlepsze jest to, że bardzo łatwo jest ukazać dowolne polecenie za pośrednictwem proxychains, umożliwiając zachowanie anonimowości w całym twoim rozpoznaniu i atakowaniu.

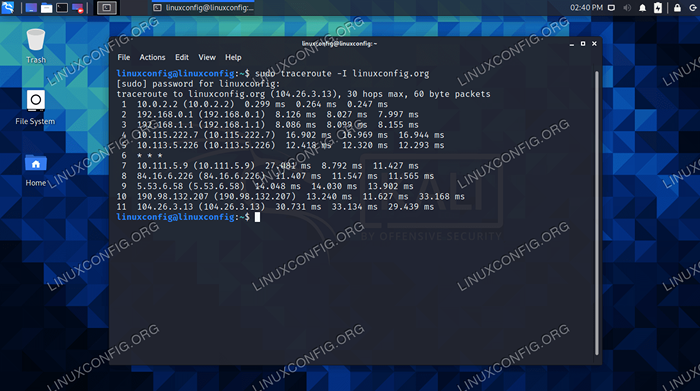

Taceroute

Taceroute

Taceroute Podczas wykonywania cyfrowego rozpoznania lub przenikania testów ważne jest, aby odcisnąć odciski palców sieć poprzez zrozumienie, jakie serwery lub urządzenia siedzą między systemem a celem. Na przykład specjaliści ds. Bezpieczeństwa nie mogą przejść prosto do ataku na serwer WWW, nie poświęcając czasu, aby sprawdzić, czy przed nim jest zapora ogniowa.

Tutaj pojawia się narzędzie Traceroute. Może wysłać pakiet z systemu do komputera docelowego i wymienić całą swoją trasę do podróży tam. To ujawni, ile urządzeń przechodzi dane sieciowe, a także adres IP każdego urządzenia.

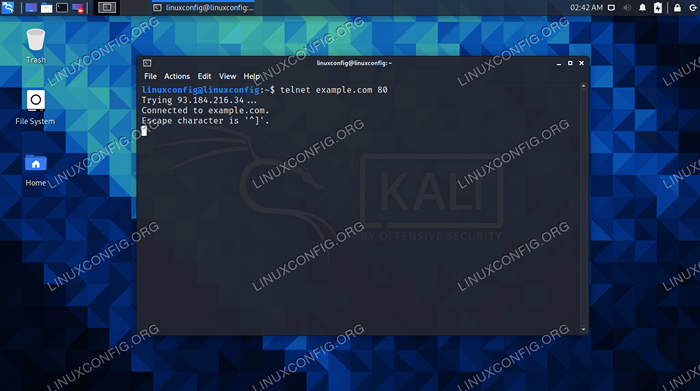

Telnet

Telnet

Telnet Chociaż niekoniecznie narzędziem hakującym, Telnet pozostaje idealnym narzędziem do przetestowania połączenia z określonym portem urządzenia. Jeśli chodzi o znalezienie luk w zabezpieczeniach, nic nie wygląda na bardziej obiecujące niż szeroko otwarty port. Sprawdź nasz przewodnik, jak zainstalować i używać Telnet na Kali.

Dirb

Byłbyś zaskoczony, co ludzie przesyłają do sieci. I myślą, że tylko dlatego, że umieszczają pliki w jakimś losowym katalogu, nikt ich nie znajdzie. Jasne, Google może nigdy go nie spotkać, ale właśnie tam wchodzi Dirb. Dirb może rozpocząć atak słownika na stronie internetowej, aby znaleźć ukryte katalogi. Kto wie, jakie zabawne rzeczy tam znajdziesz.

BetterCap

BetterCap to elastyczne narzędzie do uruchamiania człowieka w środkowych atakach. Ma również wiele innych funkcji, takich jak możliwość przechwytywania HTTP, HTTPS, TCP i innych rodzajów ruchu sieciowego w celu uzyskania poświadczeń logowania lub innych poufnych informacji.

Joomscan

Joomscan jest podobny do WPSCAN, z wyjątkiem tego, że działa dla witryn z systemem zarządzania treścią Joomla. Chociaż nie jest tak popularna jak WordPress, Joomla nadal odpowiada za uczciwy udział stron internetowych na świecie, więc zdecydowanie zasługuje na miejsce wśród naszych ulubionych narzędzi do testowania penetracji.

SQLMAP

Serwery bazy danych znajdują się wiele prywatnych informacji, które oczywiście czynią je bardzo cenionym celem. SQLMAP automatyzuje proces skanowania dla serwerów bazy danych i testowania ich pod kątem luk w zabezpieczeniach. Po znalezieniu osłabienia SQLMAP może wykorzystać szeroki zakres serwerów bazy danych, nawet pobieranie z nich informacji lub wykonywanie poleceń na serwerze.

Strumień

Fluxion to narzędzie inżynierii społecznej zaprojektowane w celu oszczędzania użytkowników do łączenia się z złymi bliźniaczkami i rozdawania hasła sieci bezprzewodowej. Użytkownicy uwierzą, że łączą znany router, ale zamiast tego używają fałszywego. Fluxion to doskonałe narzędzie do szkolenia użytkowników, jak ważne jest łączenie się z zaufanymi urządzeniami. Sprawdź nasz przewodnik na temat Fluxion, aby zobaczyć, jak stworzyć złą sieć bliźniak.

Zamykanie myśli

W tym przewodniku widzieliśmy 20 naszych ulubionych narzędzi testowych i hakujących dla Kali Linux. To tylko wierzchołek góry lodowej, ponieważ domyślnie instalowane są setki więcej narzędzi, a nawet więcej można zainstalować z kilkoma klawiszami. Mamy nadzieję, że ta lista pomoże poinformować Cię o tym, co jest dostępne w Kali i gdzie zacząć.

Powiązane samouczki Linux:

- Rzeczy do zainstalowania na Ubuntu 20.04

- Jak podwójnie rozruch Kali Linux i Windows 10

- Rzeczy do zrobienia po zainstalowaniu Ubuntu 20.04 Focal Fossa Linux

- Pobierz Linux

- Wprowadzenie do automatyzacji, narzędzi i technik Linuksa

- Kali Linux vs papuga

- Jak zainstalować Kali Linux w VMware

- Najlepszy Linux Distro dla programistów

- Rzeczy do zrobienia po zainstalowaniu Ubuntu 22.04 JAMMY Jellyfish…

- Ubuntu 20.04 Przewodnik