LUKS Linux Szyfrowanie danych dysku twardego z obsługą NTFS w Linux

- 3773

- 852

- Tomasz Szatkowski

Luks akronim oznacza Linux Unified Clwanit który jest szeroko metodą one-enkrufrującego stosowanego przez jądro Linux i jest zaimplementowana z CryptsetUp pakiet.

CryptsetUp Linia poleceń szyfruje dysk objętościowy na muchach za pomocą symetrycznego klucza szyfrowania pochodzącego z dostarczonej hasła, który jest dostarczany za każdym razem, gdy dysk woluminowy, partycja, a także cały dysk (nawet kij USB) jest zamontowany w hierarchii systemu plików i używa się AES-CBC-ESSIV: SHA256 szyfr.

Szyfrowanie dysku twardego Linux za pomocą LUKS

Szyfrowanie dysku twardego Linux za pomocą LUKS Ponieważ LUKS może szyfrować całe urządzenia blokowe (dyski twarde, patyki USB, dyski flash, partycje, grupy woluminów itp.) W systemach Linux są w dużej mierze zalecane do ochrony wymiennych mediów pamięci, laptopa lub plików swapowych Laptopa lub plików zamiany Linux i nie jest zalecane do pliku Szyfrowanie poziomu.

NTFS (Nowy system plików technologii) to zastrzeżony system plików opracowany przez Microsoft.

Ubuntu 14.04 zapewnia pełną obsługę szyfrowania LUKS, a także natywną obsługę NTFS dla Windows za pomocą pomocy NTFS-3G pakiet.

Aby udowodnić mój punkt widzenia w tym samouczku, dodałem nowy dysk twardy (4) Ubuntu 14.04 pole (odniesienie systemowe do nowo dodanego dysku twardego jest /dev/sdd) które zostanie podzielone na dwie partycje.

- Jedna partycja (/dev/sdd1 -podstawowe) używane do szyfrowania LUKS.

- Druga partycja (/dev/sdd5 - rozszerzone) sformatowane NTFS w celu uzyskania dostępu do danych zarówno w systemach Linux, jak i Windows.

Również partycje zostaną automatycznie zamontowane na Ubuntu 14.04 po ponownym uruchomieniu.

Krok 1: Utwórz partycje dysku

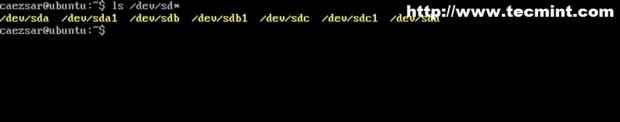

1. Po fizycznie dodawaniu komendy LS, aby wymienić wszystko, aby wymienić wszystko /dev/urządzenia (Czwarty dysk to /dev/sdd).

# ls /dev /sd*

Lista partycji w Linux

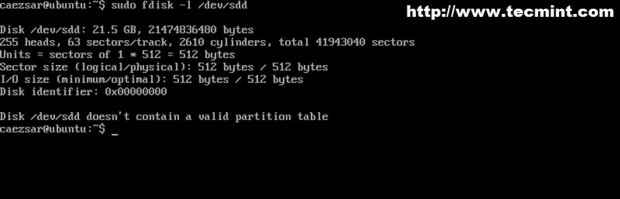

Lista partycji w Linux 2. Następnie sprawdź nowo dodane dysk twardy z Fdisk Komenda.

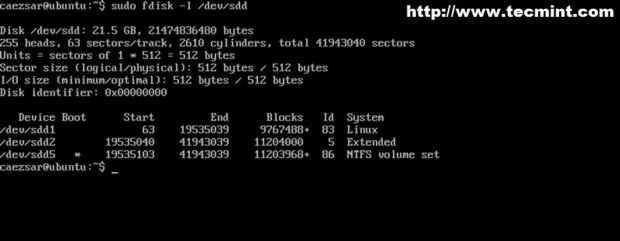

$ sudo fdisk -l /dev /sdd

Sprawdź Linux Hard Disk

Sprawdź Linux Hard Disk Ponieważ nie napisano żadnego systemu plików, co tak kiedykolwiek nie zawiera prawidłowej tabeli partycji.

3. Kolejne kroki wycinają dysk twardy dla wyniku dwóch partycji za pomocą cfdisk narzędzie dysku.

$ sudo cfdisk /dev /sdd

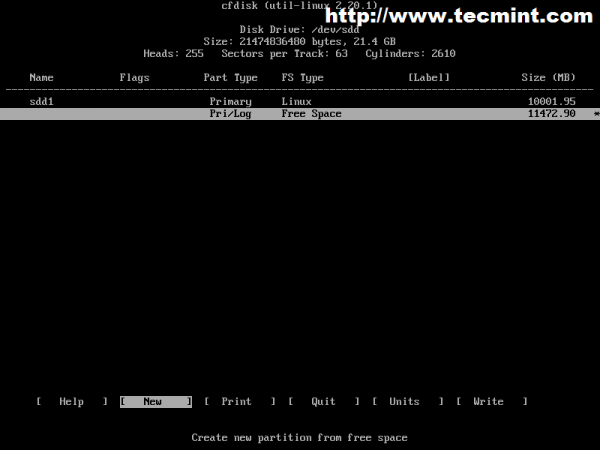

4. Otwiera się następny ekran cfdisk tryb interaktywny. Wybierz swój twardy wpływ Wolna przestrzeń i przejdź do Nowy Opcja używa strzałek lewej/prawej.

Tryb interaktywny CFDisk

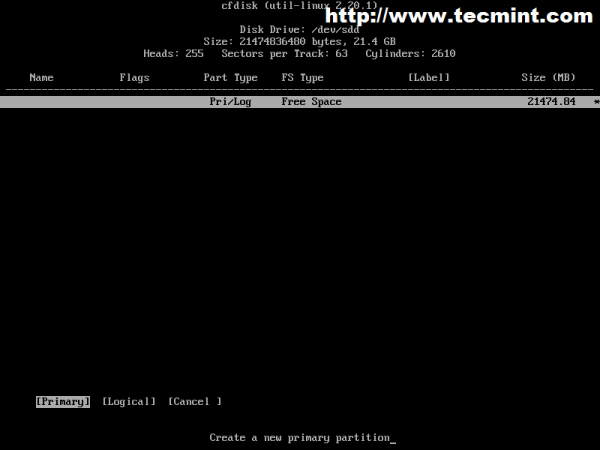

Tryb interaktywny CFDisk 5. Wybierz swój typ partycji jako Podstawowy i uderz Wchodzić.

Wybierz typ partycji

Wybierz typ partycji 6. Zapisz żądany rozmiar partycji w MB.

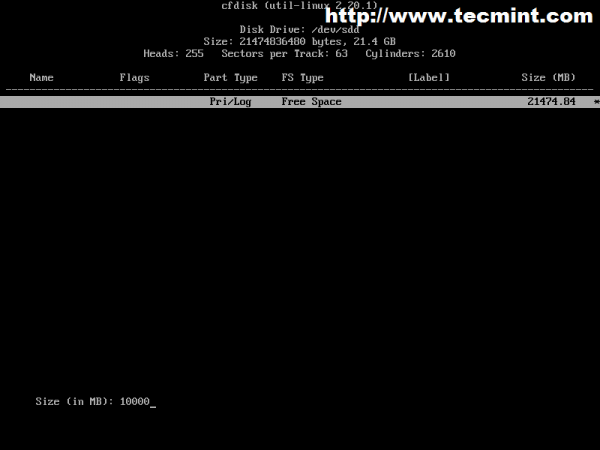

Zapisz rozmiar partycji

Zapisz rozmiar partycji 7. Utwórz tę partycję w Początek wolnej przestrzeni.

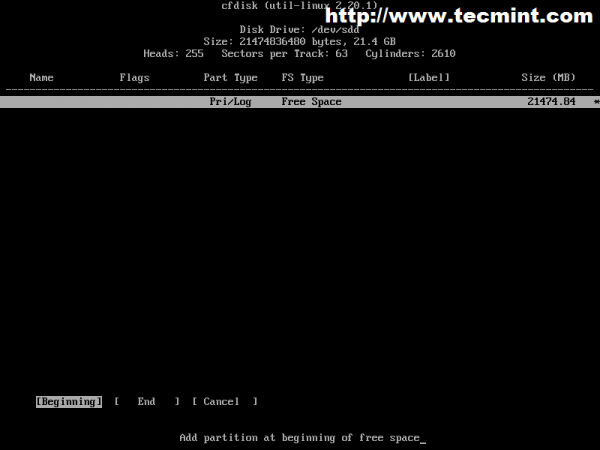

Utwórz partycję

Utwórz partycję 8. Następnie przejdź do partycji Typ opcja i uderzenie Wchodzić.

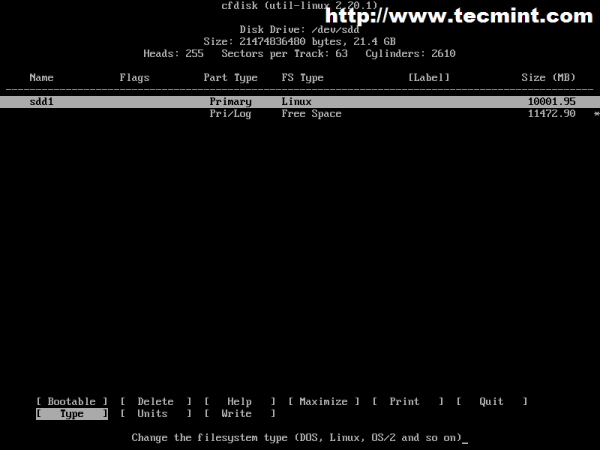

Typ partycji

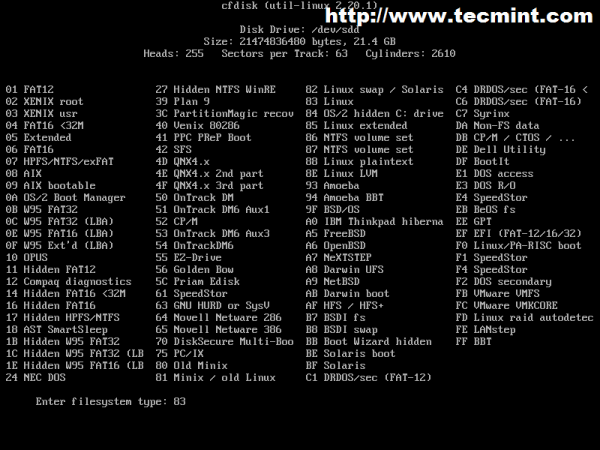

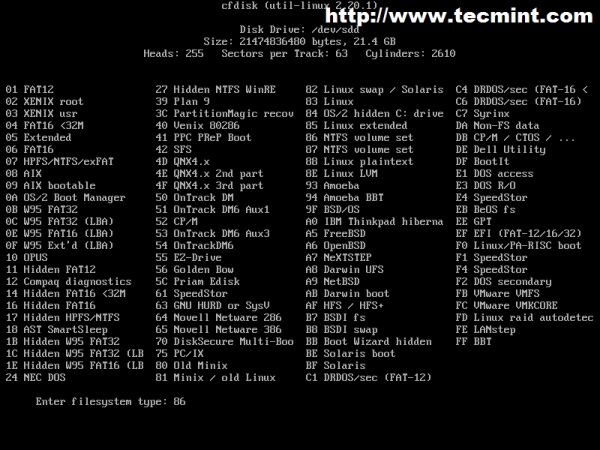

Typ partycji 9. Kolejna monit przedstawia listę wszystkich rodzajów systemu plików i ich kodu numeru (numer sześciokątny). Ta partycja będzie Linux Luks Zaszyfrowane, więc wybierz 83 kod i uderzenie Wchodzić Ponownie, aby utworzyć partycję.

Wprowadź typ systemu plików

Wprowadź typ systemu plików 10. Pierwsza partycja jest tworzona i cfdisk Podpis na media sięga początkowego. Aby utworzyć drugą partycję używaną jako NTFS Wybierz pozostałe Wolna przestrzeń, nawigować do Nowy opcja i naciśnij Wchodzić klucz.

Utwórz nową partycję

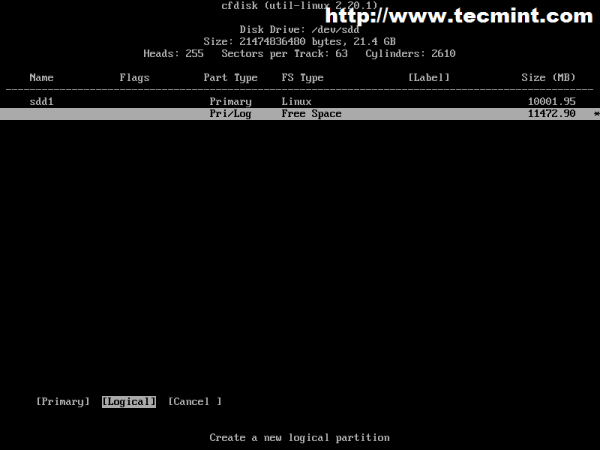

Utwórz nową partycję 11. Tym razem partycja będzie Rozszerzone logiczne jeden. Więc przejdź do Logiczny opcja i ponownie naciśnij Wchodzić.

Wybierz typ partycji logicznej

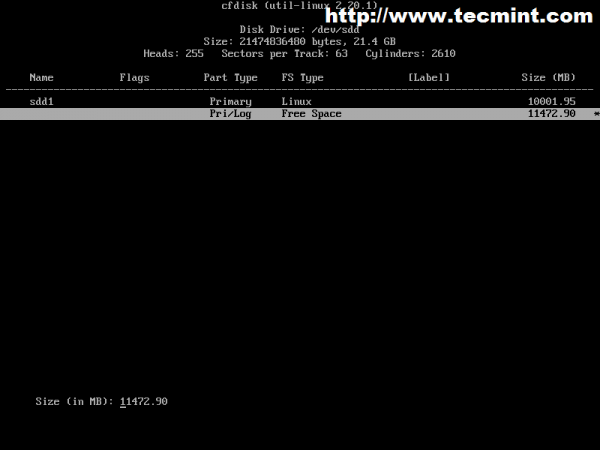

Wybierz typ partycji logicznej 12. Wprowadź ponownie rozmiar partycji. Do używania pozostałej wolnej przestrzeni jako nowej partycji, pozostaw domyślną wartość na rozmiarze i po prostu naciśnij Wchodzić.

Wprowadź rozmiar partycji

Wprowadź rozmiar partycji 13. Ponownie wybierz kod typu partycji. Dla NTFS System plików Wybierz 86 Kod woluminowy.

Wybierz typ partycji

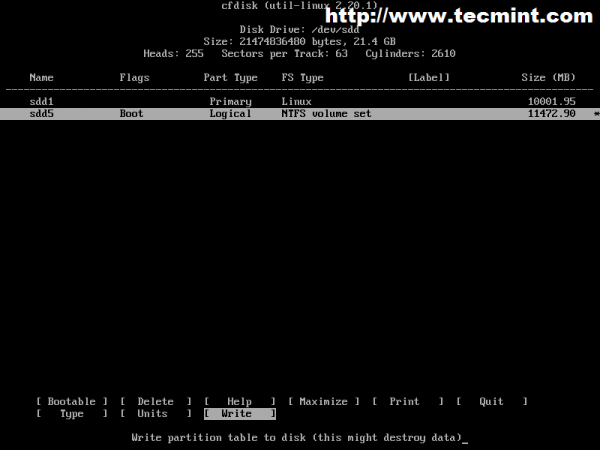

Wybierz typ partycji 14. Po przejrzeniu i zweryfikowaniu partycji wybierz Pisać, odpowiedź Tak Następnie na następnym interaktywnym pytaniu Zrezygnować zostawiać cfdisk pożytek.

Napisz tabelę partycji na dysku

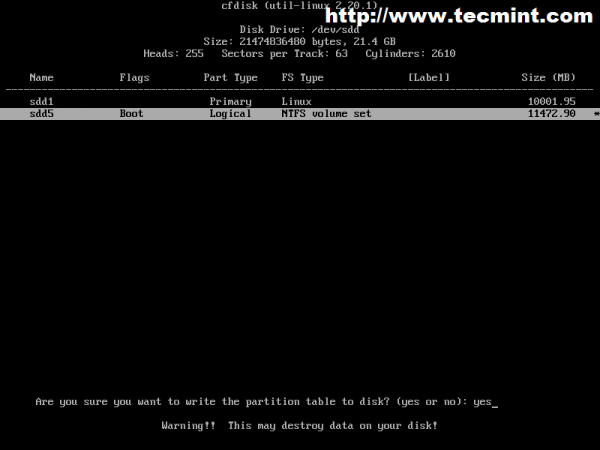

Napisz tabelę partycji na dysku  Potwierdź zmiany

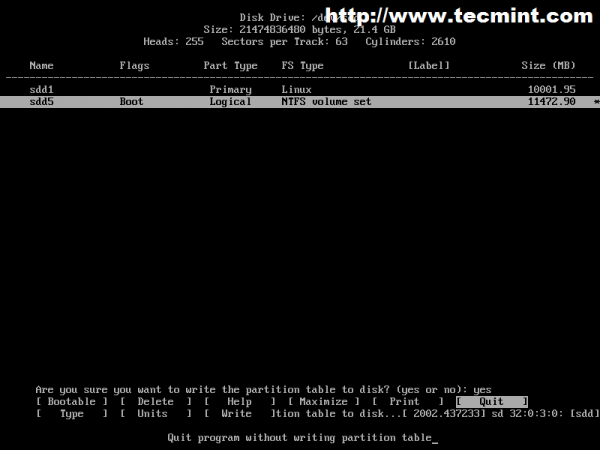

Potwierdź zmiany  Przestań opuścić narzędzie CFDisk

Przestań opuścić narzędzie CFDisk Gratulacje ! Twoje partycje zostały pomyślnie utworzone i są teraz gotowe do sformatowania i użycia.

15. Aby zweryfikować ponownie dysku Tabela partycji Wydaj Fdisk Polecenie ponownie, które pokaże szczegółowe informacje o tabeli partycji.

$ sudo fdisk -l /dev /sdd

Tabela partycji potwierdź

Tabela partycji potwierdź Krok 2: Utwórz system plików partycji

NTFS System FileSystem

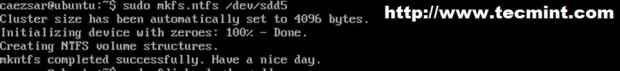

16. Do stworzenia NTFS system plików na drugim biegu partycji MKFS Komenda.

$ sudo mkfs.ntfs /dev /sdd5

Utwórz system plików NTFS

Utwórz system plików NTFS 17. Aby udostępnić partycję, musi być zamontowany na systemie plików do punktu montażu. Zamontować drugą partycję na czwartym trudnym wyniku /optować Mocować punkt za pomocą uchwyt Komenda.

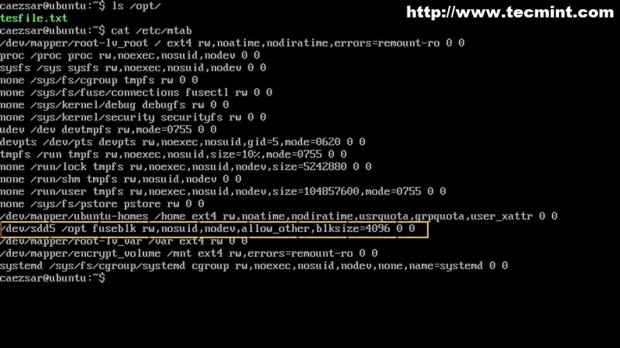

$ sudo Mount /dev /sdd5 /opt

18. Następnie sprawdź, czy partycja jest dostępna i jest wymieniona w /etc/mTab Plik za pomocą polecenia CAT.

$ cat /etc /mTab

Sprawdź dostępność partycji

Sprawdź dostępność partycji 19. Aby odłączyć partycję, użyj następującego polecenia.

$ sudo umount /opt

Ext4 luks

20. Upewnić się CryptsetUp Pakiet jest zainstalowany w twoim systemie.

$ sudo apt-get instaluj cryptsetUp [on Debian Systemy oparte] # yum instaluj cryptsetUp [on Czerwony kapelusz Systemy oparte]

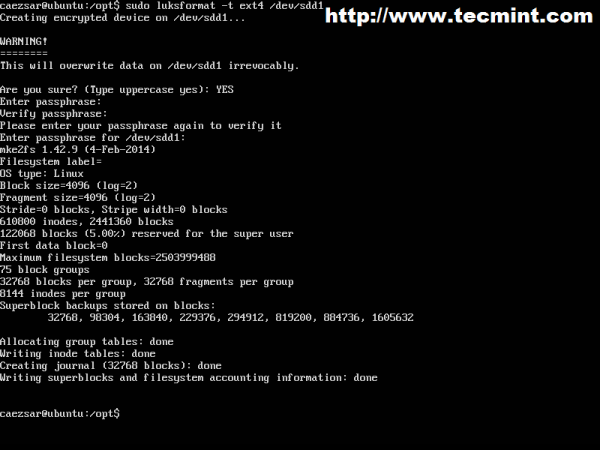

21. Teraz nadszedł czas, aby sformatować pierwszą partycję na czwartym ciężkiej duszy z ext4 system plików, wydając następujące polecenie.

$ sudo luksformat -t ext4 /dev /sdd1

Odpowiedz z wielkim TAK NA "Jesteś pewny?”Pytanie i wprowadź trzykrotnie żądaną hasło.

Formatowanie partycji

Formatowanie partycji Notatka: W zależności od partycji rozmiar I HDD Przyspiesz tworzenie systemu plików może potrwać trochę czasu.

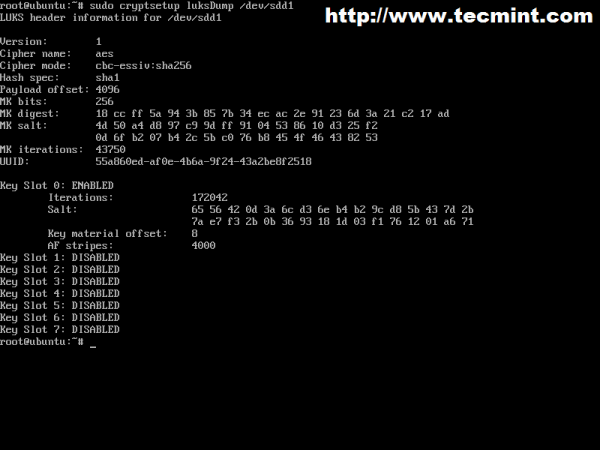

22. Możesz także zweryfikować status urządzenia partycji.

$ sudo cryptsetup luksdump /dev /sdd1

Sprawdź status partycji

Sprawdź status partycji 23. LUKS obsługuje maksimum 8 Dodano hasła. Aby dodać hasło Użyj następującego polecenia.

$ sudo cryptsetup luksaddkey /dev /sdd1

Dodaj hasło

Dodaj hasło Aby usunąć hasło.

$ sudo cryptsetup luksremovekey /dev /sdd1

Usuń hasło

Usuń hasło 24. Dla tego Zaszyfrowane partycja, która jest aktywna, musi mieć wpis nazwiska (zostać zainicjowany) /dev/maper katalog z pomocą CryptsetUp pakiet.

To ustawienie wymaga następującej składni wiersza poleceń:

$ sudo cryptsetup luksopen /dev /luks_partiton device_name

Gdzie "Nazwa urządzenia”Może to być dowolna opisowa nazwa, którą lubisz! (Wymieniłem to moje Crypted_volume). Rzeczywiste polecenie będzie wyglądało jak pokazano poniżej.

$ sudo cryptsetup luksopen /dev /sdd1 crypted_volume

Aktywna partycja szyfrowana

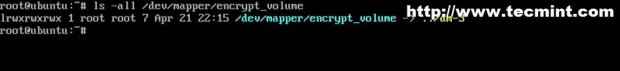

Aktywna partycja szyfrowana 25. Następnie sprawdź, czy Twoje urządzenie jest wymienione /dev/maper, katalog, symboliczny link i status urządzenia.

$ ls/dev/mapper $ ls -all/dev/mapper/encrypt_volume

Sprawdź, czy szyfrowana partycja

Sprawdź, czy szyfrowana partycja $ sudo cryptsetUp -v Scrypt_volume

STATUS PARTICJI ZASKRYPTOWANY

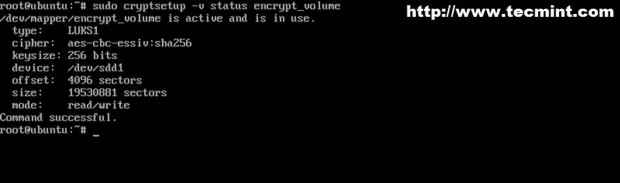

STATUS PARTICJI ZASKRYPTOWANY 26. Teraz do uczynienia urządzenia partycji, zamontuj je w systemie pod punktem montażu za pomocą polecenia montowania.

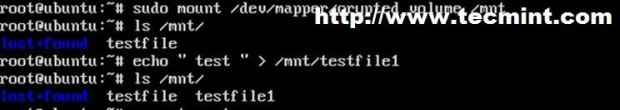

$ sudo Mount /dev /mapper /crypted_volume /mnt

Zamocowane partycja

Zamocowane partycja Jak widać, partycja jest zamontowana i dostępna do pisania danych.

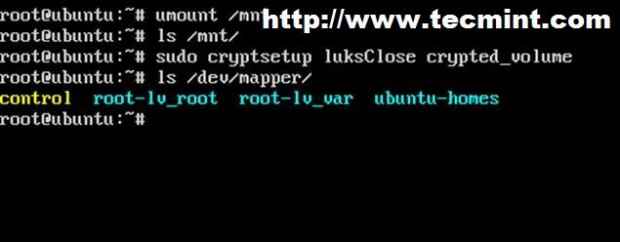

27. Aby uczynić go niedostępnym, po prostu odrzucaj go z systemu i zamknij urządzenie.

$ sudo umount /mnt $ sudo cryptsetup luksclose crypted_volume

Umount Szyfrowana partycja

Umount Szyfrowana partycja Krok 3: Ustaw partycję automatycznie

Jeśli użyjesz stałego dysku twardego i potrzebujesz obu partycji, aby zostać automatycznie zamontowane systemem po ponownym uruchomieniu, musisz wykonać te dwa kroki.

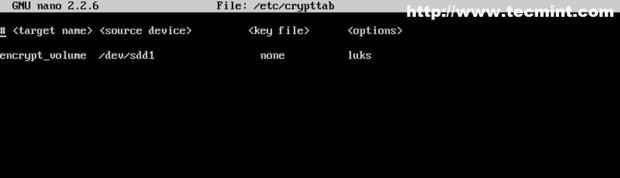

28. Pierwsza edycja /etc/crypttab Plik i dodaj następujące dane.

$ sudo nano /etc /crypttab

- Nazwa celu: Opisowa nazwa twojego urządzenia (patrz powyżej 22 NA Ext4 luks).

- Napęd źródłowy: Sformatowana partycja twardego Luks (Patrz powyższy punkt 21 NA Ext4 luks).

- Plik kluczowy: Wybraniec

- Opcje: Określ luks

Ostateczna linia wyglądałaby jak pokazano poniżej.

encrypt_volume /dev /sdd1 Brak luks

Montaż partycję automatycznie

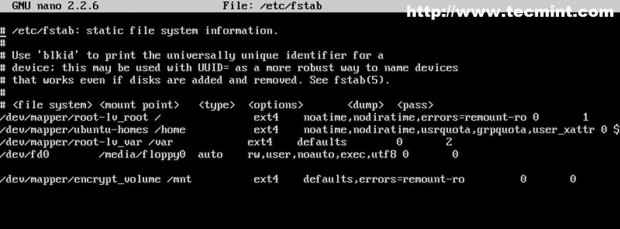

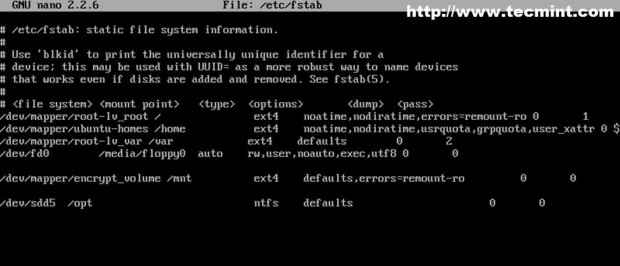

Montaż partycję automatycznie 29. Następnie edytuj /etc/fstab i określ nazwę urządzenia, punkt mocowania, typ systemu plików i inne opcje.

$ sudo nano /etc /fstab

W ostatnim wierszu użyj następującej składni.

/dev/mapper/device_name (lub UUID)/Mount_Point FileSystem_Type Opcje Pass

I dodaj swoją konkretną treść.

/dev/mapper/encrypt_volume/mnt ext4 domyślne, błędy = remount-ro 0 0

Dodaj wpis partycji w FSTAB

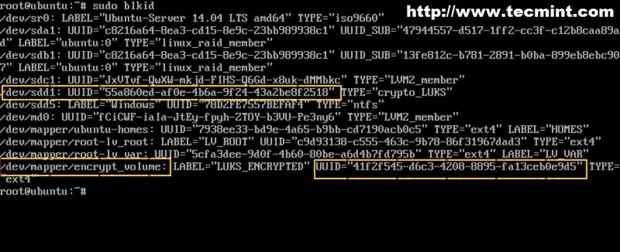

Dodaj wpis partycji w FSTAB 30. Aby uzyskać urządzenie Uuid Użyj następującego polecenia.

$ sudo blkid

Zdobądź urządzenie UUID

Zdobądź urządzenie UUID 31. Aby również dodać NTFS Typ partycji utworzony wcześniej Użyj tej samej składni jak powyżej na nowym wierszu w fstab (Tutaj używane jest przekierowanie pliku Linux).

$ sudo su - # echo "/dev/sdd5/opt ntfs domyślnie 0 0" >>/etc/fstab

Dodaj partycję NTFS w FSTAB

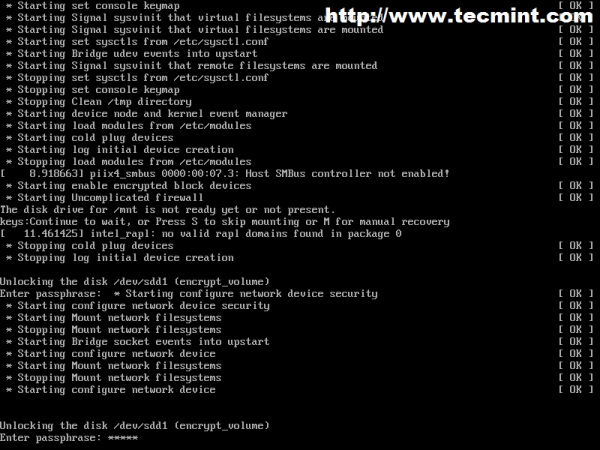

Dodaj partycję NTFS w FSTAB 32. Aby zweryfikować zmiany ponowne uruchomienie Twój komputer, naciśnij Wchodzić Po "Rozpoczynając konfigurację urządzenia sieciowego„Uruchom komunikat i wpisz urządzenie fraza.

Maszyna ponownie uruchom

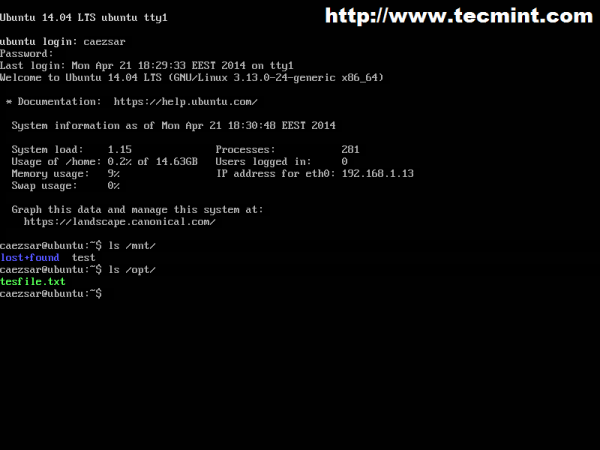

Maszyna ponownie uruchom  Weryfikacja partycji jest montowana automatycznie

Weryfikacja partycji jest montowana automatycznie Jak widać oba partycje dysku zostały automatycznie zamontowane na hierarchii systemu plików Ubuntu. Jako porada nie używaj automatycznie zaszyfrowanych woluminów z pliku FSTAB na fizycznie zdalnych serwerach, jeśli nie możesz mieć dostępu do sekwencji ponownego uruchomienia w celu zapewnienia zaszyfrowanego hasła do woluminu.

Te same ustawienia można zastosować na wszystkich rodzajach wymiennych nośników, takich jak kij USB, pamięć flash, zewnętrzny dysk twardy itp. W celu ochrony ważnych, tajnych lub wrażliwych danych w przypadku podgryzienia lub kradzieży.

- « 10 Przydatne „Pytania i odpowiedzi rozmowy kwalifikacyjnej” na temat scenariuszy Linux Shell

- Instalowanie serwera FTP i mapowanie katalogów FTP w znayal PDC - część 8 »