Tor vs VPN - powinieneś użyć jednego lub obu?

- 1052

- 149

- Pani Janina Cieśla

Myśl o ochronie się przed hakerami, szpiegami i złośliwymi atakami powinna być na czele twojego umysłu za każdym razem, gdy połączysz się z Internetem. Jest to główny cel zarówno Tor, jak i VPN. Ale, mówiąc o Tor vs VPN, o ile naprawdę wiesz?

Jeśli chodzi o zapewnienie, że nasze dane osobowe i aktywność online pozostają prywatne, VPN i TOR są najpotężniejszymi narzędziami, których możesz użyć. Oba dzielą uderzające podobieństwa, ale to ich różnice sprawiają, że są przydatne w niszowych sytuacjach. Niezależnie od tego, czy porusza się po geobloku, czy poruszanie się po ciemnej sieci, musisz zrozumieć, który wybór jest odpowiedni.

Spis treści

Ponieważ węzły są obsługiwane przez wolontariuszy, każdy może skonfigurować węzeł wyjściowy. Problem polega na tym, że słabo konfiguracyjny węzeł może zbierać prywatne informacje, które mogą pozostać widoczne dla hakerów i szpiegów. Tor zapobiegnie powiązaniu wszystkich aktywności przeglądania, ale każdy może zobaczyć Twój ruch, gdy opuści sieć. Wszystko oprócz tego, gdzie zaczyna się, to znaczy.

Aby zapewnić bezpieczeństwo prywatności, powinieneś unikać wysyłania prywatnych wiadomości i innych poufnych informacji na temat połączenia.

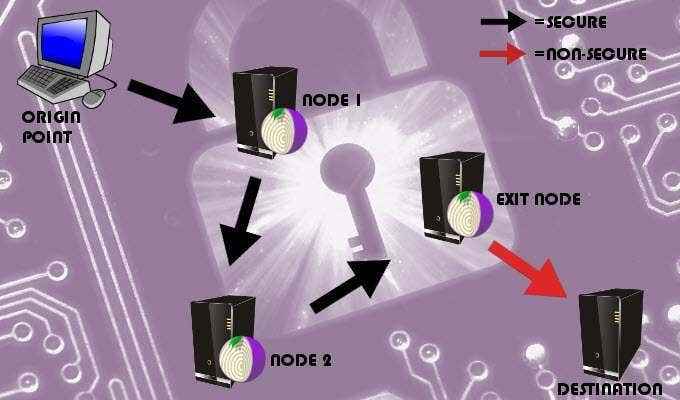

Tor mapuje ścieżkę, która rozpoczyna się od urządzenia, kierując Cię przez dwa losowo wybrane węzły, aż w końcu dojdzie do węzła wyjściowego. Przed wysłaniem pakietu danych do pierwszego węzła TOR zastosuje trzy warstwy szyfrowania.

Pierwszy węzeł w podróży usunie najbardziej zewnętrzną warstwę, która jest warstwą, która wie, gdzie pakiet danych jest następny. Drugi węzeł powtórzy ten proces, wysyłając pakiet danych do węzła wyjściowego sieci.

Węzeł wyjściowy usuwa ostatnią warstwę, ujawniając wszystkie informacje, które nosił pakiet danych. Aby hakerzy zgadują, Tor będzie nadal używać tych samych trzech węzłów przez nie więcej niż 10 minut przed utworzeniem zupełnie nowej, losowej trasy dla twojego ruchu.

Zalety Tora

- Tor jest w 100% bezpłatny, co czyni go najbardziej opłacalnym rozwiązaniem dla twojego bezpieczeństwa.

- Nie ma dzienników ani rekordów przechowywanych w sieci TOR. Nie ma żadnych rejestracji i nie będziesz musiał martwić się o informacje finansowe podczas korzystania z oprogramowania.

- Tor nie martwi się, że kiedykolwiek został zamknięty. Wszystkie węzły są rozproszone po całym świecie, co czyni praktycznie niemożliwe, aby kiedykolwiek grozić usuwaniem. Brak głównego serwera nie utrzymuje go wolnego od ataków i nalotów od złośliwych podmiotów i organów prawnych.

Co to są VPN i jak działają?

Virtual Private Network (VPN) zapewnia kompleksowe szyfrowanie z urządzenia na zdalny serwer w dowolnym kraju. Podczas korzystania z VPN, Twój adres IP jest ukryty, dzięki czemu wydaje się, że dostęp do Internetu z lokalizacji zdalnego serwera zamiast rzeczywistych lokalizacji.

Musisz wybrać dostawcę, utworzyć konto, uruchomić klienta z urządzenia, zalogować się, a następnie wybrać odpowiedni serwer. Odpowiedni serwer zależy od twoich potrzeb. Aby uzyskać bezpieczniejsze i szybkie połączenie, preferowany jest pobliski serwer. Jeśli chcesz obejść treść blokowaną w regionie, połącz się z serwerem w innym kraju z mniejszymi ograniczeniami.

Po podłączeniu wszystkie dane zostaną zaszyfrowane przed kierowaniem przez wybrany serwer. Dane będą następnie przejść przez tunel do witryny, do której próbujesz uzyskać dostęp. Twój adres IP zostanie zamaskowany ze strony internetowej, a na jego miejscu będzie adres IP serwera, dzięki czemu Twój dostęp jest całkowicie anonimowy.

Zalety VPN

- Wszystkie dane są szyfrowane od pochodzenia do miejsca docelowego.

- VPN mogą albo spowolnić lub przyspieszyć połączenie, w zależności od przeciążenia sieciowego i jeśli twój dostawczy.

- Umiejętności techniczne zwykle nie są konieczne w przypadku VPN.

- VPN może pomóc Ci obejść ograniczenia blokowane geo przez maskowanie IP. Nie można oglądać US Netflix, stacjonując w Korei? VPN może pomóc Ci pokonać tę przeszkodę.

Tor vs VPN - Łączenie sił

Łącząc zarówno Tor, jak i VPN, możesz stworzyć potęgę ochrony bezpieczeństwa online i prywatności. Istnieją dwa sposoby połączenia VPN i Tor; albo Tor nad VPN lub VPN nad Tor. Wybór zostanie określony przez Twoje potrzeby.

Tor nad VPN

Połączenie VPN będzie musiało zostać najpierw wykonane przed otworem. Robienie tego w ten sposób pozwoli VPN szyfrować ruch przed zrobieniem firmy w TOR. To ukryje twoją aktywność TOR przed twoim dostawcą usług internetowych.

Twój dostawca usług internetowych nie będzie w stanie zobaczyć danych wysyłanych przez Tor, nawet jeśli nadal widzą, że jesteś z tym połączony. Ponieważ węzeł wejściowy TOR nie jest w stanie zobaczyć twojego prawdziwego adresu IP, zostanie wyświetlony adres IP twojego serwera VPN, zwiększając twoją anonimowość.

Twój ruch nie jest jednak szyfrowany po opuszczeniu sieci TOR, pozostawiając cię bez ochrony przed złośliwymi węzłami wyjściowymi. Nadal będziesz musiał być bardzo ostrożny w zakresie wysyłania poufnych informacji w związku z połączeniem.

Wybierz Tor Over VPN, jeśli:

- Musisz ukryć użycie TOR przed swoim dostawcą usług internetowych.

- Musisz ukryć ruch przed dostawcą VPN.

- Nie będziesz wysyłać poufnych informacji na swoje połączenie.

VPN Over Tor

Korzystanie z tej metody pójdzie w przeciwnym kierunku od Tor nad VPN. Najpierw musisz połączyć się z siecią Tor przed zalogowaniem się do VPN. Będzie to wymagało bardziej technicznie solidnego, ponieważ musisz skonfigurować klienta VPN do pracy z TOR.

Węzeł wyjściowy TOR przekazuje ruch do serwera VPN, eliminując ryzyko złośliwych węzłów wyjściowych. Dzieje się tak, ponieważ ruch jest odszyfrowany po opuszczeniu sieci Tor.

Węzeł wpisowy nadal będzie mógł zobaczyć twój prawdziwy adres IP, ale Twój VPN zobaczy tylko adres węzła wyjściowego. To ukrywa fakt, że używasz VPN od swojego dostawcy usług internetowych, ale widzą, że jesteś w sieci Tor. Ta konfiguracja ułatwi ominięcie blokowania geo, umożliwiając dostęp do niektórych węzłów Tor, które pierwotnie nie były w stanie.

Wybierz VPN na Tor, jeśli:

- Chcesz chronić swoje połączenie online przed złośliwymi węzłami wyjściowymi.

- Musisz ukryć swoje VPN za pomocą dostawcy usług internetowych.

- Planujesz przekazywać poufne informacje na temat swojego połączenia.

- Musisz ominąć geoblki.

- « Jak utworzyć udostępniony dysk pamięci dla systemów z podwójnym butem

- Wspólne powody awarii Ubuntu i sposobu odzyskania »