Co oznacza „dostęp do roota” na komputerach i smartfonach?

- 3388

- 795

- Juliusz Sienkiewicz

Jeśli kiedykolwiek wpadłeś na wiadomość na komputerze lub innym urządzeniu informującym, że potrzebujesz wyższych uprawnień, napotkałeś potrzebę „dostępu do roota."

Systemy operacyjne muszą osiągnąć równowagę między pozwalaniem użytkownikom robić to, czego potrzebują, ale nie pozwalając im zepsuć całego systemu. Na lepsze lub gorsze, gdy masz „dostęp do korzenia” do komputera, masz klucze do królestwa.

Spis treści

Wokół jądra znajdują się różne komponenty systemu operacyjnego, takie jak system plików, sterowniki urządzeń, interfejsy programowania aplikacji (interfejs API) i interfejs użytkownika (interfejs użytkownika). Interfejs użytkownika to bit, który łączy Cię, użytkownika, z wszystkimi komponentami systemu operacyjnego działającego w tle.

Większość użytkowników potrzebuje tylko dostępu do niektórych komponentów systemu operacyjnego i tylko do różnych zakresów, dlatego systemy operacyjne mają poziomy „uprawnienia”.

Podstawy uprawnień systemu operacyjnego

Podobnie jak w prawdziwym życiu, posiadanie pewnych uprawnień w systemie operacyjnym oznacza dostęp do rzeczy, których użytkownicy z niższymi uprawnieniami nie robią. Dostęp można ograniczyć na kilka sposobów. Wspólnym ograniczeniem jest dostęp do systemu plików. Możesz mieć uprawnienia „odczytu” tylko wtedy, gdy chodzi o określone dane, co oznacza, że możesz otworzyć te pliki i je odczytać, ale nie możesz ich w żaden sposób zmienić. Aby to zrobić, potrzebowałbyś uprawnień „napisz”.

Niektóre rodzaje danych mogą w ogóle nie dawać uprawnień „odczytania”. Na przykład nie chciałbyś, aby komputer publiczny dał użytkownikom dostęp do danych, które mają zobaczyć tylko personel.

Inne powszechne ograniczenia dotyczą ustawień komputerowych i instalacji oprogramowania. Korzystając z różnych poziomów uprawnień, użytkownikom można zapobiec instalowaniu lub usuwaniu aplikacji i zmianie takich rzeczy, jak tapeta systemowa.

Dostęp do korzeni jest najwyższym przywilejem

Posiadanie „dostępu do korzeni” oznacza posiadanie najwyższego możliwego uprawnienia na komputerze. Żadne pliki ani dane nie są przed tobą ukryte. Użytkownicy root mogą zmienić dowolny aspekt systemu operacyjnego.

Każda aplikacja, którą uruchomi użytkownik root z tymi samymi uprawnieniami, może zrobić wszystko, co może użytkownik root. Dostęp do korzenia jest niezbędny do rozwiązania wielu problemów i ogólnej konserwacji komputera.

Kolejnym terminem dla użytkownika głównego jest „administrator”, chociaż w niektórych przypadkach konto administratora może mieć nieco niższe uprawnienia niż konto główne, w zależności od systemu operacyjnego i tego, jak sprawy są specyficznie skonfigurowane. W większości przypadków uprawnienia administracyjne i uprawnienia korzeniowe są wymiennymi warunkami.

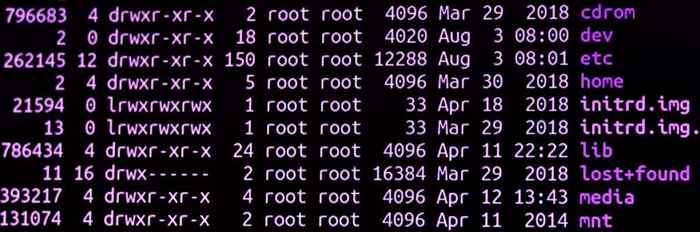

Poziomy uprawnień użytkownika Linux

Linux i inne systemy operacyjne „podobne do Unixa” mają określone podejście do relacji root. W Linux zawsze jest co najmniej jedno konto główne, po raz pierwszy zainstalować system operacyjny. Domyślnie to konto nie jest konto użytkownika przeznaczonym do codziennego użytku. Zamiast tego, ilekroć zwykły użytkownik musi zrobić coś, co wymaga dostępu root, musi podać nazwę użytkownika i hasło, które tymczasowo podnosi uprawnienia do wykonania zadania, a następnie z powrotem do normalnego poziomu uprawnień użytkownika.

Korzystając z terminalu Linus, interfejsu tekstowego, użytkownicy mogą używać polecenia „sudo”, który jest skrót.„Każde polecenie, które następuje sudo, wykonuje przywileje korzeniowe i musisz ponownie podać hasło.

Poziomy uprawnień użytkowników systemu Windows i MacOS

Przez lata Microsoft Windows miał bardziej wyluzowane podejście do uprawnień root. Podstawowym konto użytkownika było również konto administratora, co oznacza, że musisz ręcznie zmienić rzeczy, jeśli chciałeś tego samego poziomu nieodłącznego bezpieczeństwa z podejścia Linux.

W nowoczesnych wersjach Microsoft Windows akcje wymagające uprawnień administratora będą wywoływać wiersz kontroli konta użytkownika Windows (UAC) i będziesz musiał podać hasło administratora. Możesz także uruchomić określone aplikacje z uprawnieniami administratora. Na przykład możesz uruchomić wiersz polecenia lub terminal Windows z uprawnieniami administracyjnymi i nie będziesz musiał wielokrotnie podawać hasła do długości sesji.

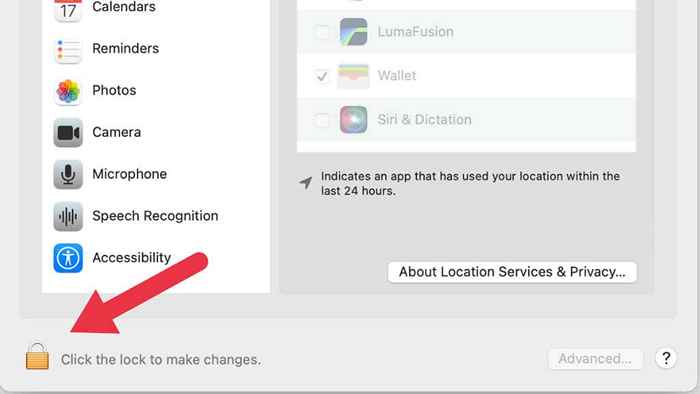

MacOS Apple jest, podobnie jak Linux, system operacyjny podobny do UNIX i wymaga wysokości przywileju naoperacji, gdy próbujesz zrobić coś poza zwykłym użyciem. W macOS zauważysz małe ikony blokady, które pozwalają odblokować ustawienia systemu za pomocą hasła użytkownika root, a następnie zamknąć je ponownie po zakończeniu.

Domyślnie macOS jest nieco bardziej agresywny z uprawnieniami niż Windows. Na przykład, jeśli aplikacja potrzebuje dostępu do danych na zdejmowanym dysku, macOS zapyta Cię, czy jest w porządku za pierwszym razem.

Dostęp root na telefonach z Androidem

Większość ludzi, którzy nie są administratorami systemu, po raz pierwszy spotkała ideę „dostępu do korzeni” lub „rootowania” w kontekście smartfonów i tabletów z Androidem. Podczas gdy Android jest systemem operacyjnym typu open source, prawie wszyscy producenci telefonów z Androidem, tacy jak Samsung i OnePlus, nie dają klientom dostępu do swoich telefonów. Zamiast tego mają specjalne konta użytkowników, które nie mogą uzyskać dostępu do sprzętu telefonu. Więc w przeciwieństwie do komputera, nie możesz zmienić systemu operacyjnego w telefonie z Androidem ani dokonywać zmian w systemie, które nie są wyraźnie dozwolone przez producenta telefonu.

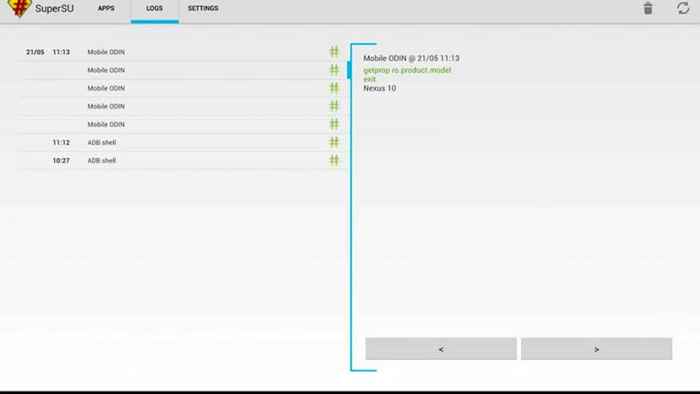

Na wielu telefonach dostęp do rootowania można uzyskać poprzez uruchomienie aplikacji rootowania, ale niektóre urządzenia wymagają nieco zaangażowanego procesu rootowania za pomocą komputera i mostu debugowego Androida (ADB). Korzystając z jednej z różnych metod lub samouczków jednorazowych do rootowania urządzeń z Androidem, możesz uzyskać dostęp do telefonu.

Odtąd możesz zmienić praktycznie każdy aspekt urządzenia, w tym usunięcie dostawcy Bloatware i wyłączanie lub włączanie rzeczy, które producent telefonu chciał trzymać się z dala od zasięgu. Rootowanie telefonu z Androidem jest również pierwszym krokiem, jeśli chcesz całkowicie wymienić system operacyjny. Może to obejmować najnowszą wersję Androida, niestandardowe ROM, a nawet Stock Android (jak telefon Google Nexus) bez interfejsów specyficznych dla producenta. Otwierasz świat alternatywnego oprogramowania układowego, zrootując urządzenie i odblokowując jego bootloader.

Popularne aplikacje obejmują SuperU i Magisk, których używasz na własne ryzyko. Alternatywnie, spędzaj trochę czasu na forach z Androidem, czytając o tym, jak inni właściciele twojego modelu telefonu radzili sobie z rootowaniem.

„Jailbreaking” urządzenia iOS

Podczas gdy telefony z Androidem nie dają dostępu do korzeni z pudełka, Android jest ogólnie znacznie mniej restrykcyjny niż iOS, nawet bez uprawnień korzeniowych. Na przykład na telefonie z Androidem możesz łatwo włączyć instalację aplikacji ze sklepów z aplikacjami zewnętrznymi i zainstalować wszystko, co chcesz, nawet jeśli nie ma go w sklepie Google Play Store.

Na iOS każda aplikacja, której Apple nie akceptuje, jest po prostu poza zasięgiem, w której wchodzi praktyka „jailbreaking”. Wynik jailbreaking jest bardzo taki sam, jak rootowanie na telefonie z Androidem, ale różnica polega na tym, że pomiary bezpieczeństwa iOS muszą zostać zepsute za pomocą exploits.

Niebezpieczeństwa związane z dostępem do korzeni

Jeśli chodzi o urządzenia takie jak iPhone'y i smartfony z Androidem, jedną kluczową kwestią do rozważenia jest to, że może to unieważnić gwarancję. Jest to szczególnie niepokojące, ponieważ rootowanie lub jailbreak, który pójdzie nie tak, może trwale wyhodować urządzenie, coś, co producent może być niechętny, nawet jeśli je zapłacisz.

Na komputerach osobistych problemy są różne. Nie chcesz przypadkowo zapewniać niewłaściwych użytkownikach ani aplikacjach. Niezależnie od tego, czy na telefonie czy komputerze istnieje również szansa, że możesz zapewnić dostęp do złośliwego korzenia, co może być katastrofą i narażać pliki systemowe zagrożone. Dlatego użycie pakietu antywirusowego ma kluczowe znaczenie na zrootowanym urządzeniu.

Załóżmy, że uzyskasz dostęp do korzenia i zaczynasz instalować niestandardowe ROM. W takim przypadku możesz stracić dostęp do specjalnych funkcji urządzenia i zobaczyć gorsze zarządzanie termicznie lub żywotność baterii, ponieważ wiele optymalizacji nie jest obecnych na urządzeniach zrootowanych z niestandardowymi ROM. Niektórzy użytkownicy wykonują podkręcanie na swoim zrootowanym urządzeniu, w którym procesor i GPU są wypychane poza specyfikacje producenta, potencjalnie uszkadzając telefon.

Bezorientowanie urządzenia

Co jeśli chcesz odinstalować swój dostęp do korzenia? Zakładając, że twoje urządzenie nadal działa, możesz go „rozpakować” lub „nie-jailbreak” i zwrócić do pierwotnego stanu, który obejmuje miganie OEM ROM z powrotem na urządzenie. Chciałbyś to zrobić przed sprzedażą lub rozdaniem urządzenia, i chcesz to zrobić przed próbą zwrotu gwarancji, jeśli to możliwe.

Posiadanie zakorzenionego telefonu może być wzmacniające i wyzwalające, ale ma również długą listę ryzyka i zastrzeżeń, więc zastanów się, czy warto.

- « Jak pobrać i zainstalować iTunes na Chromebook

- Pobieranie sklepu Microsoft Store ciągle się zatrzymuje? 12 sposobów naprawy »