WPSCAN - Skaner w podatności na podatność WordPress Black Box

- 4152

- 703

- Tomasz Szatkowski

WordPress jest w całej sieci; Jest to najbardziej popularny i najczęściej używany system zarządzania treścią (CMS) Tam. Czy Twoja witryna lub blog jest zasilany przez WordPress? Czy wiesz, że złośliwi hakerzy zawsze atakują witryny WordPress w każdej minucie? Jeśli nie, teraz wiesz.

Pierwszym krokiem w kierunku zabezpieczenia Twojej witryny lub bloga jest przeprowadzenie oceny podatności. Jest to po prostu operacja zidentyfikowania wspólnych luk bezpieczeństwa (znanych publicznie), w Twojej witrynie lub jej podstawowej architekturze.

Przeczytaj także: WSEKU - skaner podatności na zagrożenia w zakresie bezpieczeństwa w WordPress

W tym artykule pokażemy, jak zainstalować i używać WPSCAN, Bezpłatny skaner utworzony dla specjalistów ds. Bezpieczeństwa i opiekunów stron internetowych w celu przetestowania bezpieczeństwa ich stron internetowych.

Jak zainstalować WPSCan w systemach Linux

Zalecany sposób instalacji i uruchamiania WPSCAN jest użycie oficjalnego obrazu Dockera, pomoże ci to pozbyć się problemów z instalacją (zazwyczaj problemy z zależnością).

Powinieneś mieć instalowane i uruchomione Docker w systemie, w przeciwnym razie zacznij od zainstalowania go przy użyciu następujących, które użyje programu Curl do pobrania i uruchomienia skryptu powłoki, który doda repozytorium Docker do systemu i zainstalować potrzebne pakiety.

$ sudo curl -fssl https: // get.doker.com | cii

Kiedyś Doker jest pomyślnie zainstalowany, uruchom usługę, włącz ją do automatycznego startowania w czasie rozruchu i sprawdzić, czy jest uruchomiony w następujący sposób.

# sudo systemCtl start Docker # sudo systemctl włącz Docker # sudo Systemctl Status Docker

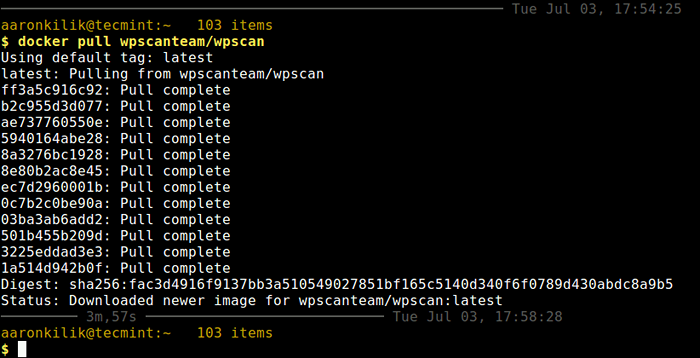

Następnie pociągnij Docker WPSCAN Obraz za pomocą następującego polecenia.

$ Docker Pull WPSCanTeam/WPSCAN

Pobierz obraz WPSCAN Docker

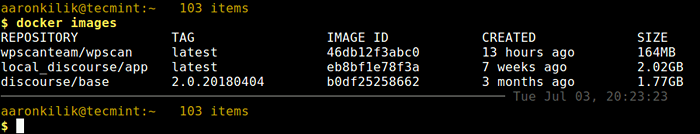

Pobierz obraz WPSCAN Docker Raz Docker WPSCAN Pobrane zdjęcie możesz wymienić obrazy Docker w swoim systemie za pomocą następującego polecenia.

$ Docker Images

Wypisz obrazy Docker

Wypisz obrazy Docker Patrząc na dane wyjściowe z poniższych ekranów, obraz repozytorium WPSCAN jest WPSCANTEAM/WPSCAN którego użyjesz w następnej sekcji.

Jak wykonać skanowanie wrażliwości WordPress za pomocą WPSCAN

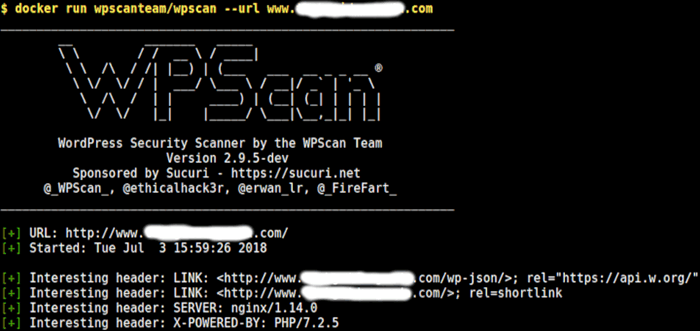

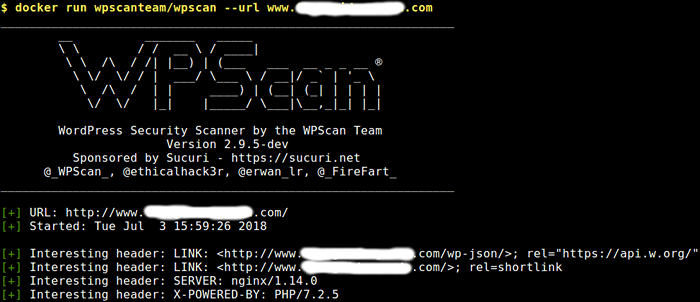

Najprostszy sposób wykonywania skanowania podatności za pomocą WPSCAN jest dostarczenie adresu URL witryny WordPress, jak pokazano (zamień www.przykład.com z adresem URL Twojej witryny).

$ Docker Run WPSCanTeam/WPSCan --url www.przykład.com

WPSCAN spróbuje znaleźć interesujące nagłówki HTTP, takie jak SERWER (typ i wersja serwera WWW) i X-POWERED-PY (Wersja PHP); Będzie również szukał wszelkich odsłoniętych interfejsów API, linku do kanałów RSS i użytkowników.

Następnie wyliczy wersję WordPress i sprawdza, czy jest ona aktualna lub jeśli istnieje jakiekolwiek luki związane z wykrytym numerem wersji. Ponadto spróbuje wykryć motyw, a także zainstalowane wtyczki, aby go znaleźć.

Scan WordPress w poszukiwaniu luk w zabezpieczeniach

Scan WordPress w poszukiwaniu luk w zabezpieczeniach Możesz wykonać Brute Force Hassel. Word -List na wyliczonych użytkownikach używających 30 Wątki za pomocą polecenia następujące. --Lista słów I --wątki flagi do określenia listy słów i ustawienia liczby wątków recepcyjnie.

$ Docker Run WPSCanTeam/WPSCan --url www.przykład.com - -wordlist WordList_file.TXT -THTHREADS 30

Przeprowadzić Brute Force Hasło Word -List "Admin" Tylko nazwa użytkownika, uruchom następujące polecenie.

$ Docker Run WPSCanTeam/WPSCan --url www.przykład.com - -wordlist WordList_file.TXT -Username Admin

Alternatywnie możesz zamontować lokalną listę słów w systemie do kontenera Docker i rozpocząć atak bruteforce dla administratora użytkownika.

$ Docker Run -it - -rm -v ~/WordLists:/WordLists WPSCanTeam/WPSCAN --url www.przykład.com - -wordList /WordList /WordList_file.TXT -Username Admin

Aby wyliczyć zainstalowane wtyczki, uruchom następujące polecenie.

$ Docker Run WPSCanTeam/WPSCan --url www.przykład.com -Enumate p

Jeśli wyliczenie zainstalowanych wtyczek nie wystarczy, możesz uruchomić wszystkie narzędzia wyliczania, jak pokazano.

$ Docker Run WPSCanTeam/WPSCan --url www.przykład.com -Współpracowani

Aby umożliwić debugowanie wyjściowe, użyj --debug-grupa Flag i przekieruj dane wyjściowe w pliku do późniejszej analizy.

$ Docker Run WPSCanTeam/WPSCan --url www.przykład.com--debug-output 2> debug.dziennik

Wreszcie możesz zaktualizować bazę danych WPSCAN do najnowszej wersji, wykonując następujące polecenie.

$ Docker Run WPSCanTeam/WPSCan - -update

Możesz zobaczyć Doker I WPSCAN Pomoc wiadomości z tymi poleceniami.

$ Docker -h $ Docker Run WPSCanTeam/WPSCAN -H

Repozytorium WPSCan Github: https: // github.com/WPSCanTeam/WPSCAN

To wszystko na teraz! WPSCAN to potężny skaner wrażliwości na czarny pudełko WordPress, który powinieneś mieć w swoim arsenale narzędzi bezpieczeństwa internetowego. W tym przewodniku pokazaliśmy, jak instalować i korzystać z WPSCAN z kilkoma podstawowymi przykładami. Zadaj wszelkie pytania lub podziel się z nami swoimi przemyśleniami w komentarzach.

- « LFCS Jak używać polecenia GNU „SED” do tworzenia, edytowania i manipulowania plikami w Linux - część 1

- 2 sposoby ponownego uruchomienia ostatnich wykonanych poleceń w Linux »