Jak skonfigurować i skonfigurować pliki TCP/IP w Linux (Ustawienia TCP/IP dla Linux)

- 1320

- 107

- Tacjana Karpiński

Nawet nie-geekowi prawdopodobnie słyszeli o „TCP/IP”, ale czy wszyscy wiedzą, co to jest lub jak skonfigurować go na serwerze Linux za pomocą wiersza poleceń?

Pomaga najpierw zdefiniować podstawową terminologię. Przynajmniej pozwala opracować ramy, na których można budować swoje zrozumienie. TCP/IP nie jest wyjątkiem.

Spis treściTa sekcja dotycząca terminologii nie jest wyczerpującą listą. Daje ci to podstawę, na której możesz rozpocząć podróż do zrozumienia sieci i sposobu skonfigurowania plików TCP/IP w Linux.

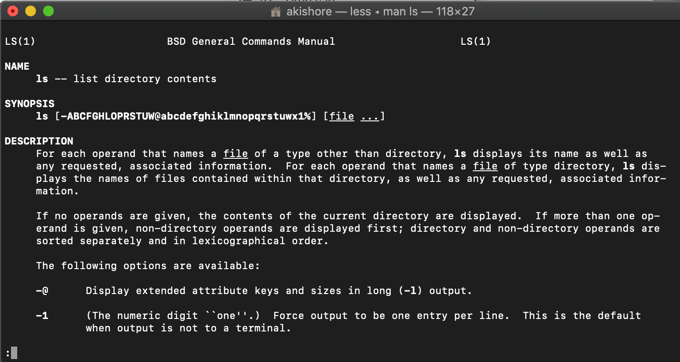

W przeważającej części strony Man są dość dokładne dla wersji oprogramowania, na której się pojawiają. Na przykład, jeśli jesteś zalogowany na serwerze Linux, który ma 10 lat, strona Man wyświetla informacje dotyczące tej wersji (i wieku).

Strony mężczyzny są łatwe w użyciu i dokładne, ale jest kilka zastrzeżeń. Zilustrujmy te zastrzeżenie przez obrazy.

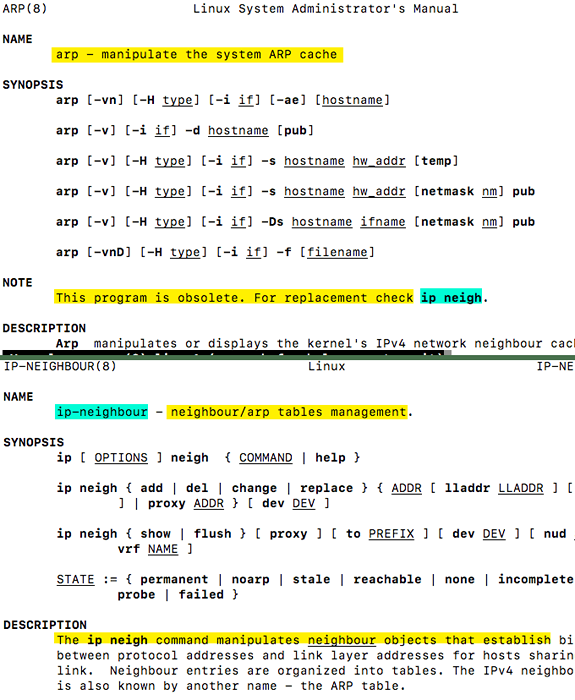

Na poniższym obrazku strona Man dla ARP wskazuje, że ARP jest przestarzała (w sekcji „Uwagi”) i że należy spojrzeć w górę IP sąsiad Zamiast. Wydaje się, że dzięki tej notacji można by pisać „Man IP sąsiaduje„Aby uzyskać dostęp do informacji o narzędzia/protokołu zastępowania.

Jednak pisanie „Man IP sąsiaduje”Nie szuka strony mężczyzny w poszukiwaniu„ IP sąsiedztwa ”. Zamiast tego obejrzy dwie strony ludzkie… jedna dla „IP”, a druga dla „Wytwidego."

Chociaż prawdą jest, że dostaniesz stronę mężczyzny, jeśli wpiszesz „Man IP sąsiad”, chyba że zwracasz szczególną uwagę, możesz przegapić, że tak naprawdę nie jest to, czego szukałeś.

Możesz dodać deskę rozdzielczą (mimo że nie jest tak pokazuje na stronie Man podczas odwołania się do narzędzia wymiany)… więc jeśli dodasz deszcz i wpisz „Man IP-Neigh”, które również działa dobrze, ale nie jest poprawne albo.

Możesz spróbować pisać „Man IP-Neighbour”(Zwróć uwagę na brytyjską pisownię). Po wpisaniu tego konkretnego wyrażenia zobaczysz stronę poprawnego człowieka do wymiany strony ARP Man (lub zastąpienia protokołu ARP). Najważniejsze jest to: jeśli nie możesz znaleźć tego, czego potrzebujesz, spróbuj użyć różnych kombinacji, dopóki nie otrzymasz żądanego mężczyzny.

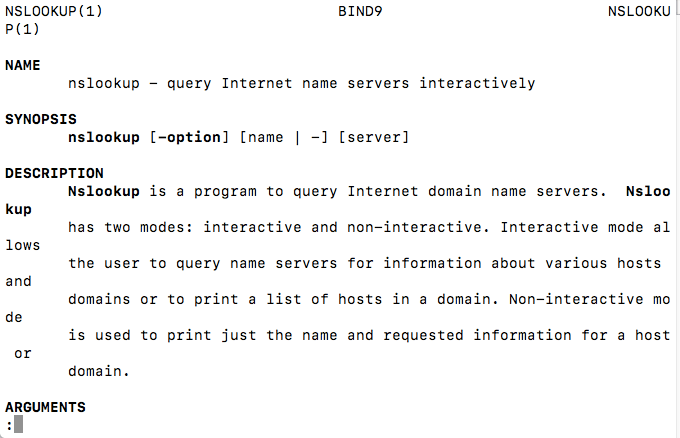

Jako przykład, spróbuj sprawdzić stronę mężczyzny dla narzędzia nslookup. Robisz to, wpisując „man nslookup”. Kiedy to zrobisz, zobaczysz stronę mężczyzny, która wygląda podobnie do obrazu/zrzutów ekranu poniżej. Dowiesz się wszystkiego, co chciałbyś wiedzieć o narzędzia NSLOOKUP.

Po wyskakowaniu strony Man na ekranie możesz przewijać w dół, odczytać, zastosować, testować, a nawet zamykać stronę mężczyzny (wpisując literę „Q” i pozwalając automatycznie zamknąć stronę Man).

Jeśli poprosisz o stronę mężczyzny, która nie istnieje, Linux dostarczy Ci opinii, że nie ma wpisu na tę stronę Man i wypróbować inną.

IPv4 i IPv6

Zarówno IPv4, jak i IPv6 są technicznie takie same, ale nie pojawiają się tak samo dla nas ludzi. Są sposobem na identyfikację maszyn lub urządzeń w sieci lokalnej (LAN). Są prywatne w sposób, w jaki identyfikują urządzenia w sieci LAN.

IPv4 używa liczb oddzielonych kropkami/okresami. Większość z nas zna rodzaj adresów IP, które widzimy dla komputerów podłączonych do naszych prywatnych sieci za pomocą formatu IPv4.

Komputery w sieci mają również adres IPv6, ale wygląda inaczej. IPv6 składa się z alfanumerycznych znaków oddzielonych kolonami (:).

Więc jakie są różnice między IPv4 i IPv6? Pomyśl o tym jak o nazwie sieci. Jedno jest jak imię, a drugie to nazwisko. Oba nazwiska wskazują na tę samą osobę (lub w tym przypadku komputer). Tak jak na ogół mamy inne imię w porównaniu z naszym nazwiskiem, „nazwa” IPv4 będzie inna od „nazwy” IPv6.

Carla Schroeder napisała łatwy do odczytania i przydatny artykuł o IPv4 i IPv6.

Dostęp root na serwerze Linux (i SU i Sudo)

W przypadku wielu zadań, które należy wykonać, dostęp do korzeni (a.k.A. Wymagany jest administrator lub superuser). To dlatego, że wiele z tych narzędzi i aplikacji jest na tyle wrażliwych, aby ograniczyły się ze względów bezpieczeństwa.

Alternatywnym rozwiązaniem logowania się jako root lub wyzwalania dostępu do Superuser (SU) jest przygotowanie polecenia z „sudo” informującym maszynę Linux, że to konkretne polecenie musi być uruchamiane jako superuser/root, ale że kolejne polecenia nie (chyba że również (chyba że również nie są (chyba że również nie są (chyba że nie są (chyba przygotowany z dyrektywą „sudo”).

W przypadkach, gdy „sudo” jest używane i stosowane na polecenie, Linux poprosi hasło SU w celu uwierzytelnienia tożsamości i uprawnień Superuser.

Protokoły sieciowe

Istnieje wiele różnych protokołów, które należy wziąć pod uwagę przy omawianiu Linuksa. Dwa protokoły, które są główne w tym artykule, to TCP i IP.

Protokół kontroli transmisji (TCP)

Protokół kontroli transmisji, częściej określany jako TCP, jest protokołem używanym do transmisji pakietów, podobnie jak nazwa opisuje.

Poniżej wyjaśnienia różnych narzędzi, w tym narzędzia Linux, nazywane Kontrola ruchu (TC).

TCP kieruje systemem operacyjnym Linux, w jaki sposób pakiety powinny przenieść się z jednego miejsca do drugiego. Kontroluje również ruch sieciowy i kieruje transmisją pakietów informacji (takich jak foldery dane przenoszenie się z jednego miejsca do drugiego).

Właśnie dlatego protokół nazywa się Protokół kontroli transmisji (TCP).

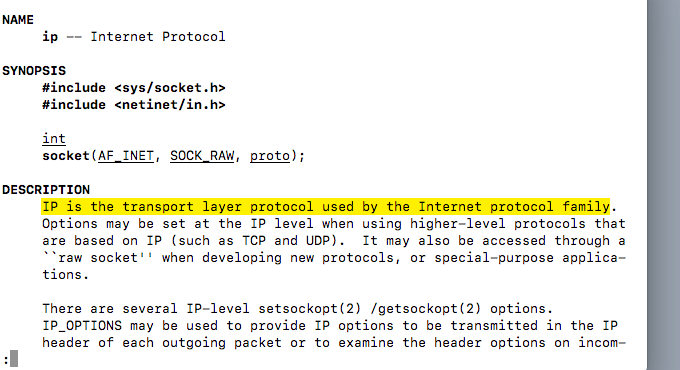

Protokół internetowy (IP)

Protokół internetowy jest powszechnie określany przez akronim, IP.

W przypadku Ip Masz szerszy obszar (Internet) do transmisji pakietów. To tak, jakby mieć szerszą, dłuższą i bardziej podróżowaną super autostradę… zwaną Internetem. Podczas gdy TCP kontroluje ruch pakietów w sieci, IP kontroluje ruch pakietów w Internecie.

Protokół ICMP

ICMP oznacza protokół przesyłania wiadomości internetowych. Chociaż jest to protokół dostępny w większości dystrybucji Linux, może nie być dostępny we wszystkich dystrybucjach Linux. Dowodzi to brak strony mężczyzny w bieżącej instalacji Centos.

Na pierwszy rzut oka może się nie wydawać, że ten szczególny protokół jest taki niezbędny, ale w rzeczywistości tak jest. ICMP jest odpowiedzialny za dostarczanie komunikatów o błędach, jeśli/gdy pakiet nie dociera właściwie do miejsca docelowego. ICMP jest niezbędny do odbierania aktualizacji statusu w dostawie (lub odbiorze) pakietów przesyłanych informacji.

Protokół diagramu użytkownika (UDP)

Protokół diagramu użytkownika (UDP), taki jak protokół kontroli transmisji (TCP), jest protokołem transmisji pakietów informacji od jednego punktu do drugiego. W przypadku TCP, w ramach procesu/transmisji, istnieje weryfikacja pomyślnej dostawy pakietu, co czyni go bardziej niezawodnym niż UDP.

W przypadku UDP nie ma procesu weryfikacji, więc nie wiesz, czy pakiety zostały przesłane lub odbierane pomyślnie i bez błędu. Jako taki, jest to wystarczająco łatwy protokół do wykorzystania, ale nie można go weryfikować ani uwierzytelnić.

Konfiguracja Linux

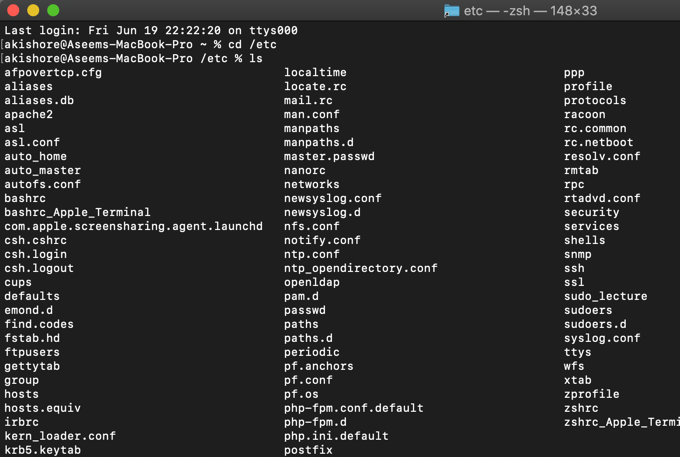

W systemie operacyjnym Linux dostępnych jest kilka plików konfiguracyjnych.

Na przykład, jeśli uruchamiasz serwer Apache na swoim komputerze Linux, pliki konfiguracyjne Apache są ważne. Te pliki informują serwer WWW Apache, co się dzieje z domeną, a dokładniej witryny, która jest hostowana na tym serwerze.

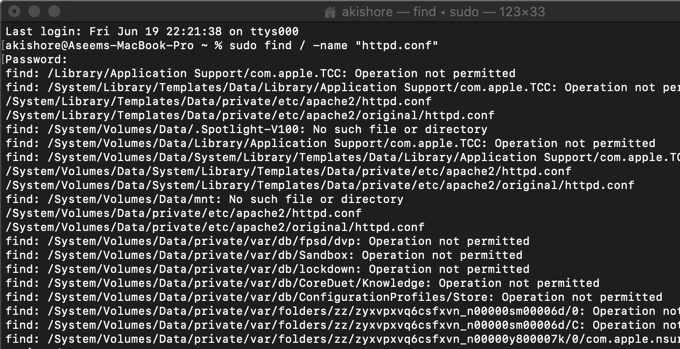

Czasami plik konfiguracyjny jest oznaczony jako httpd.conf. Czasami jest oznaczony jako Apache.conf. Lub może to być zupełnie inna etykieta/nazwa. Możesz znaleźć pliki konfiguracyjne w jednym miejscu na jednym serwerze, a innym razem są w zupełnie innej lokalizacji na innym serwerze.

Na szczęście istnieją pomocne polecenia, które mogą pomóc w zlokalizowaniu określonych plików konfiguracyjnych. Na przykład możesz wpisać następujące informacje, aby zlokalizować „httpd.conf„Plik konfiguracyjny, jeśli istnieje:

Znajdź / -name „httpd.konf ”

Pierwsze słowo „Znajdź”, Linux wiedz, jakiego polecenia/narzędzia używasz, co w tym przypadku to narzędzie „Znajdź”. Drugim elementem wiersza poleceń jest „/”, który informuje narzędzie Znajdź, że powinno wyszukiwać ścieżkę zaczynając od poziomu głównego serwera.

Jeśli szukałeś w bardziej konkretnym miejscu, możesz mieć coś takiego jak „/etc”, aby poinformować Linuksa zacząć w katalogu etc i podążać tą ścieżką. Zapewniając określoną ścieżkę/lokalizację, możesz potencjalnie przyspieszyć proces, ponieważ Linux nie musi wyszukiwać w zbędnych miejscach.

„„-nazwa„Opcja pozwala Linux wiedzieć, czego szukasz w imieniu pliku lub katalogu. Pomocne jest włączenie nazwy w cudzysłowie, a także możesz użyć gwiazdki ( *) jako dzikiej karty podczas wyszukiwania.

Niektóre przykłady plików i katalogów konfiguracyjnych w katalogu/etc ”obejmują:

- Pam.D - katalog zawierający narzędzia związane z modułami uwierzytelniania. „Su” i „sudo” znajdują się tam jako przykład.

- Sysconfig - katalog zawierający funkcje komputera, takie jak zarządzanie energią, mysz i wiele innych.

- RESPIRV.conf - plik, który pomaga w funkcjonalności serwera nazwy domeny, jeśli maszyna Linux jest używana w tej pojemności.

- usługi - Ten plik zawiera dostępne połączenia (i.mi. Otwarte porty) dostępne na komputerze Linux.

Jeśli zastanawiasz się, czy jakieś pliki, ścieżki lub narzędzia są przestarzałe lub przestarzałe, użyj stron Man, aby sprawdzić. Jest to pomocny sposób na utrzymanie tego, co jest aktualne, a co się zmieniło.

Zrozumienie systemu plików Linux

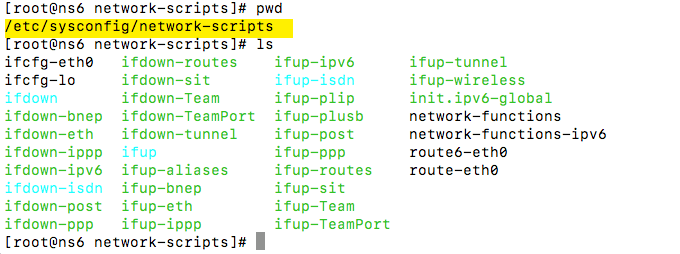

W wielu dystrybucjach Linux pliki konfiguracyjne znajdują się w katalogu skryptów sieciowych w ramach „itp./Sysconfig" ścieżka. Jeśli nie znajdują się tam, jest prawdopodobne, że istnieje podobna lokalizacja/ścieżka. Pliki obecne w tym konkretnym przypadku są pokazane na zrzucie ekranu poniżej.

Jak widać na zrzucie ekranu poniżej, istnieją dwa pliki konfiguracyjne. Każdy z nich jest oznaczony zgodnie z odpowiednimi interfejsami (i.mi. IFCFG-ETH0).

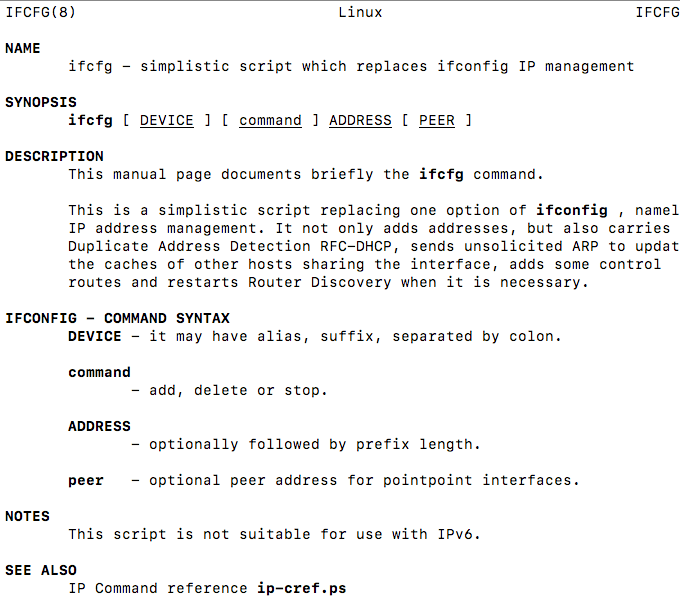

Pliki konfiguracyjne są poprzedzone „ifcfg”, Który zastępuje polecenie ifconfig (a także staje się częścią nazwy pliku interfejsu). To powiedziawszy, teraz został nieco zastąpiony, ponieważ IFCFG nie jest kompatybilny z IPv6.

Dwa interfejsy odwołuje się (IFCFG-ETH0 I ifcfg-lo) Patrz określone typy interfejsów. Deweloperzy Linuksa byli pomocni w tym obszarze, zapewniając definicję i kierunek w postaci nazw plików. W przypadku interfejsu kończącego się „ETH0”, Jest to interfejs podłączony za pośrednictwem„ Ethernet ”lub ma funkcję Ethernet.

Użycie liter „ETH„Wskaż cię we właściwym kierunku. Liczba następująca „ETH” zapewnia liczbę urządzenia. Tak więc następne urządzenie Ethernet może być coś w rodzaju „IFCFG-ETH1" i tak dalej.

Nazwa pliku, która kończy się w „Lo”, odnosi się do interfejsu „Loopback”. Jest również nazywany „hostem lokalnym.„To połączenie sieciowe, które technicznie nie jest prawdziwym połączeniem sieciowym. Po prostu pozwala procesom komunikować się na urządzeniu bez komunikowania się przez sieć. Pomyśl o „wirtualnym”, myśląc o tym konkretnym interfejsie.

Wszystkie rozkłady Linux są w stanie mieć pętlę (lub LocalHost) i są zwykle konfigurowane dla jednego z nich domyślnie. Używają interfejsu, który kończy się w „-lo.„Adres IP dla Localhost wynosi zwykle 127.0.0.1. W wielu przypadkach wirtualny interfejs pętli może być używany do testowania połączeń i wykluczenia innych potencjalnych problemów sieciowych.

Pliki

Istnieją różne sposoby edytowania plików konfiguracyjnych (a także ich przeglądania). Jedną metodą jest użycie „VI Redaktor„Dostęp do polecenia jest dostępny”vi”, A następnie nazwa pliku. W takim przypadku, gdy jeden typ „”VI IFCFG-ETH0”(Bez cudzysłowów) są w stanie wyświetlić informacje o sieci dla tego konkretnego interfejsu (ETH0).

Bardziej wskazane byłoby jednak zrobienie tego w tradycyjny sposób i śledzić instrukcje konfiguracji sieci znalezione na stronie Man dla IFCFG.

Może to być również łatwiejsze dla osoby nietechnicznej. Korzystanie z edytora VI wymaga odrobiny uwagi na szczegóły, więc jeśli jesteś zorientowany na szczegóły (lub już jesteś programistą lub administratorem systemu), edytor VI może być optymalnym rozwiązaniem podczas pracy z plikami konfiguracyjnymi Linux.

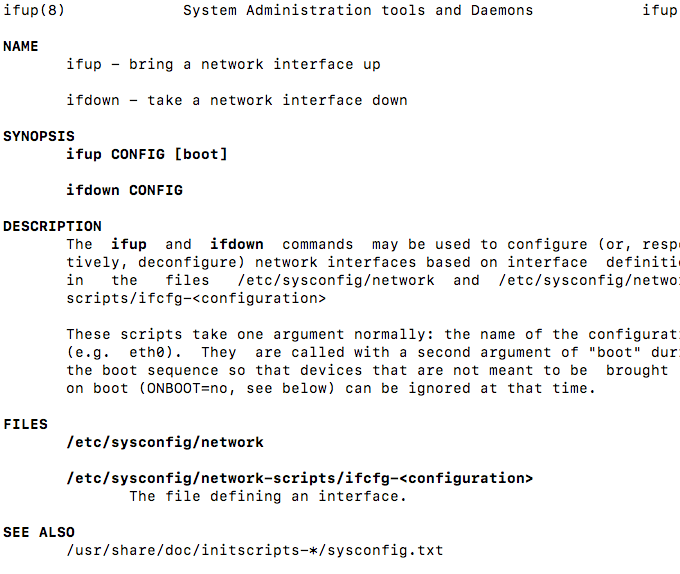

Uzyskując dostęp do stron Man, jesteśmy w stanie przejrzeć informacje o skrypcie IFCFG, który zastąpił skrypt ifconfig (jak pokazano na powyższym zrzucie ekranu strony Man). Ponadto, patrząc na listę interfejsów w dystrybucji Linux, zauważamy polecenia IFUP i Ifdown. Te również można przejrzeć na ich stronie Man (y).

Zrzut ekranu strony Man jest pokazany na poniższym obrazku. Jak zobaczysz na stronie Man, istnieją dodatkowe pliki konfiguracyjne Linux (i ścieżki do uzyskania tych plików), z którymi można się skonsultować (i modyfikować) w konfiguracji i konfiguracji plików TCP/IP w systemie Linux.

Jeśli używasz edytora tekstu wiersza poleceń, takiego jak edytor VI do wyświetlenia pliku konfiguracyjnego, zauważysz niektóre zdefiniowane opcje. Na przykład, patrząc na interfejs sieciowy, możesz zobaczyć słowa we wszystkich czapkach, a następnie znak Equals (=), a następnie inne słowo.

Na przykład może istnieć dyrektywa, która jest „Onboot”I może powiedzieć„ onboot = tak ”jako przykład opcji konfiguracji. Istnieje również kilka innych punktów konfiguracyjnych i opcji. Na przykład inny jest Mash.

Jeśli zobaczysz dyrektywę konfiguracyjną, „Networking,„Po tym powinien nastąpić„ tak.”Jeśli następuje„ nie ”, może to stanowić problem, ponieważ wskazywałoby to, że interfejs sieciowy nie jest aktywowany do tworzenia sieci.

Oto proces krok po kroku w celu poprawienia opisanej sytuacji:

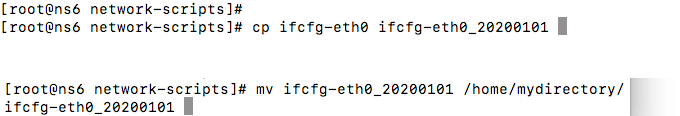

- Zrób kopię pliku konfiguracyjnego, aby być bezpiecznym. Jest kilka sposobów na to. Jednym z najłatwiejszych jest okno poleceń.

Typ: CP IFCFG-ETH0 IFCFG-ETH0_20200101

Następnie w następnym wierszu wpisz: MV IFCFG-ETH0_20200101/HOME/MYDIRECTORY/IFCFG-ETH0_20200101

To przenosi kopię pliku, którą właśnie wykonałeś do katalogu, którego używasz do tworzenia kopii zapasowych. - Teraz, gdy wykonałeś kopię zapasową pliku konfiguracyjnego, nadszedł czas, aby wprowadzić zmiany w tym pliku konfiguracyjnym. Jeśli używasz edytora VI, wpiszesz następujące czynności:

VI IFCFG-ETH0

Po tym plik zostanie otwarty w aplikacji terminal/polecenie (podobna do sposobu, w jaki otwiera się strona Man, gdy ją uruchamiasz).

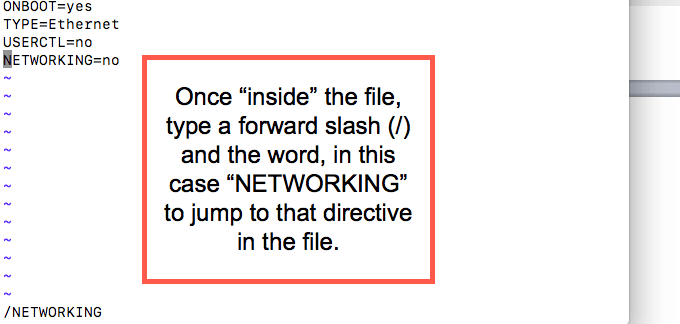

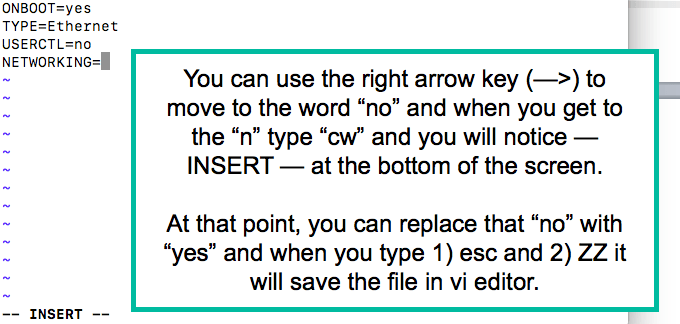

Po otwarciu pliku konfiguracyjnego szukasz linii zawierającej „Networking = nie”I usuń tę linię lub zmień ją na„ Networking = Tak ”. Można to zrobić za pomocą „CW„Dyrektywa w redaktorze VI. Wpisując cięcie do przodu, mówisz edytorowi VI, że czegoś szukasz. W takim przypadku poinformujesz edytora, że szukasz „sieci”, a kiedy zostanie znaleziony (kierując myszą do tej lokalizacji), możesz użyć klawisza prawej strzałki, aby przejść do słowa „nie”.

Kiedy dojdziesz do słowa „nie”, zatrzymaj się na „n” i wpisz „CW„Pozwala ci zmienić„ nie ”na„ Tak.„„ CW ”oznacza zmianę Word, a Linux pozwala zmienić całe słowo z jednego słowa („ nie ”) na inne („ tak ”). Jeśli chcesz tylko zmienić jedną literę, możesz użyć „R”, aby zastąpić jedną literę lub charakter.

Zrzuty ekranu pokazują ten proces poniżej.

- Po zapisaniu pliku konfiguracyjnego (i.mi. Pisanie ESC, aby wydostać się z trybu wkładki, a następnie podwójny Z, aby zapisać plik), nadszedł czas, aby zrestartować usługę lub komputer. Można to zrobić na kilka różnych sposobów. Jedną metodą ponownego uruchomienia komputera jest wpisanie następującego wiersza polecenia:

Zamknij -r teraz

Polecenie zamykania mówi maszynie Linux do wyłączenia. Opcja -r informuje polecenie, że nie jest to tylko zamknięcie, ale ponowne uruchomienie i zrobić to teraz.

Wskazówka: Jeśli chcesz wiedzieć, kiedy komputer lub serwer zakończy ponowne uruchomienie, wpisz „ping”, a następnie publiczny adres IP komputera/serwera (lub nazwa domeny witryny hostowanej na serwerze Linux).

Korzystając z polecenia ping, zobaczysz, że serwer nie jest „pingalny” (co dzieje się podczas ponownego uruchomienia), a następnie, gdy serwer z powodzeniem uruchomi się, ping zareaguje z pozytywną odpowiedzią, co wskazuje na pomyślne ponowne uruchomienie.

Poniżej przedstawiono niektóre obrazy, które pomagają zilustrować kroki na powyższej liście.

Krok 1:

Krok 2:

Wskazówka: Pamiętaj, że nic w świecie serwerów nie jest osobliwe. Na przykład możesz zmienić konfigurację dla określonego interfejsu (w tym przypadku ETH0), ale może to być tylko jeden interfejs w sieci i może mieć wpływ (lub wpływać) inny serwer.

Tak więc, w powyższym przykładzie, ponownie uruchamiając serwer, uruchomi urządzenia sieciowe, aby ponownie uruchomić. To nie jest osobowa opcja dla tego interfejsu, ale na ten interfejs miałby wpływ na ponowne uruchomienie.

/itp./pliki hostów

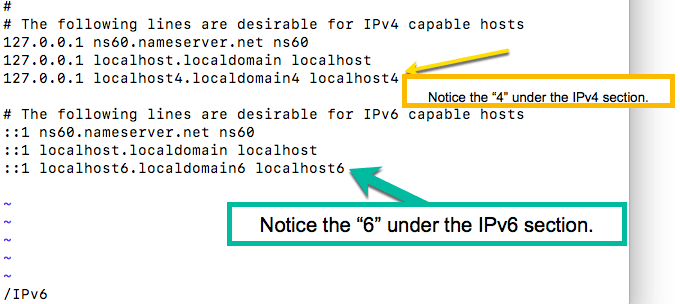

Plik /etc /hosts może istnieć, ale nie. Jeśli istnieje, może być używany w konfiguracji. Na przykład możesz mieć inny system, który obsługuje konfiguracje hosta, zamiast bezpośrednio zarządzać plikiem. Również sam plik hostów jest różny. Na przykład IPv4 i IPv6 obsługują konfigurację inaczej, jak widać na poniższym obrazku.

Pliki konfiguracyjne; Lokalizacje/ścieżki; Warunki; i więcej

Niektóre dodatkowe pomocne nazwy plików i lokalizacji plików to:

- /etc/sysconfig/scripts/(ścieżka pliku konfiguracyjnego)

- /etc/sysconfig/network-scripts/ifcfg-eth0 (plik konfiguracyjny)

- /etc/hosts (plik konfiguracyjny)

- /etc/resolv.conf (plik konfiguracyjny z informacjami o nazwie)

W wielu przypadkach oprogramowanie systemowe lub serwerowe automatycznie tworzy pliki konfiguracyjne. Ponadto, jeśli używany jest DHCP, istnieją inne aspekty konfiguracji sieci, które są obliczane w locie, ponieważ w takim przypadku nie używane są statyczne adresy IP.

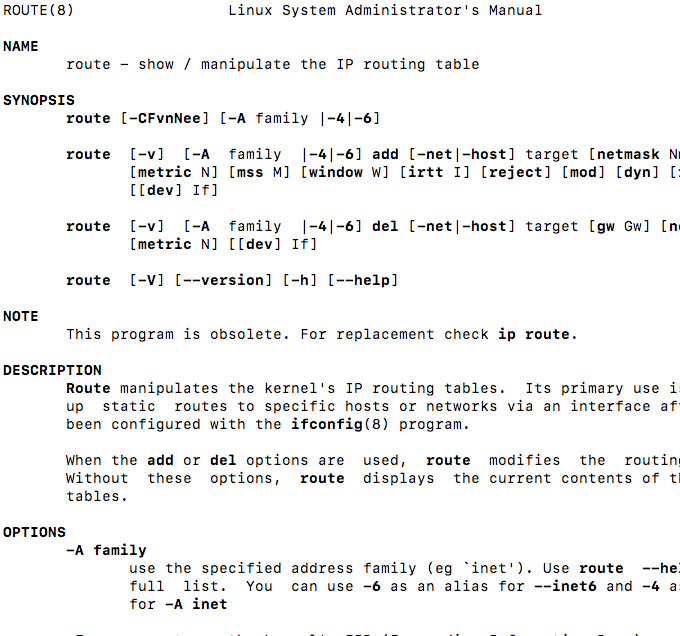

Następujące polecenia (CL) były używane (lub są) używane w większości rozkładów Linux. Gdzie są przestarzałe lub przestarzałe, polecenie zastępcze jest wymienione.

- trasa (przestarzałe / przestarzałe): Został użyty do pokazywania i edytowania tras. Zastąpione przez Trasa IP.

- Nazwa hosta: Używane do wyświetlania lub amanipulowania i edytowania nazwy hosta maszyny.

- Netstat: Wyświetl połączenia sieciowe, tabele routingu, statystyki interfejsu, członkostwa multiemisji itp.

- Arp: (przestarzałe / przestarzałe) Używane do wyświetlania informacji IPv4; w szczególności pamięć podręczna sąsiada sieci. IPv6 stał się adresem sieciowym, zastępując kolekcję IPv4 czterech liczb oddzielonych okresami. W świetle tych zmian to przestarzałe polecenie zostało zastąpione przez IP sąsiad.

- ip: IP nie tylko oznacza „protokół internetowy” i Ultimate WAN (sieć szerokiej obszaru ”), ale jest to również narzędzie, które pozwala administratorowi systemu lub użytkownik komputerowy możliwość przeglądania parametrów TCP/IP, a także ustawienie ich w razie potrzeby.

- TC: Oznacza to „kontrola ruchu” i jest narzędziem, które pomaga w zarządzaniu ruchem przychodzącym i wychodzącym na maszynie Linux.

Narzędzia konfiguracyjne: GUI vs. Wiersz poleceń (CL)

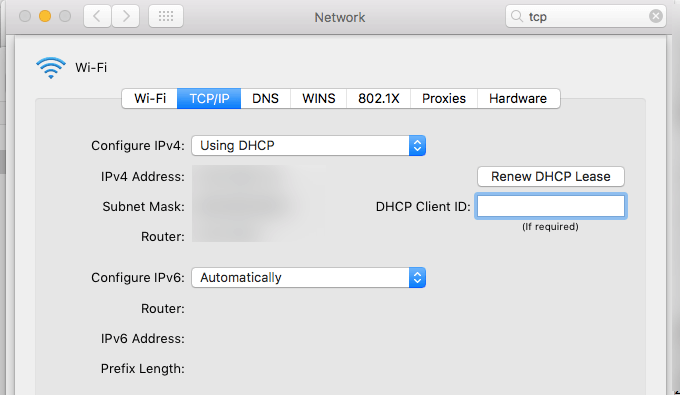

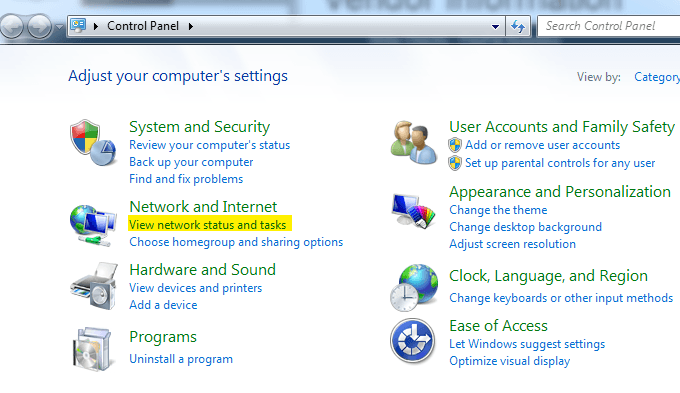

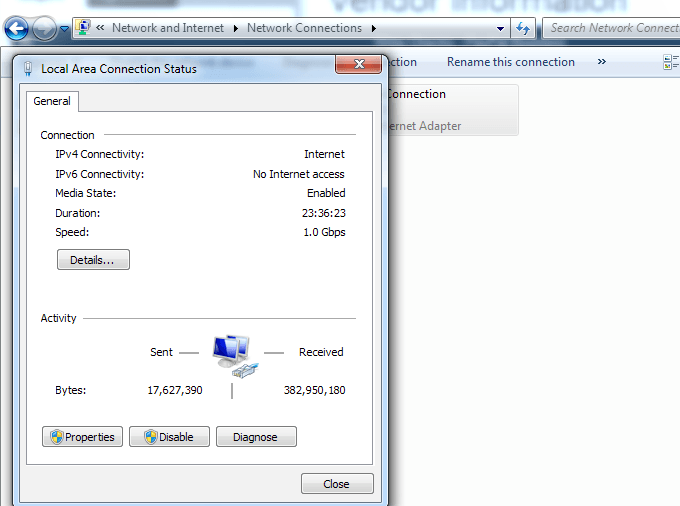

Aby zapewnić punkt odniesienia, następujące trzy obrazy wyświetlają mechanizm graficznego interfejsu użytkownika (GUI) do obsługi konfiguracji sieci, w tym TCP/IP.

Pierwszym obrazem jest GUI Apple Mac (preferencje systemowe> sieci), a dwa drugie obrazy to system operacyjny systemu Windows (choć różni się w zależności od wersji). Dostęp do niego jest za pośrednictwem panelu sterowania Microsoft i połączeń sieciowych, jak widać na zrzutach ekranu.

Plusy i wady GUI w porównaniu z edytorem tekstu lub wiersza poleceń (CL)

Podczas gdy wiele osób woli graficzne interfejsy użytkownika (GUI) ze względu na ich łatwość użytkowania, prezentację wizualną i ogólną prostotę, pomocne jest zrozumienie plików konfiguracyjnych (w tym przypadku związanych z siecią), abyś mógł rozwiązać problemy i naprawić wszelkie problemy.

Możesz najpierw złapać GUI, ale pomaga to być w pełni poinformowane… na wszelki wypadek. Istnieje również niektóre systemy operacyjne, które niekoniecznie mają GUI (lub jeszcze nie mają), więc znowu; Pomocne jest przygotowanie.

W następnej sekcji omówimy pliki konfiguracyjne i jak uzyskać do nich dostęp, zaktualizować je, a także zarządzanie plikami i narzędziami.

Linux Line-line (CL) Narzędzia, narzędzia, skrypty i demony

Istnieje wiele narzędzi, które są dostępne dla dystrybucji Linux. Ponownie, podobnie jak inne polecenia, istnieją podobieństwa (i różnice) między tym, jak narzędzia te są używane w różnych rozkładach. W niektórych przypadkach narzędzia są dostępne, ale należy je najpierw zainstalować, a proces instalacji często się różni.

Narzędzie wiersza poleceń jest często odnoszące się do powłoka I na początku, terminal. Istnieją inne warunki, ale ogólnie jest to aplikacja, która pozwala użytkownikowi uzyskać dostęp do systemów operacyjnych, aby pisać polecenia w oknie.

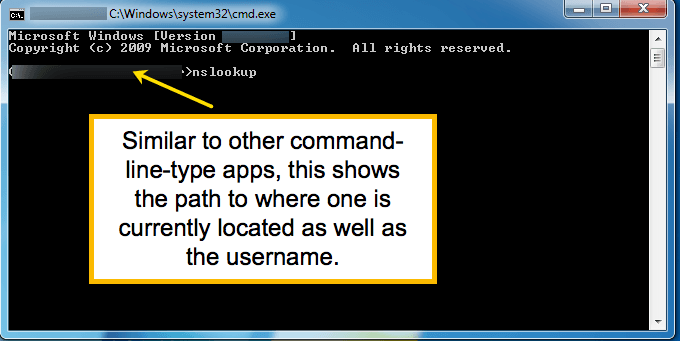

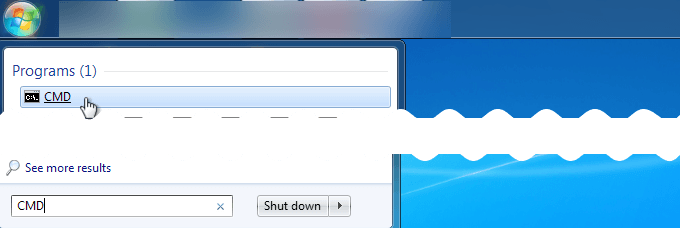

Spójrzmy na kilka przykładów. Pierwszy pochodzi z systemu operacyjnego Windows i prawdopodobnie wygląda znajomo dla użytkowników Windows. Narzędzie jest otwarte na pisanie CMD (jak pokazano na zrzutach ekranu poniżej).

Drugi zrzut ekranu to aplikacja o nazwie Terminal To jest wstępnie zainstalowane na większości komputerów Apple.

Nslookup (nslookup)

W przypadku nslookup, ns oznacza serwer nazw i spojrzeć w górę Część polecenia to „wyszukanie” informacji. Tak więc nazwa tego narzędzia mówi nam, że będzie ono wyszukało informacje ogólnie dostępne za pośrednictwem serwerów nazwisk.

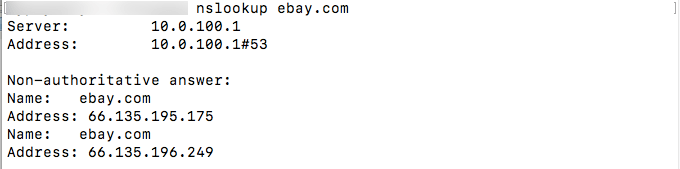

Nslookup to poręczne narzędzie. W takim przypadku używamy go do wyszukiwania informacji o serwisie eBay. Aby to zrobić, wpisujemy „nslookup eBay.com ”i przedstawiono nam informacje podobne do tego, co pokazano na poniższym obrazku.

Polecenie jest wyświetlane u góry zrzutu ekranu (po zamazaniu prywatnych informacji). Następnie dane wyjściowe z tego żądania (nslookup) pokazano poniżej, że wraz z informacjami takimi jak serwer (publiczny adres IP), konkretny adres IP itp.

Kontrola ruchu (TC)

Innym narzędziem jest narzędzie „Kontrola ruchu” (zwane również „TC”). To narzędzie, które umożliwia planowanie i przetwarzanie pakietów danych.

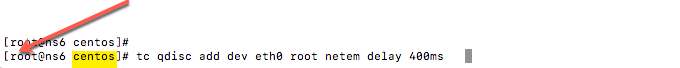

Polecenie ci mówi Jak Pakiety poruszają się przez sieć. To Jak aspekt obejmuje odpowiedzi na pytania, takie jak czas, prędkość, urządzenia i inne. Oto reprezentacja wiersza poleceń (CL) korzystania z kontroli ruchu (TC):

Chociaż dla niektórych może to wyglądać jak „bełkot”, każde słowo w wierszu poleceń reprezentuje coś ważnego. Oto lista:

- TC: To jest narzędzie, w tym przypadku „kontrola ruchu” (a.k.A. „TC”). To informuje aplikację/oprogramowanie wiersza poleceń, którego narzędzia Linux użyć.

- Qdisc: Ten skrót oznacza Dyscyplina w kolejce i to kolejny sposób opisania prostego harmonogramu.

- dodać: Ponieważ budujemy konfigurację (tak, technicznie plik), mówimy narzędziem, że jesteśmy dodanie do kontroli.

- Dev Eth0: „Dev” odnosi się do „urządzenia”, informując narzędzia, że zamierzamy zdefiniować urządzenie. „ETH0” w tym przypadku jest odniesieniem do urządzenia. Zauważysz, że jest to podobne do tego, co pojawia się w graficznym interfejsie użytkownika (GUI) dla etykiety urządzenia.

- źródło: To informuje narzędzie, że modyfikujemy ruch wychodzący z poziomu głównego lub wyjść.

- Netem: To słowo reprezentuje zdanie „emulator sieci”. Chociaż może to nie być sieć sprzętowa, emuluje to samo. Jest to podobne do sposobu, w jaki oprogramowanie Parallels naśladuje oprogramowanie Windows dla komputerów Apple. To prawda, że jest to zupełnie inny oprogramowanie, ale oprogramowanie do emulacji w taki sam sposób, w jaki NETEM naśladuje sieć. W tym przypadku Netem reprezentuje WAN (szeroki obszar), w przeciwieństwie do sieci LAN (sieć lokalna).

- opóźnienie: To słowo mówi narzędziem TC, że modyfikujemy komponent „Opóźnienie” transakcji.

- 400 ms: Powiedzieliśmy już narzędziem, że wpływamy na opóźnienie, ale teraz musimy zdefiniować, jak bardzo wpływamy na opóźnienie. W tym przypadku jest to 400 milisekund.

Menedżer sieci

Celem menedżera sieci jest uproszczenie i automatyzacja konfiguracji sieci. W przypadku użytkowników DHCP menedżer sieci może uzyskać adres IP, zastąpić domyślne trasy i automatycznie wymienić programy nazwisk.

Narzędzie NMTUI do korzystania z menedżera sieci jest dostępne w większości, choć nie wszystkie, Linux Dystrybucje. Należy również pamiętać, że niektóre narzędzia są „dostępne”, a jednocześnie nie są dostępne. Innymi słowy, istnieją pewne narzędzia i demony, które należy zainstalować i niekoniecznie są wstępnie zainstalowane w danym dystrybucji Linux.

Inne tematy sieciowe

Istnieje wiele aspektów sieci i TCP/IP, które są szczególnie fascynujące, szczególnie w przypadku rozkładu Linuksa. Nie zapominaj, że masz strony ręczne (a.k.A. Strony człowieka) dostępne bezpośrednio w instalacji Linux. Tak więc, chociaż może to wydawać się rodzajem niepowiązanej listy tego, czego nie powinieneś robić, zawsze możesz użyć strony mężczyzny, aby dowiedzieć się, co powinieneś zrobić.

Linux jako router

W dzisiejszych czasach większość ludzi korzysta ze sprzętu, który jest poświęcony zadaniu routingu (ja.mi. router) w celu zarządzania zadaniem trasy sieciowej.

Wiele razy, ponieważ routery są częścią pakietu z pakietami/umowami internetowymi domowymi lub biurowymi. Klient jest zwykle przyłapany na płaceniu opłaty za czynsz/leasing miesięcznie (lub co roku) lub konieczność zakupu routera.

Jednak obsługuje to, nie ma potrzeby działania Linux jako router, mimo że jest w stanie funkcjonować jako jeden. Opisane powyżej scenariusze tworzą prawie pseudo-deregację dla Linuksa, ale to nie znaczy, że Linux jest całkowicie poza grą. Możliwe jest skonfigurowanie serwera Linux jako routera sprzętowego (i kolejnego oprogramowania).

Trasa IP (wcześniej „trasa”)

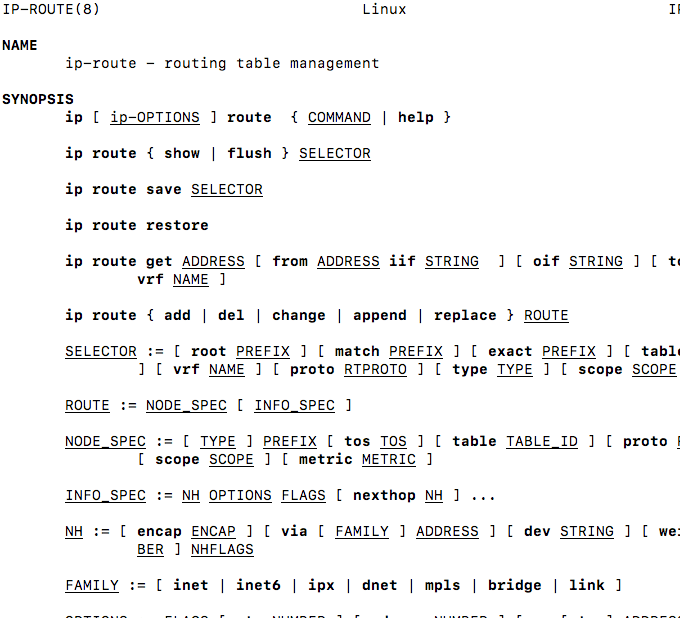

Poniższy obraz pokazuje zrzut ekranu strony Man dla „trasy” i możliwe dyrektywy w tym narzędziu.

Snort - system wykrywania intruza

Snort Software to system wykrywania ingerencji open source (identy. Działa na podstawie reguł wykorzystujących warstwy TCP/IP w sieci. Określenie tych zasad identyfikuj ingerencje w celu ochrony sieci.

Jak skonfigurować ustawienia Linux> TCP/IP dla Linux

Poniższe mini samouczki pomogą ci w niektórych wspólnych zadaniach, które możesz spotkać w świecie Linux.

Należy pamiętać, że czasy się zmieniają szybko, więc pomocne jest korzystanie z stron mężczyzny, a także wyszukiwania w Google, aby zweryfikować następujące kroki i upewnić się, że nie ma innych narzędzi, które mogą wykonywać pracę lepiej. Od pisania tego artykułu tak nie jest.

Samouczek 01: Przypisanie statycznego adresu IP do komputera Linux

Pierwsze pytanie, które powinieneś zadać, jest to, czy komputer/serwer potrzebuje statycznego adresu IP (taki, który się nie zmienia), czy zmienny adres IP (taki jak DHCP - Dynamic Host Protocol). Jeśli jest to twój komputer osobisty (nie serwer), istnieje szansa, że możesz używać DHCP do dostępu do Internetu.

Oznacza to, że nie musisz zadzierać z przypisaniem statycznego adresu IP do komputera. Twój dostawca usług internetowych (ISP) i każdy dostarczony/dzierżawiony sprzęt automatycznie obliczają adres IP w locie, aby umożliwić łączenie się z Internetem. Innymi słowy, jeśli nie potrzebujesz statycznego adresu IP, dynamicznie zmieniający się jest w porządku dla komputera bez serwera.

Jeśli masz serwer i potrzebujesz go, aby był dostępny dla innych (ja.mi. poza twoim domem; WAN/Internet; Non-Lan) Będziesz potrzebował statycznego adresu IP, aby albo używana domena była mapowana na nią za pomocą hostingowego użytkownika przypisanego do domeny lub dostępny bezpośrednio za pomocą statycznego adresu IP.

Jeśli nikt nie musi uzyskać dostępu do komputera ani serwera poza domem, to zmieniający się adres IP (dynamiczny; niepodatowy) jest w porządku, ponieważ nikt nie używa statycznego adresu IP.

Uwaga: Niektóre osoby używali adresu IP DHCP do publicznego dostępu (tak, nawet jako serwer), ale,

- Wymaga do tego bardzo technicznej osoby, więc nie jest to tak powszechne.

- O wiele trudniej jest (ze względu na jego ciągle zmieniającą się naturę) niż statyczny adres IP.

Jeśli potrzebujesz statycznego adresu IP, idź dalej i wykonaj kroki tutaj. Jeśli nie, możesz pominąć tę sekcję.

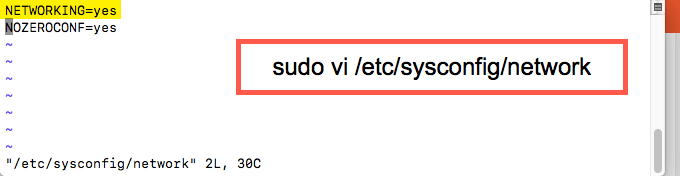

Jak zobaczysz, polecenie (pokazane powyżej) zawiera „sudo” na początku linii. Chociaż możliwe jest użycie polecenia „SU” (superuser) i zalogowanie się jako superuser, użycie „sudo” uruchamia tylko jedno polecenie jako superuser.

Druga metoda, logowanie się jako superuser, umożliwia wykonanie wszystkich zadań jako superuser, co czyni go wygodniejszym do robienia tego, co należy zrobić.

Jednak wraz z tym pojawia się ryzyko bezpieczeństwa, dlatego bezpieczniej jest po prostu uruchomić polecenie z Sudo i pozwolić aplikacji na żądanie hasła (w razie potrzeby), aby wypełnić polecenie jako superuser dla tego zadania/polecenia.

Wybór należy do ciebie i powinien opierać się na dowolnej metodzie łatwiejszej. Plik reprezentowany przez zrzut ekranu poniżej jest dostępny za pośrednictwem następującego polecenia:

sudo vi/etc/sysconfig/scripts/IFCFG-ETH0

Przed użyciem tego polecenia numer urządzenia sieci. Jak pamiętacie, konfiguracje Linux są zarządzane w pliku dla interfejsu, więc konieczne jest, aby numer interfejsu został weryfikowany z tego pliku przed edycją pliku konfiguracyjnego.

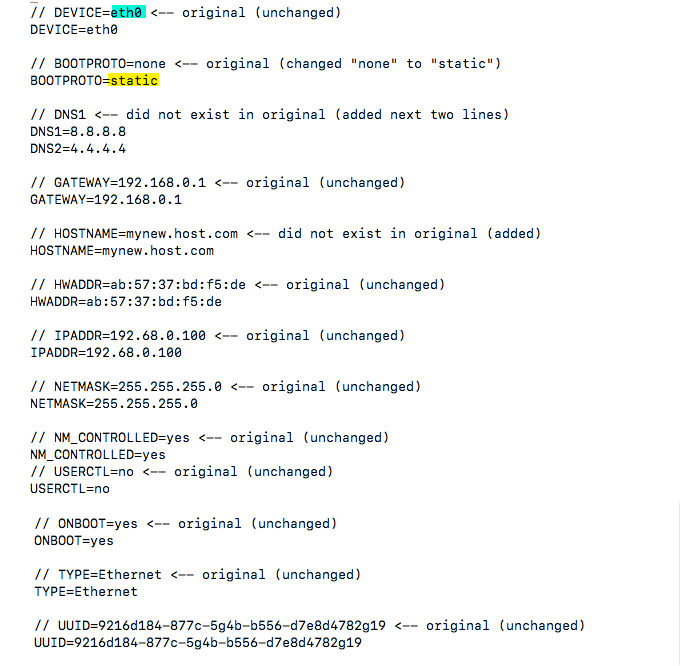

Innym aspektem pliku konfiguracyjnego, o którym należy zwrócić uwagę, jest użycie słowa „statyczne.”Ponieważ dodajemy statyczny adres IP, ważne jest, aby poinformować plik konfiguracyjny, że tak jest.

Notatki zostały dodane na zrzucie ekranu poniżej z ilustracyjnych powodów, ale nie powinny być zawarte w pliku konfiguracyjnym. Ponadto w niektórych rozkładach Linux wymagane są znaki cytatowe. W tym konkretnym pliku konfiguracyjnym w pliku konfiguracyjnym nie było obecnych żadnych znaków cytatowych.

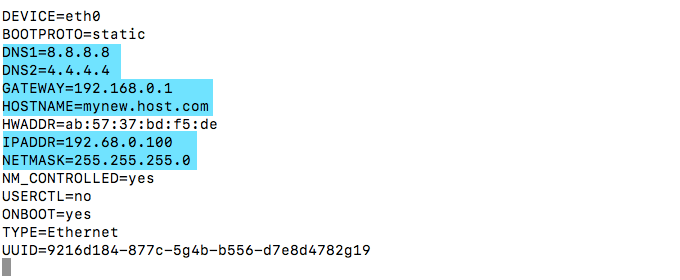

Poniższy zrzut ekranu pokazuje, jak faktycznie pojawi się plik, z usuniętymi notatkami i dodatkowymi przestrzeniami.

Do edytowania następnego (i ostatecznego) pliku konfiguracyjnego jest dostępny przez pisanie:

sudo vi /itp. /Resolv.conf

W tym pliku można dodać (lub zmodyfikować). Te serwery nazw powinny pasować do drugiego pliku konfiguracyjnego, który został właśnie zmodyfikowany. W takim przypadku AT/ETC/SYSCONFIG/NETERN-SCRIPTS/IFCFG-ETH0 (zrzut ekranu powyżej).

Używany werbiage, to „Neederver.”Tak więc, gdzie pokazuje plik konfiguracyjny urządzenia DNS1 = 8.8.8.8, Resolv.Plik CONF powinien pokazać Nazwarz 8.8.8.8.

Odpowiednik DNS2 = 4.4.4.4 pokazałby jako Nazwarz 4.4.4.4 w Resolv.plik CONF.

Luźno ujmuje, powyższe kroki działają na dystrybucji Red Hat Linux, ale nie ma gwarancji, że będzie działać w przyszłości, ze zmianami technologii, które zachodzą. Właśnie dlatego konfiguracje powinny być testowane i weryfikowane.

Po zakończeniu konfiguracji uruchom ponownie interfejs sieciowy z preferowaną metodą, jak opisano powyżej. To zastosuje zmiany. Pomocne jest również, jeśli przetestowany jest statyczny adres IP. Możesz to zrobić, próbując połączyć się z publicznym statycznym adresem IP z innego urządzenia (najlepiej w innej sieci).

Możesz również zadzwonić do znajomego lub współpracownika i poprosić ich o połączenie ze statycznym adresem IP z innej lokalizacji geograficznej (i innej sieci).

Samouczek 02: Network aliasing IP

Możliwe jest przypisanie więcej niż jednego adresu IP do jednej karty interfejsu sieciowego (NIC). Nazywa się to Network IP aliasing, ponieważ tylko jeden IP byłby rzeczywisty, więc dodatkowe adresy IP są aliasami do tej samej karty. Aby przypisać adres IP, użyj swojej ulubionej metody przypisywania adresu IP zgodnie z opisem w samouczku 01.

To nie jest tak, że musi to być statyczne, ale aby mieć wiele adresów IP przypisanych za pomocą aliasingu IP Network, trzeba przypisać adresy IP za pomocą statycznego adresu IP.

Samouczek 03: Zmień nazwę hosta maszyny Linux

Użyj następujących kroków, aby zmienić nazwę hosta komputera Linux za pomocą preferowanego edytora:

1. Zmodyfikuj plik konfiguracji nazwy hosta, wpisując następujące w aplikacji wiersza poleceń:

sudo vi /etc /hostName

Gdziekolwiek widzisz starą nazwę hosta w tym pliku konfiguracyjnym, zastąp ją nową nazwą hosta.

2. Zmodyfikuj plik konfiguracji hostów, wpisując następujące w aplikacji wiersza poleceń:

sudo vi /etc /hosts

Gdziekolwiek widzisz starą nazwę hosta w tym pliku, zastąp ją nowo wybraną/wyznaczoną nazwą hosta w taki sam sposób, jak z plikiem konfiguracji nazwy hosta w powyższym kroku pierwszym.

3. Uruchom ponownie serwer lub komputer Linux. Jedną z metod tego (w zależności od Linux Distro) jest wpisanie następujących w aplikacji wiersza poleceń:

sudo shutdown -r teraz

Ten ponowne uruchomienie jest potrzebne, aby zmiany w obowiązywaniu.

Samouczek 04: Włącz i wyłącz swoją NIC

Jedną z bardziej fascynujących rzeczy, które możesz zrobić za pomocą wiersza poleceń w Linux, jest włączenie lub wyłączenie połączenia Ethernet.

Aby to zrobić, wpisz odpowiednie polecenie z tych dwóch:

Konfiguracja linku IP sudo

setdown link ip sudo

W przypadku starszych wersji Linux możesz uruchomić ifconfigup lub ifconfigdown, ale możliwe jest, że polecenia te są przestarzałe lub przestarzałe w nowszych rozkładach Linux. W takim przypadku preferowane jest nowsze polecenie IP.

Samouczek 05: Włącz przekazywanie sieci

Twój system operacyjny Linux jest w stanie podłączyć różne sieci i może działać jako router. Wszystko, co musisz zrobić odkształcić sieć.IPv4.ip_fporward = 1 linia co umożliwi przekazanie adresu IP.

Niezbędny plik konfiguracyjny jest zwykle przechowywany w /etc/sysctl.conf:

Przykłady, jak skonfigurować to, spójrz na „Jak włączyć przekazywanie IP na Linux (IPv4 / IPv6)."

Jeśli konfigurujesz serwer Linux za pomocą DHCP (zamiast statycznego adresu IP), możesz wybrać formę przekazywania sieci. To nie jest powszechne, ale tutaj, ponieważ jest wykonalne i reprezentuje przypadek, w którym ktoś może być do tego skłonny.

Samouczek 06: Polecenia zdalne przez powłokę

W przypadku, gdy musisz uzyskać dostęp do serwera Linux, a serwer nie jest geograficznie położony w tym samym miejscu, co Ty, może być konieczne użycie zdalnych poleceń, aby uzyskać dostęp do zdalnego serwera Linux.

Dla tych, którzy są programistami lub administratorami systemu, „zdalne” do serwera jest normalnym wydarzeniem.

Jednym z najpopularniejszych sposobów na to jest użycie „ssh„Polecenie, informowanie aplikacji wiersza poleceń, że chcesz bezpiecznie uzyskać dostęp do serwera Linux, nawet jeśli robisz to za pomocą niepewnego połączenia.

Oprócz użycia polecenia „SSH” musisz podać informacje o tym, gdzie się łączysz i jak (między innymi dostępnymi opcjami).

Możesz użyć nazwy domeny dla dostępu do serwera Linux lub nawet publicznego statycznego adresu IP. Nazwa lub adres IP informuje polecenie SSH, do czego ma dostęp i gdzie ją znaleźć.

Inne opcje mogą obejmować nazwę użytkownika, która zostanie użyta do logowania do zdalnego serwera. Bez zdefiniowania tej opcji można ją żądać, ale jest to również opcja zdefiniowania go w tym samym czasie, co polecenie SSH.

Na przykład:

SSH Nazwa użytkownika Myserver.com

Hasło może być również skonfigurowane w poleceniu, ale jest to zalecane ze względów bezpieczeństwa, aby wprowadzić je w momencie połączenia ze zdalnym serwerem.

Dlaczego? Jeśli hasło jest wpisane do polecenia, w zwykłym tekście, może uzyskać do niego dostęp do następnej osoby za pomocą tego samego komputera i miałaby dostęp do hasła.

Z dodatkowych powodów bezpieczeństwa możesz chcieć uzyskać dostęp do serwera Linux za pośrednictwem określonego portu. Wyznaczając port, który może być używany, możesz blokować inne porty i zapobiegać próbom hakerów lub ataków DOS (odmowa usługi).

Istnieje wiele różnych punktów konfiguracyjnych dla SSH. Niektóre z nich są wymienione w ShellHacks.com.

Samouczek 07: Narzędzia do monitorowania sieci

Jednym z ważnych elementów zarządzania siecią jest sprawdzenie, czy wszystko działa i nadal działa. Możesz to zrobić poprzez monitorowanie sieci. Narzędzia, które pomyśli o monitorowaniu sieci, różnią się, ale ostatecznie osiągają podobne cele.

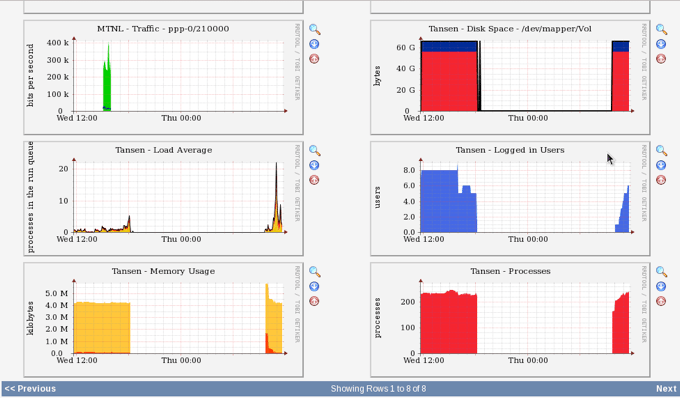

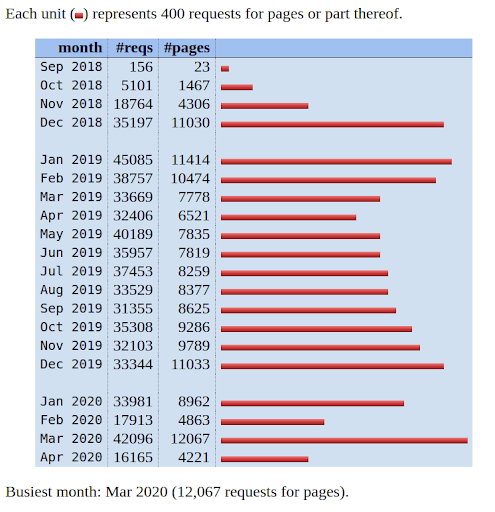

Jednym z takich narzędzi do monitorowania sieci są kaktusy. CACTI to narzędzie do monitorowania sieci typu open source. CACTI monitoruje sieć i zapewnia graficzne przedstawienia tego, co zostało zarejestrowane. Pomaga to użytkownikom (zwłaszcza nowicjom) w ustaleniu, gdzie mogą wystąpić problemy.

Front może pomieścić wielu użytkowników i czasami jest używane przez usługi hostingowe do wyświetlania informacji o przepustowości w czasie rzeczywistym i innych danych na następujących wykresach…

Dane można podać do kaktusów za pomocą dowolnego zewnętrznego skryptu lub polecenia. CACTI zgromadzą dane za pośrednictwem CRON-JOB i wypełnią bazę danych MySQL, zanim zaprezentuje ją jako wykres użytkownika Front End.

Aby obsłużyć gromadzenie danych, możesz zasilać kaktusy ścieżkami do dowolnego zewnętrznego skryptu/polecenia wraz z dowolnymi danymi, które użytkownik będzie musiał „wypełnić”. Następnie CACTI zgromadzą te dane w pracy CRON i wypełni bazę danych MySQL.

CACTI jest przydatnym narzędziem dla administratorów sieci, którzy chcą monitorować korzystanie z sieci i zapewniać łatwe do zrozumienia wizualne dla konsumentów. Kaktusy można pobrać za darmo w Cacti.internet. Witryna zawiera dokumentację do zainstalowania i konfigurowania narzędzia do monitorowania sieci.

Alternatywy dla kaktusów, które możesz wypróbować, Solarwinds NPM, PRTG i Nagios. SolarWinds będzie obsługiwał SNMP, a także ICMP/Ping, WMI, Netflow, Sflow, JFlow i IPfix, aby wymienić kilka. Wstępnie zbudowane szablony, wykresy i alerty pomagają szybkie monitorowanie sieci.

PRTG zapewnia do stu czujników za darmo. Ma podobne funkcje do SolarWinds, a także elastyczne alerty i aplikacje do smartfonów, tabletów, iPadów.

Nagios ma wszystkie narzędzia, które znajdziesz w kaktach, ale wymagają nieco więcej konfiguracji. Do wyboru jest mnóstwo wtyczek. Ma solidną reputację jednego z najstarszych narzędzi zarządzania i monitorowania sieci. Ale będziesz musiał zabrudzić sobie ręce w konserwacji plików konfiguracyjnych.

- « Jak przenieść nazwę plików w systemie Windows 10

- HDD RAID vs SSD RAID Główne różnice, które powinieneś wiedzieć »