<strong>Dlaczego miałbym chcieć przebić się na komputerze?</strong>

- 4180

- 916

- Igor Madej

Najwyższy poziom bezpieczeństwa dla komputera jest, aby można go było. To jedyny sposób, aby zmniejszyć szansę zhakowania komputera do jak najbliżej zera. Cokolwiek mniej i oddany haker jakoś się w to wpadnie.

Prawdopodobnie nie martwisz się o te rzeczy, jeśli prowadzisz tylko komputer domowy. Mimo to wdrożenie tylko jednego lub dwóch z tych środków dramatycznie zwiększy twoje bezpieczeństwo.

Co to jest luka powietrzna?

Kiedy przerywasz komputer, nie ma nic między komputerem a resztą świata oprócz powietrza. Oczywiście, ponieważ pojawił się Wi -Fi, zmieniło się to, aby w ogóle nie oznaczać połączenia ze światem zewnętrznym. Nic, czego nie ma jeszcze na komputerze, nie powinno być w stanie się tym dostać. Nic na komputerze nie powinno być z niego zdejmowane.

Jak przełamać swój komputer?

Zgrywanie powietrza komputera nie jest tak proste, jak po prostu odłączenie kabla sieciowego i wyłączenie Wi -Fi. Pamiętaj, że jest to cel o wysokiej wartości dla hakerów kryminalnych i podmiotów państwowych (NSA), którzy pracują dla rządów zagranicznych. Mają pieniądze i czas. Poza tym uwielbiają wyzwanie, więc kuszą do nich komputer z powietrzem.

Zacznijmy od zewnętrznego komputera i pracujmy w środku:

- Bezpieczeństwo operacyjne (OPSEC) jest ważne. OPSEC może zostać uproszczony jako bycie na zasadzie koniecznej wiedzy. Nikt nie musi wiedzieć, co jest w pokoju, nie mówiąc już o tym, co jest komputer lub kto jest upoważniony do jego obsługi. Traktuj to tak, jakby nie istniało. Jeśli nieautoryzowani ludzie wiedzą o tym, są podatne na ataki inżynierii społecznej.

- Upewnij się, że jest w bezpiecznym pokoju. Pokój powinien mieć tylko jedno wejście i musi być zamknięte przez cały czas. Jeśli wejdziesz do środka do pracy, zamknij drzwi za sobą. Tylko upoważnieni operatorzy komputera powinni mieć dostęp. Jak to robisz, zależy od Ciebie. Fizyczne i elektroniczne inteligentne zamki mają swoje zalety i wady.

Zachowaj ostrożność sufitu. Jeśli napastnik może wyskoczyć z kafelka sufitowego i przejść przez ścianę, zamknięte drzwi nic nie znaczą. Nie ma też okien. Jedynym celem pokoju powinno być pomieścić ten komputer. Jeśli przechowujesz tam rzeczy, istnieje okazja, aby wkraść się i ukryć aparat internetowy, mikrofon lub urządzenie do słuchania RF.

- Upewnij się, że to bezpieczny pokój. To znaczy bezpieczne dla komputera. Pokój powinien zapewnić idealny klimat dla komputera, aby trwał tak długo, jak to możliwe. Za każdym razem, gdy komputer Airgap rozpada się i jest utylizacja, istnieje szansa na uzyskanie informacji z odrzuconego komputera.

Będziesz potrzebować również supresji pożarowej komputerowej. Coś używającego gazów obojętnych lub związków halocarbon jest odpowiednie. Musi być nieniszczący dla komputera lub haker może próbować zniszczyć komputer, włączając zraszaczy, jeśli mogą.

- Trzymaj wszystkie inne niepotrzebne urządzenia elektroniczne z dala od pokoju. Żadnych drukarek, telefonów komórkowych, tabletek, dysków błyskowych USB lub kluczowych fobów. Jeśli ma w sobie akumulator lub używa prądu, nie trafia do tego pomieszczenia. Czy jesteśmy paranoikiem? NIE. Sprawdź badanie powietrza Dr. Mordechai Guri robi i zobacz, co jest możliwe.

- Mówiąc o USB, podłącz lub usuń niepotrzebne porty USB. Możesz potrzebować portu USB lub dwóch dla klawiatury i myszy. Urządzenia te powinny być zablokowane na miejscu i nie można go zdejmować. Każdy inny port USB powinien zostać usunięty lub zablokowany za pomocą czegoś takiego jak bloker portów USB. Jeszcze lepiej, użyj klawiatury USB do PS/2 i adaptera konwertera myszy, z klawiaturą PS/2 i myszy. Wtedy w ogóle nie potrzebujesz zewnętrznych portów USB.

- Wyeliminuj wszystkie możliwe metody tworzenia sieci. Usuń sprzęt Wi -Fi, Ethernet i Bluetooth lub zacznij od komputera, który nie ma tego. Po prostu wyłączenie tych urządzeń nie wystarczy. Każdy niezbędny kabel sieciowy musi zostać osłonięty. Może to być kontroler procesu przemysłowego, więc niektóre kable mogą być konieczne.

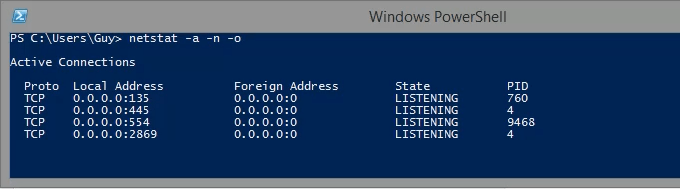

- Wyłącz wszystkie wspólne porty sieciowe na komputerze. Oznacza to porty takie jak 80 dla HTTP, 21 dla FTP i inne porty wirtualne. Jeśli haker w jakiś sposób zostanie fizycznie podłączony do komputera, przynajmniej te porty nie będą tam gotowe i czekają.

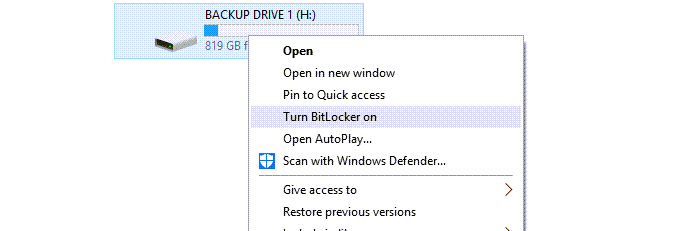

- Zaszyfruj dysk twardy. Jeśli haker nadal dotrze do komputera, przynajmniej dane są dla nich szyfrowane i bezużyteczne.

- Wyłącz komputer, gdy nie jest to potrzebne. Nawet odłącz to.

Czy mój komputer jest teraz bezpieczny?

Przyzwyczaj się do terminów akceptowalne ryzyko i rozsądnie bezpieczne. Dopóki są hakerzy, zarówno biały kapelusz, jak i czarny kapelusz, nadal będą rozwijane nowe sposoby przeskaki. Jest tylko tyle, co możesz zrobić, ale kiedy powielajesz sobie swój komputer, jest to przynajmniej dobry początek.

- « Jak sklonować dysk twardy w systemie Windows 10

- Jak zmienić adres IP w systemie Windows 10 (i dlaczego chcesz) »